在当今数字化时代,企业招聘流程高度依赖线上系统,从职位发布、简历收集到候选人筛选,均通过招聘平台或内部HR系统完成,这些系统若存在安全漏洞,可能成为黑客攻击的目标,其中SQL注入攻击是最常见且危害极大的威胁之一,SQL注入(SQL Injection)是一种通过在输入字段中插入恶意SQL代码,操纵后端数据库查询语句的攻击手段,对于招聘系统而言,一旦遭受SQL注入攻击,可能导致候选人信息泄露、数据篡改,甚至系统瘫痪,给企业和求职者带来严重损失,本文将深入探讨SQL注入对招聘系统的危害、攻击原理、防护措施,以及企业在招聘流程中如何构建安全防线。

SQL注入攻击对招聘系统的危害

招聘系统存储了大量敏感数据,包括求职者的个人信息(姓名、身份证号、联系方式、教育背景)、企业方的招聘需求、薪资结构等,这些数据对黑客具有极高的价值,可能被用于身份盗用、诈骗或贩卖,攻击者通过SQL注入获取企业内部账号密码后,可伪装成HR发布虚假招聘信息,骗取求职者钱财;或窃取候选人简历,用于敲诈勒索,攻击者还可篡改数据库内容,如删除候选人简历、修改职位状态,导致招聘流程混乱,影响企业正常运营,对于求职者而言,个人信息泄露可能引发隐私骚扰甚至人身安全威胁,据《2023年数据泄露报告》显示,招聘行业的数据泄露事件同比增长23%,其中SQL注入攻击占比达37%,成为数据安全的主要风险源。

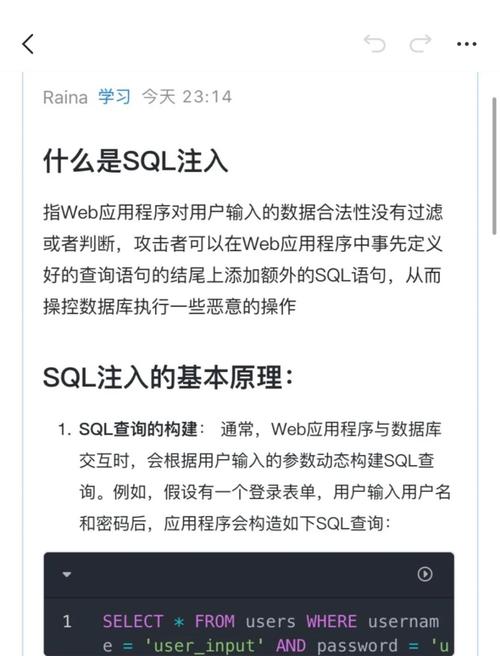

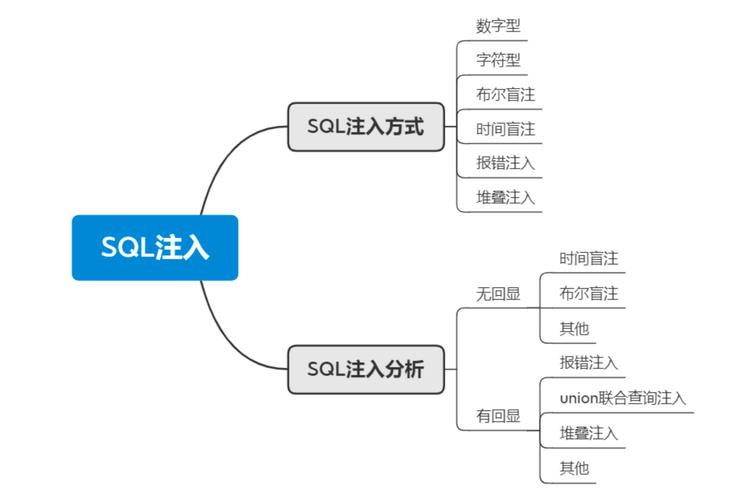

SQL注入攻击的原理与常见场景

SQL注入攻击的核心在于利用应用程序未对用户输入进行严格过滤的漏洞,构造恶意代码拼接至SQL查询语句中,从而突破原有查询逻辑,执行非预期的数据库操作,以招聘系统的登录功能为例,假设后台验证SQL语句为:SELECT * FROM users WHERE username = '输入用户名' AND password = '输入密码',攻击者在用户名字段中输入' OR '1'='1,密码字段任意填写,最终SQL语句变为:SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '任意值',由于'1'='1'恒为真,攻击者无需正确密码即可成功登录系统。

在招聘系统中,SQL注入常见于以下场景:

- 职位搜索功能:求职者在搜索框输入关键词时,若系统未对输入进行转义,攻击者可能输入

'; DROP TABLE jobs; --,导致职位表被删除。 - 简历投递模块:在填写表单时,攻击者通过篡改字段(如教育经历)插入恶意代码,获取或修改数据库数据。

- 后台管理界面:HR通过账号登录管理后台,若登录页面存在注入漏洞,攻击者可暴力破解或直接绕过认证,获取系统控制权。

招聘系统SQL注入的防护措施

为防范SQL注入攻击,企业需从技术和管理两方面构建多层次防护体系,确保招聘系统的数据安全。

输入验证与参数化查询

输入验证是第一道防线,需对所有用户输入(如表单字段、URL参数、HTTP请求头)进行严格检查,过滤特殊字符(如单引号、分号、注释符),并限制输入长度和格式,姓名字段仅允许输入中文字符和字母,薪资字段仅允许数字。

更有效的防护方式是使用参数化查询(Prepared Statements),将SQL语句与数据分离,避免用户输入直接拼接至查询语句中,以Java为例,使用JDBC的PreparedStatement:

String sql = "SELECT * FROM candidates WHERE name = ? AND phone = ?"; PreparedStatement stmt = connection.prepareStatement(sql); stmt.setString(1, userInputName); stmt.setString(2, userInputPhone); ResultSet rs = stmt.executeQuery();

即使输入包含恶意代码,也会被当作普通数据处理,无法改变SQL语句结构。

最小权限原则与数据库安全配置

数据库账号应遵循最小权限原则,避免使用超级管理员账号(如root)连接应用程序,招聘系统的应用账号仅需具备对candidates表的查询和插入权限,无需删除或修改表结构的权限,可启用数据库的“安全模式”(如MySQL的sql_safe_updates),限制危险操作(如无WHERE条件的UPDATE/DELETE)。

定期安全测试与漏洞修复

企业应聘请专业安全团队对招聘系统进行渗透测试,模拟SQL注入攻击,及时发现并修复漏洞,建立漏洞响应机制,对高危漏洞优先处理,并定期更新系统和数据库补丁,若发现某搜索功能存在注入点,应立即通过参数化查询重构代码,并加强输入过滤。

安全审计与监控

部署数据库审计系统,记录所有SQL操作日志,包括查询语句、执行时间、操作IP等,便于异常行为追踪,若同一IP在短时间内频繁尝试不同注入payload,可触发告警并临时封禁该IP,可通过Web应用防火墙(WAF)拦截恶意请求,如识别到' OR 1=1 --等特征字符串时直接阻断访问。

企业招聘流程中的安全实践

除技术防护外,企业需将安全意识融入招聘流程的各个环节:

- 系统开发阶段:采用安全开发生命周期(SDLC),在需求分析、设计、编码、测试阶段均纳入安全要求,避免“先开发后安全”的误区。

- 第三方合作管理:若使用第三方招聘平台(如智联招聘、前程无忧),需评估其安全资质,在合同中明确数据安全责任,并定期审计其安全措施。

- 员工培训:对HR和技术团队进行安全培训,使其了解SQL注入的危害及防护方法,避免因操作失误(如随意点击不明链接)导致系统被攻破。

相关问答FAQs

Q1: 如何判断招聘系统是否存在SQL注入漏洞?

A: 可通过手动测试或自动化工具初步排查,手动测试时,在输入框尝试常见payload(如、、' OR '1'='1、' UNION SELECT NULL--),观察页面是否返回错误信息或异常数据,自动化工具如SQLMap可注入目标URL,自动检测漏洞类型和利用方式,但需注意,测试应在授权环境下进行,避免触犯法律。

Q2: 招聘系统遭遇SQL注入攻击后,应如何应急处理?

A: (1)立即切断受攻击系统与外网的连接,防止数据继续泄露;(2)备份数据库,分析攻击路径和受损范围;(3)修复漏洞,如更新代码、加强输入过滤、重置账号密码;(4)根据《网络安全法》要求,向监管部门和受影响用户(如求职者)泄露事件,提供补救措施(如免费身份监控服务);(5)复盘事件原因,完善安全策略,避免类似问题再次发生。