组建一个企业网络是一项系统性工程,需要从需求分析、架构设计、设备选型、安全部署到运维管理全流程规划,确保网络具备稳定性、安全性、扩展性和易管理性,以下从核心步骤和关键要素展开详细说明。

明确企业网络需求与目标

在组建网络前,需全面梳理企业业务场景、规模及未来发展需求,这是网络设计的核心依据,需重点明确以下内容:

- 业务需求:根据企业职能划分,明确各部门对网络的要求,研发部门需高带宽、低延迟支持代码传输与测试,行政部门需满足日常办公与文件共享,销售部门需移动办公与视频会议支持,生产制造企业可能需工业物联网(IIoT)设备接入等。

- 用户规模:统计当前员工数量、未来3-5年扩张预期,以及访客、设备(如打印机、摄像头、IoT终端)的数量,确保网络容量能满足并发需求。

- 覆盖范围:明确网络物理覆盖区域,包括总部办公楼、分支机构、会议室、仓储车间、远程办公点等,确定是否需要有线与无线网络结合覆盖。

- 特殊需求:如是否需要支持云服务访问(如SaaS、私有云)、多分支机构互联、VPN远程接入、高可用性(如99.9%以上)等。

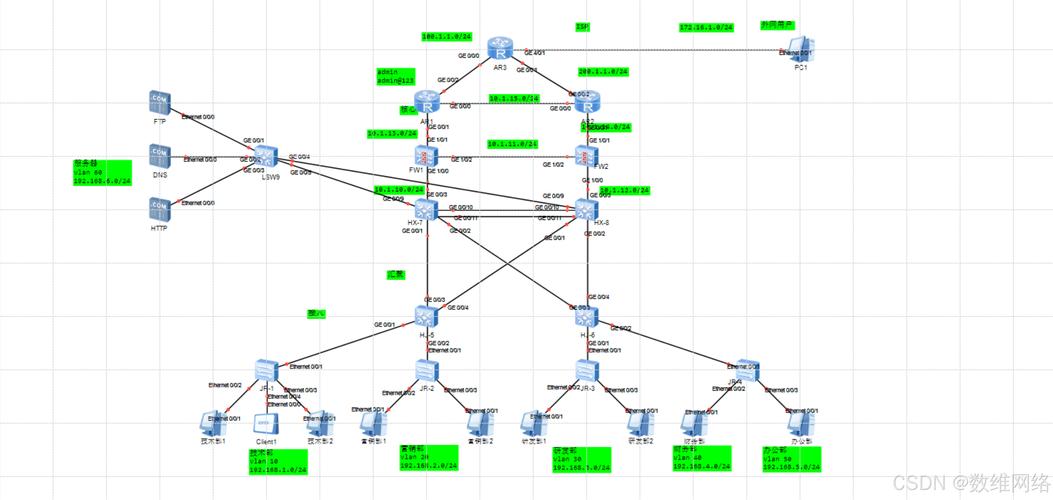

设计企业网络架构

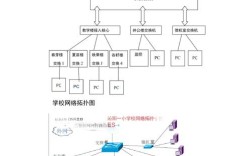

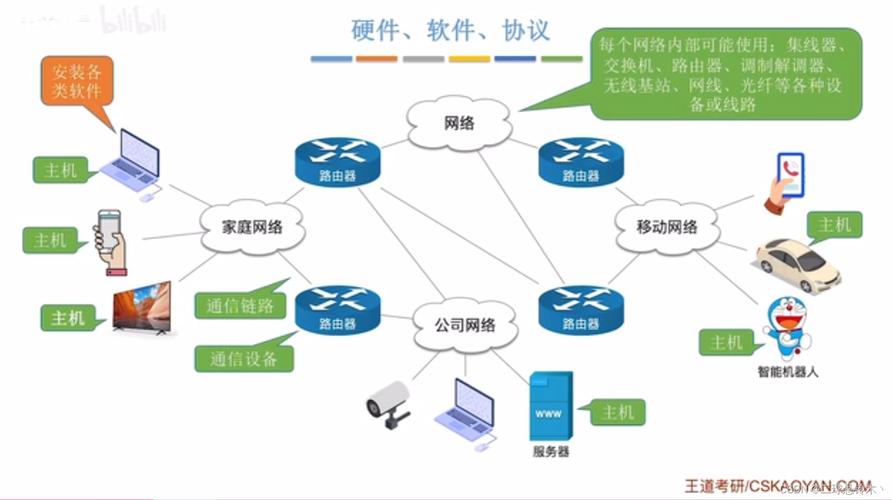

企业网络架构通常采用分层设计,将复杂网络功能模块化,提升可维护性和扩展性,核心分层包括:

核心层(Core Layer)

网络架构的“骨干”,负责高速数据交换,需具备高带宽、低延迟、高可靠性特点,核心层设备通常为核心交换机或路由器,采用双机热备(如VRRP、HSRP)避免单点故障,连接汇聚层设备与服务器集群(如数据中心、文件服务器)。

汇聚层(Distribution Layer)

介于核心层与接入层之间,实现网络策略控制、VLAN(虚拟局域网)划分、访问控制列表(ACL)过滤、QoS(服务质量)保障等功能,可将研发、财务、行政等部门划分至不同VLAN,实现逻辑隔离;通过QoS保障视频会议、语音通话等实时业务的带宽优先级。

接入层(Access Layer)

直接连接终端设备(电脑、手机、打印机等),提供网络接入服务,接入层设备主要为接入交换机(有线)和无线AP(无线),需支持PoE(以太网供电)以简化终端供电部署,支持802.1X认证确保接入安全。

出口层(Edge Layer)

企业网络的“大门”,负责连接外部网络(如互联网、分支机构广域网),出口设备通常为路由器或防火墙,提供NAT(网络地址转换)、VPN、流量整形、入侵防御(IPS)等功能,同时可通过链路负载均衡实现多出口冗余。

选择网络设备与技术

设备选型需结合网络架构、预算及性能需求,重点考虑可靠性、兼容性、扩展性及售后服务。

核心设备选型

| 设备类型 | 关键参数与功能 | 适用场景举例 |

|---|---|---|

| 核心交换机 | 高背板带宽(≥1Tbps)、支持VxLAN、堆叠技术、冗余电源/风扇 | 大型企业总部、数据中心核心交换 |

| 路由器 | 支持BGP/OSPF动态路由、VPN(IPSec/SSL)、吞吐量(≥10Gbps) | 多分支机构互联、出口网关 |

| 防火墙 | 下一代防火墙(NGFW)功能(IPS、应用识别、威胁情报)、吞吐量(≥5Gbps) | 网络边界安全防护 |

接入层设备选型

- 有线接入:选择支持千电口、光上行(SFP+端口)、PoE+(≥30W/端口)的接入交换机,满足高清摄像头、IP电话等设备供电需求。

- 无线接入:根据场景选择AP类型:室内放装AP(办公室、会议室)、面板AP(工位)、室外AP(厂区、园区),支持Wi-Fi 6(802.11ax)标准,支持MU-MIMO、OFDMA技术提升高并发性能。

关键技术选择

- 有线网络:采用全千兆/万兆到桌面,核心层万兆互联,保障数据传输效率;支持链路聚合(LACP)实现链路冗余与负载均衡。

- 无线网络:采用“AC+AP”架构(无线控制器+接入点),统一管理AP配置、漫游切换与射频优化;支持SSID隔离、MAC地址过滤、Portal认证等安全功能。

- 广域网互联:分支机构可通过MPLS VPN、SD-WAN(软件定义广域网)技术与总部互联,SD-WAN支持多链路智能选路(如4G/5G+宽带),降低成本并提升灵活性。

部署网络安全策略

网络安全是企业网络的生命线,需从边界、内部、终端三个维度构建防护体系。

边界安全

- 防火墙:部署在出口层,配置安全域(如DMZ区、信任区、非信任区),限制非授权访问;启用IPS/IDS实时检测恶意流量,阻断攻击行为。

- VPN:为远程办公员工、分支机构提供加密接入,采用IPSec VPN(站点间互联)或SSL VPN(移动办公),结合多因素认证(MFA)提升安全性。

内部安全

- VLAN隔离:按部门、功能划分VLAN(如财务VLAN、访客VLAN),限制跨VLAN非必要访问,通过ACL控制流量流向。

- 网络准入控制(NAC):对接入终端进行身份认证(如802.1X、MAC认证),未安装杀毒软件、系统未更新的终端禁止访问内网。

终端与数据安全

- 终端安全管理:部署终端防病毒软件,启用防火墙,定期更新系统补丁;对敏感数据(如财务报表、设计图纸)进行加密存储与传输。

- 日志审计:通过日志管理系统(如SIEM)收集设备日志、用户操作日志,实现安全事件溯源与异常行为分析。

实施网络配置与测试

- 基础配置:按照网络架构划分VLAN、配置IP地址规划(建议使用私有地址段,如192.168.0.0/16,通过NAT转换公网IP)、设置路由协议(如OSPF实现动态路由)、配置DHCP服务为终端分配IP地址。

- 无线网络配置:在AC上配置AP组、SSID、信道与功率优化(避免同频干扰),设置认证方式(如Portal认证对接企业AD域)。

- 安全策略配置:在防火墙上配置访问控制规则(如允许内网访问指定公网端口,禁止外网主动访问内网)、IPS特征库更新、VPN隧道建立。

- 测试与优化:

- 连通性测试:使用ping、tracert测试跨VLAN、跨分支网络的连通性;

- 性能测试:通过iperf工具测试带宽、延迟、丢包率,确保满足业务需求;

- 压力测试:模拟高并发场景(如视频会议+大文件下载),验证网络稳定性;

- 无线测试:使用WiFi分析仪检测信号覆盖强度、信道干扰,优化AP部署位置。

网络运维与监控

网络建成后的运维管理是保障长期稳定运行的关键。

- 监控工具:部署网络监控系统(如Zabbix、PRTG、SolarWinds),实时监控设备CPU/内存使用率、端口流量、链路状态,设置阈值告警(如带宽利用率超80%触发告警)。

- 故障处理:建立故障响应流程,明确故障定位(如通过ping测试判断物理链路问题或配置问题)、修复责任人、上报机制;定期备份设备配置(如通过TFTP/FTP自动备份),避免配置丢失导致故障。

- 定期维护:制定巡检计划(如每月检查设备散热、线缆松动情况,每季度更新防火墙规则与病毒库),根据业务发展扩容网络(如增加AP数量、升级核心交换机带宽)。

相关问答FAQs

Q1:企业网络中,有线和无线网络如何协同工作?

A:有线和无线网络是互补关系,通过“有线为主、无线为辅”的架构实现全面覆盖,接入层交换机通过有线端口连接固定终端(如台式机、打印机),同时通过PoE供电为无线AP供电;无线AP统一由AC管理,为移动终端(如手机、笔记本)提供接入服务,两者在汇聚层通过VLAN划分实现逻辑隔离(如无线终端接入“无线用户VLAN”,有线终端接入“有线用户VLAN”),并通过核心层设备进行数据交换,确保无线用户与有线用户同等访问内网资源(如文件服务器、打印机)的权限,同时通过安全策略(如无线SSID隔离)限制无线终端之间的直接访问。

Q2:如何保障企业网络的高可用性?

A:保障高可用性需从设备、链路、数据三个层面实现冗余:

- 设备冗余:核心层、汇聚层设备采用双机热备(如核心交换机堆叠、防火墙VRRP备份),避免单点故障;关键服务器(如域控、数据库)部署集群(如Windows Server Failover Cluster),实现故障自动切换。

- 链路冗余:核心层与汇聚层之间、出口采用多链路捆绑(如LACP聚合),或部署备用链路(如主宽带+4G/5G备份),确保链路故障时流量无缝切换。

- 数据冗余:通过RAID技术(如RAID 5/10)保护服务器数据安全,结合异地备份(如每天将数据同步至云存储或分支机构),防止数据丢失。

还需通过QoS保障关键业务(如视频会议、ERP系统)的带宽优先级,避免因流量拥堵导致业务中断。