域名DNS搭建是互联网基础设施中的重要环节,它负责将人类易于记忆的域名转换为计算机能够识别的IP地址,是网络访问的核心服务之一,搭建DNS服务器需要理解DNS的基本原理、掌握相关工具的使用,并遵循配置规范以确保服务的稳定性和安全性,以下将从DNS基础概念、搭建环境准备、主流DNS软件配置、高级功能扩展及常见问题解决等方面进行详细阐述。

DNS基础概念与搭建前准备

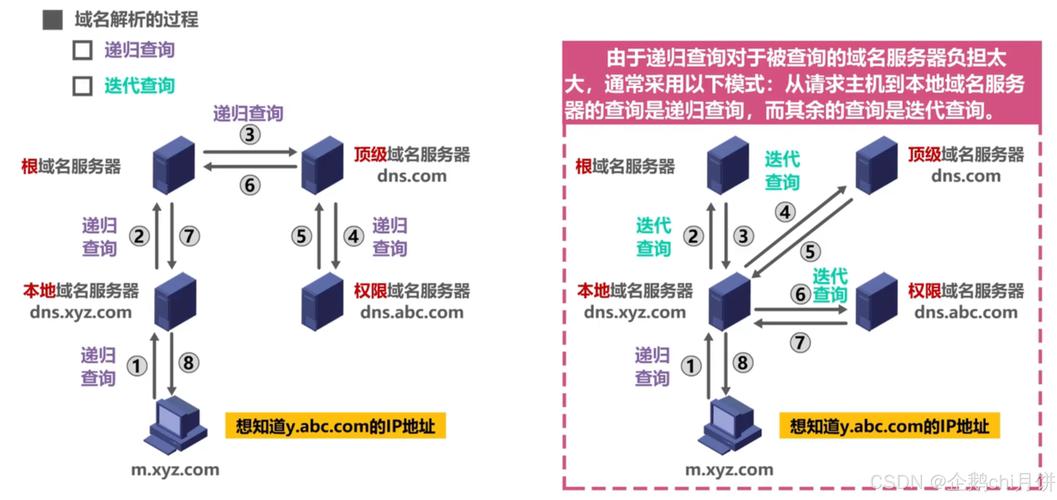

DNS(Domain Name System)采用分布式分层结构,包括根域名服务器、顶级域名服务器、权威域名服务器和递归/缓存DNS服务器,搭建DNS服务器前,需明确服务器类型:如果是为特定域名提供解析服务,需搭建权威DNS服务器;如果是为局域网或本地用户提供域名解析加速,则需搭建递归DNS服务器,前者专注于特定域名的记录管理,后者负责接收用户查询并从各级DNS服务器获取结果。

环境准备方面,需选择合适的服务器操作系统,如Linux(CentOS、Ubuntu等),确保系统已安装必要的网络工具和编译环境,需规划好IP地址、子网掩码、网关等网络参数,并确保服务器域名已注册,且域名注册商处的NS记录已指向新搭建的DNS服务器IP地址,建议关闭系统防火墙或开放DNS服务所需的53端口(TCP/UDP),避免因网络策略导致解析失败。

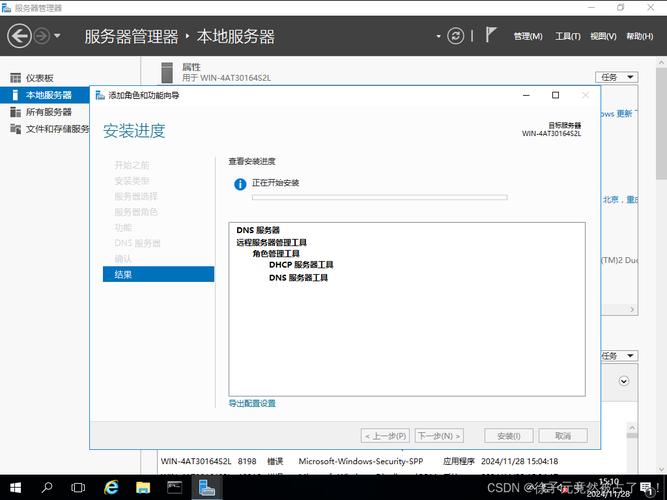

主流DNS软件安装与基础配置

常用的DNS服务器软件有BIND(Berkeley Internet Name Domain)、PowerDNS、CoreDNS等,其中BIND是最成熟、使用最广泛的开源DNS软件,以下以BIND为例,详细讲解搭建过程。

安装BIND

在CentOS系统中,可通过yum命令安装:

sudo yum install bind bind-utils -y

安装完成后,启动named服务(BIND的守护进程)并设置开机自启:

sudo systemctl start named sudo systemctl enable named

配置BIND

BIND的主配置文件为/etc/named.conf,需修改以下关键参数:

listen-on port 53 { any; };:允许所有IP访问53端口(生产环境建议限制为特定IP)allow-query { any; };:允许所有客户端查询(同样建议限制访问范围)forwarders { 8.8.8.8; 114.114.114.114; };:设置转发器,当本地无法解析时,向上游DNS服务器请求

配置示例:

options {

listen-on port 53 { 127.0.0.1; 192.168.1.100; }; // 监听本地和指定IP

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { localhost; 192.168.1.0/24; }; // 允许本地和局域网查询

recursion yes;

forwarders { 8.8.8.8; 114.114.114.114; }; // 转发至公共DNS

};创建区域文件

假设要搭建域名为example.com的权威DNS服务器,需在/etc/named.conf中添加区域声明:

zone "example.com" IN {

type master;

file "example.com.zone";

allow-update { none; };

};然后创建区域文件/var/named/example.com.zone如下:

$TTL 86400

@ IN SOA ns1.example.com. admin.example.com. (

2023100101 ; serial

3600 ; refresh

1800 ; retry

604800 ; expire

86400 ; minimum TTL

)

IN NS ns1.example.com.

IN MX 10 mail.example.com.

ns1 IN A 192.168.1.100

mail IN A 192.168.1.101

www IN A 192.168.1.102区域文件中需包含SOA(起始授权机构)、NS(域名服务器)、MX(邮件交换)和A(地址)记录,其中serial号需在修改后递增,以便主从DNS同步。

检查配置与启动服务

使用named-checkconf检查配置文件语法,named-checkzone检查区域文件:

sudo named-checkconf sudo named-checkzone example.com /var/named/example.com.zone

若无错误,重启named服务加载新配置:

sudo systemctl restart named

DNS高级功能与安全加固

主从DNS配置

为提高可用性,可搭建从DNS服务器,在主服务器/etc/named.conf中允许从服务器同步:

zone "example.com" IN {

type master;

file "example.com.zone";

allow-transfer { 192.168.1.101; }; // 从服务器IP

};在从服务器上配置区域类型为slave,并指定主服务器IP:

zone "example.com" IN {

type slave;

file "slaves/example.com.zone";

masters { 192.168.1.100; };

};从服务器会自动从主服务器同步区域文件,实现负载均衡和故障转移。

DNSSEC配置

DNSSEC(DNS Security Extensions)通过数字签名验证DNS响应的真实性,防止DNS欺骗攻击,配置步骤包括:

- 生成密钥对:

dnssec-keygen -a RSASHA256 -b 2048 -nZONE example.com - 为区域添加密钥记录:在区域文件中插入

DNSKEY和RRSIG记录 - 签名区域文件:

dnssec-signzone -N increment -o example.com /var/named/example.com.zone - 修改主配置文件指向签名后的区域文件

访问控制与日志监控

通过acl(访问控制列表)限制查询和更新来源,

acl "trusted" {

192.168.1.0/24;

10.0.0.0/8;

};

options {

allow-query { trusted; };

};启用日志记录,在/etc/named.conf中添加:

logging {

channel "default_log" {

file "/var/log/named/named.log" versions 3 size 5m;

severity info;

print-time yes;

};

category default { default_log; };

};定期分析日志可及时发现异常查询或攻击行为。

DNS服务器测试与故障排查

搭建完成后,需使用工具测试解析功能:

dig example.com:查询域名的A记录nslookup www.example.com:交互式查询工具host -t ns example.com:检查域名的NS记录是否生效

常见问题及解决方法:

- 解析失败:检查区域文件语法、NS记录是否正确指向服务器IP、防火墙是否开放53端口。

- 主从同步失败:确认主服务器的

allow-transfer配置、从服务器的masters地址是否正确,检查网络连通性。 - 解析延迟:优化

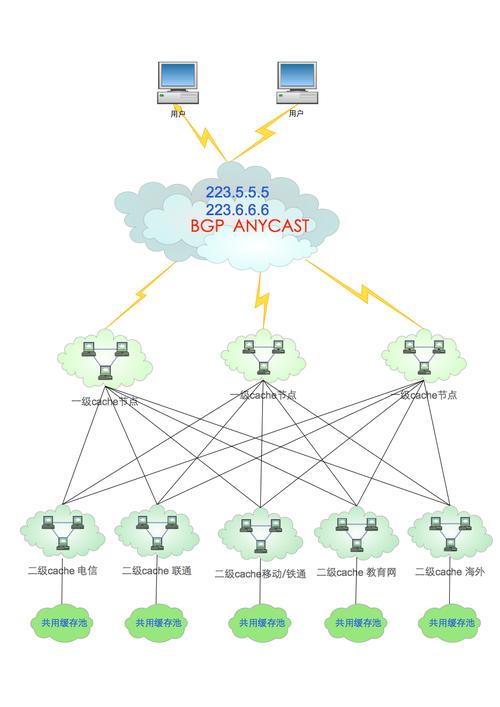

forwarders配置,或部署缓存DNS服务器减少递归查询时间。

相关问答FAQs

Q1: 如何搭建内网缓存DNS服务器以提高解析速度?

A1: 内网缓存DNS服务器通常使用BIND或dnsmasq软件,以dnsmasq为例,安装后编辑/etc/dnsmasq.conf,配置listen-address=192.168.1.1(内网网关IP)、resolv-file=/etc/resolv.conf(指定上游DNS服务器),设置cache-size=1000(缓存条目数),启动服务后,内网客户端将DNS服务器指向该IP,所有查询将先经本地缓存,未命中时再向上游请求,显著提升重复域名解析速度。

Q2: DNS服务器遭受DDoS攻击时如何应对?

A2: 面对DDoS攻击,可采取以下措施:1)限流与访问控制:通过iptables或nftables限制单个IP的查询频率,例如iptables -A INPUT -p udp --dport 53 -m limit --limit 100/minute -j ACCEPT;2)启用DNS over TLS/HTTPS:加密查询内容,防止中间人攻击和流量嗅探;3)使用专业抗DDoS服务:将DNS流量引流至Cloudflare、AWS Route 53等具备防护能力的平台;4)部署冗余服务器:通过多台DNS服务器分散攻击流量,确保核心服务可用,定期更新DNS软件版本,修复已知漏洞,降低被利用风险。