在AIX操作系统中,防火墙管理通常依赖于系统自带的IPSec或第三方安全工具(如IBM Security Access Manager for Web),以下是查看防火墙状态、规则及相关配置的详细命令和方法,涵盖基础命令、高级查询及常见场景分析。

基础防火墙状态查询

-

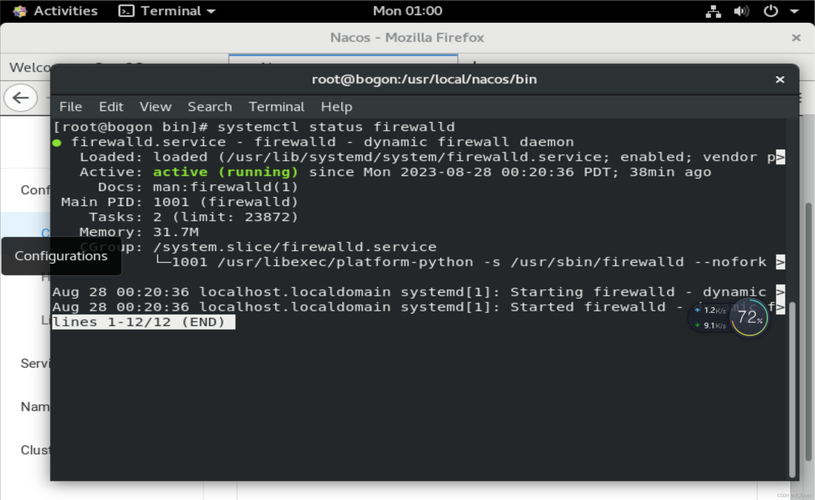

检查IPSec服务状态

IPSec是AIX内置的防火墙框架,通过以下命令查看服务是否运行:lssrc -s ipsec

输出示例:

Subsystem Group PID Status ipsec ipsec 12345 active

若显示

inactive,需启动服务:startsrc -s ipsec。 -

查看IPSec规则概览

使用ipsecconf命令列出当前生效的规则: (图片来源网络,侵删)

(图片来源网络,侵删)ipsecconf -l

输出将显示规则名称、协议、端口及源/目标地址,

# Security Policy Information Name: allow_tcp_80 Proto: tcp Dir: in Src: 0.0.0.0/0 Dst: 0.0.0.0/0 Sport: * Dport: 80 Action: permit

详细规则与配置查询

-

查看特定规则的详细信息

通过规则名称查询:ipsecconf -r allow_tcp_80

可获取该规则的完整配置,包括加密算法(如AES-256)、认证方式(如SHA-256)等。

-

检查IPSec日志

防火墙日志通常位于/var/log/ipsec.log,使用tail实时查看:tail -f /var/log/ipsec.log

日志包含连接尝试、拦截事件及规则匹配记录,

[2025-10-01 12:00:00] INFO: Blocked connection from 192.168.1.100:12345 to 10.0.0.1:80 (Policy: deny_all)

-

查看网络接口过滤规则

使用mktun或lstun命令管理IPSec隧道,结合netstat检查接口状态:netstat -in | grep ipsec

输出示例:

ipsec0 192.168.1.1 255.255.255.0 UP RUNNING

第三方防火墙工具(如iptables)

若系统安装了iptables(需额外安装),可通过以下命令查询:

iptables -L -n -v

参数说明:

-L:列出所有规则链-n:以数字形式显示IP和端口-v:显示详细信息(如数据包计数)

输出表格示例:

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 1500 120K ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22 300 24K DROP udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53

高级诊断与调试

-

启用IPSec调试模式

修改/etc/sysctl.conf添加:net.inet.ipsec.debug=1

重启服务后查看

/var/log/messages中的调试信息。 -

检查防火墙与系统配置的关联

通过odmget查询ODM数据库中的防火墙配置:odmget -q "name='ipsec'" CuAt

可获取系统级的防火墙参数,如超时设置、缓冲区大小等。

常见场景分析

-

临时关闭防火墙(仅测试用):

ipsecconf -d

注意:此操作会清除所有规则,需谨慎使用。

-

验证规则是否生效:

使用tcpdump抓包测试:tcpdump -i eth0 host 10.0.0.1 and port 80

结合防火墙日志判断规则是否拦截或允许流量。

相关问答FAQs

Q1: 如何在AIX中查看防火墙是否拦截了特定IP的连接?

A1: 可通过以下步骤排查:

- 检查IPSec日志:

grep "192.168.1.100" /var/log/ipsec.log,查找包含该IP的拦截记录。 - 使用

netstat -an | grep 192.168.1.100检查连接状态,若显示TIME_WAIT或CLOSE_WAIT可能被拦截。 - 验证规则:

ipsecconf -l | grep 192.168.1.100,确认是否存在针对该IP的拒绝规则。

Q2: AIX防火墙规则中如何设置仅允许特定网段访问?

A2: 使用ipsecconf添加规则,例如仅允许168.1.0/24访问SSH(22端口):

ipsecconf -a -p permit -P in -S 192.168.1.0/24 -D 0.0.0.0/0 -d tcp -sp * -dp 22

参数说明:

-a:添加规则-P in:入站方向-S:源网段-D:目标地址(0.0.0/0表示所有)-d tcp:TCP协议-sp/-dp:源/目标端口

添加后可通过ipsecconf -l确认规则是否生效,并测试其他网段是否被拒绝。