搭建一个用于学习和测试XSS(跨站脚本攻击)的网站需要明确其目的——仅限于安全研究、漏洞验证或教育目的,严禁用于非法攻击行为,以下从技术实现角度详细说明搭建步骤及注意事项,整个过程需在本地环境或授权的测试环境中进行。

环境准备与基础架构搭建

-

本地服务器环境

推荐使用集成环境如XAMPP(包含Apache、MySQL、PHP)或WAMP,简化配置过程,安装后启动Apache和MySQL服务,确保本地服务器正常运行(访问http://localhost显示默认页面即成功)。 -

数据库与用户表设计

创建一个简单的数据库(如xss_test_db),设计用户表存储测试数据,包含字段:id(主键)、username(用户名)、comment,用于XSS测试),通过phpMyAdmin或命令行导入以下SQL:CREATE DATABASE xss_test_db; USE xss_test_db; CREATE TABLE comments ( id INT AUTO_INCREMENT PRIMARY KEY, username VARCHAR(50), comment TEXT ); -

前端页面结构

创建三个核心文件:index.php(主页)、submit_comment.php(提交评论处理)、display_comments.php(展示评论)。index.php包含表单(用户名、评论输入框)和提交按钮,表单action指向submit_comment.php。display_comments.php负责从数据库读取评论并展示,此处是XSS触发的关键位置。

XSS漏洞模拟实现

存储型XSS模拟

在submit_comment.php中,将用户输入直接存入数据库(未过滤),代码如下:

<?php

$servername = "localhost";

$username = "root";

$password = "";

$dbname = "xss_test_db";

$conn = new mysqli($servername, $username, $password, $dbname);

if ($conn->connect_error) die("连接失败: " . $conn->connect_error);

$user = $_POST['username'];

$comment = $_POST['comment']; // 未过滤直接存储

$sql = "INSERT INTO comments (username, comment) VALUES ('$user', '$comment')";

$conn->query($sql);

$conn->close();

header("Location: display_comments.php");

?>

在display_comments.php中直接输出数据(未转义),触发XSS:

<?php

// ...(数据库连接代码)

$result = $conn->query("SELECT * FROM comments");

while($row = $result->fetch_assoc()) {

echo "<div><strong>" . $row['username'] . ":</strong> " . $row['comment'] . "</div>";

}

$conn->close();

?>

若用户在评论中输入<script>alert('XSS')</script>,提交后页面将弹出警告框,模拟存储型XSS。

反射型XSS模拟

创建reflected_xss.php,通过URL参数传递恶意脚本:

<?php $input = $_GET['input']; // 直接获取URL参数 echo "您输入的内容是: " . $input; // 未转义输出 ?>

访问http://localhost/reflected_xss.php?input=<script>alert('反射XSS')</script>即可触发反射型XSS。

DOM型XSS模拟

创建dom_xss.html,通过JavaScript读取URL参数并渲染到页面:

<input type="text" id="search" onkeyup="search()">

<div id="result"></div>

<script>

function search() {

var input = document.getElementById("search").value;

document.getElementById("result").innerHTML = "搜索结果: " + input;

}

</script>

在输入框中输入<img src=x onerror=alert('DOM XSS')>,当输入触发时执行脚本。

XSS防御措施验证

为验证防御有效性,需修改代码增加过滤和转义逻辑:

-

存储型XSS防御

在submit_comment.php中使用htmlspecialchars()函数转义特殊字符:$comment = htmlspecialchars($_POST['comment'], ENT_QUOTES, 'UTF-8');

同时在

display_comments.php中同样转义输出,确保脚本无法执行。 -

CSP策略配置

在Apache配置文件中添加CSP头,限制脚本来源:Header set Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline'"

或在PHP文件中通过

header()函数设置:header("Content-Security-Policy: default-src 'self'; script-src 'self'");

测试与验证

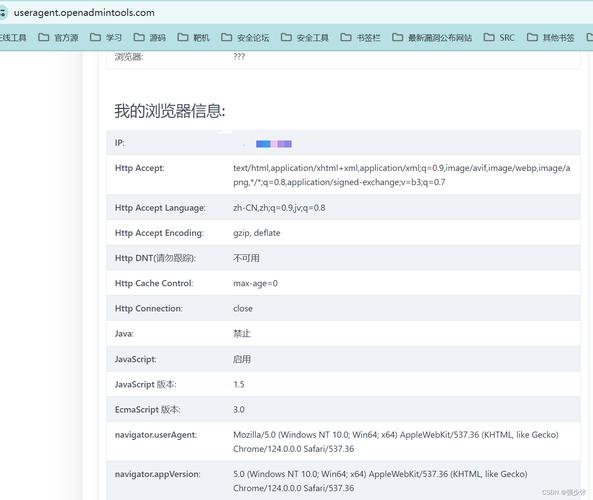

使用不同浏览器(Chrome、Firefox)访问测试页面,输入以下payload验证漏洞:

- 基础脚本:

<script>alert(1)</script> - 图片标签:

<img src=x onerror=alert(2)> - 事件监听:

<input onfocus=alert(3) autofocus>

防御后,相同输入应仅显示原始文本而非执行脚本。

安全注意事项

- 法律合规:搭建环境前需确保获得授权,仅用于授权测试,避免违反《网络安全法》。

- 数据隔离:测试数据库与生产环境完全隔离,避免数据泄露。

- 访问控制:通过

.htaccess限制测试页面仅允许本地访问:Order Deny,Allow Deny from all Allow from 127.0.0.1

相关问答FAQs

Q1: XSS测试网站是否可以部署到公网?

A1: 绝对不可以,公网部署可能被恶意利用攻击其他用户,且违反法律法规,测试网站必须运行在本地环境或授权的内网环境中,并确保非授权用户无法访问。

Q2: 如何区分存储型、反射型和DOM型XSS?

A2: 三者的核心区别在于触发方式和数据存储位置:

- 存储型:恶意代码存储在服务器数据库中,用户访问含恶意数据的页面时触发(如评论功能)。

- 反射型:恶意代码通过URL参数传递,服务器未过滤直接返回给用户,需用户点击恶意链接触发(如搜索功能)。

- DOM型:恶意代码在客户端页面DOM中执行,无需服务器参与,数据通过前端JavaScript处理(如动态渲染输入内容)。

通过数据流路径(客户端→服务器→客户端/仅客户端)可进一步区分:存储型需服务器存储,反射型需服务器反射返回,DOM型完全在客户端处理。

原文来源:https://www.dangtu.net.cn/article/9014.html