启明星辰命令配置是网络安全管理中的重要环节,涉及通过特定指令对启明星辰安全设备(如防火墙、入侵检测/防御系统、统一威胁管理系统等)进行策略部署、功能优化和运行状态监控,以实现精准的安全防护和高效运维,以下从配置基础、核心场景、操作步骤及注意事项等方面展开详细说明。

命令配置的基础框架

启明星辰设备的命令配置通常基于CLI(命令行界面)或Web管理界面,其中CLI适用于批量操作和自动化脚本部署,Web界面则更适合可视化管理和策略调试,命令配置的核心逻辑包括“身份认证—权限分级—策略定义—应用生效”四个步骤,需确保操作人员具备相应权限,避免误操作导致安全策略失效。

身份认证与权限管理

首次登录设备时需通过默认账号(如admin)修改密码,启用双因素认证增强安全性,权限分级可通过角色(Role)实现,

- 管理员角色:拥有所有配置权限,可执行策略增删改、设备重启等高危操作;

- 审计员角色:仅能查看日志和配置信息,无修改权限;

- 运维角色:可执行策略调试和流量监控,但不能修改核心防御规则。

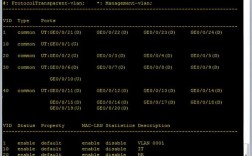

命令模式分类

启明星辰CLI命令主要分为三种模式:

- 用户模式:登录后的初始模式,提示符为

>,可执行基础查看命令(如show version); - 系统模式:通过

enable进入,提示符为,可管理设备全局配置(如用户管理、接口设置); - 配置模式:通过

configure terminal进入,提示符为(config)#,是策略配置的核心模式。

核心场景命令配置示例

防火墙策略配置

以访问控制列表(ACL)为例,需定义允许/拒绝的流量规则,假设需要开放内网192.168.1.0/24段访问外部服务器的TCP 80端口,并拒绝其他未授权流量:

(config)# access-list extended permit_in

(config-ext-nacl)# permit tcp 192.168.1.0 0.0.0.255 any eq 80

(config-ext-nacl)# deny ip any any

(config-ext-nacl)# exit

(config)# interface GigabitEthernet 0/0/1

(config-if)# ip access-group permit_in in

(config-if)# exit配置完成后,通过show access-list验证规则是否生效,并使用write memory保存配置。

入侵防御系统(IPS)策略调优

针对特定漏洞(如CVE-2025-23397)的防御规则配置:

(config)# ips policy custom_policy

(config-ips-policy)# rule add 1000 alert tcp any any any eq 445

(config-ips-policy)# rule add 1001 block tcp any any any eq 445

(config-ips-policy)# exit

(config)# ips profile default

(config-ips-profile)# policy custom_policy

(config-ips-profile)# exit需定期通过show ips signature-update检查规则库版本,确保防御时效性。

NAT地址转换配置

内网用户通过防火墙访问互联网时,需配置源NAT:

(config)# nat address-group public_pool 202.106.0.1 202.106.0.10

(config)# nat policy outbound_policy

(config-nat-policy)# source-zone trust

(config-nat-policy)# destination-zone untrust

(config-nat-policy)# address-group public_pool

(config-nat-policy)# exit

(config)# interface GigabitEthernet 0/0/2

(config-if)# nat outbound outbound_policy批量配置与自动化运维

对于大规模设备管理,可通过脚本批量执行命令,使用Python的paramiko库登录多台设备更新策略:

import paramiko

def update_config(ip, username, password, commands):

ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

ssh.connect(ip, username=username, password=password)

for cmd in commands:

stdin, stdout, stderr = ssh.exec_command(cmd)

print(stdout.read().decode())

ssh.close()

commands = [

'configure terminal',

'access-list update_rule permit tcp 10.0.0.0 0.255.255.255 any eq 443',

'write memory'

]

update_config('192.168.1.1', 'admin', 'password', commands)

配置验证与故障排查

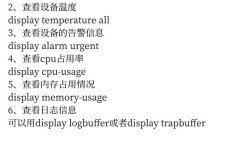

常用验证命令

- 策略有效性检查:

show running-config access-list、show nat session; - 流量监控:

show traffic-statistics interface、show log | include deny; - 设备状态:

show system status、show memory usage。

常见问题处理

- 策略未生效:检查接口方向(in/out)、规则顺序(ACL默认自上匹配)、区域划分是否正确;

- 设备CPU占用高:通过

show process cpu定位异常进程,可能因日志量过大或规则冲突导致; - 配置丢失:确认

write memory或save操作执行,检查是否有冗余配置覆盖。

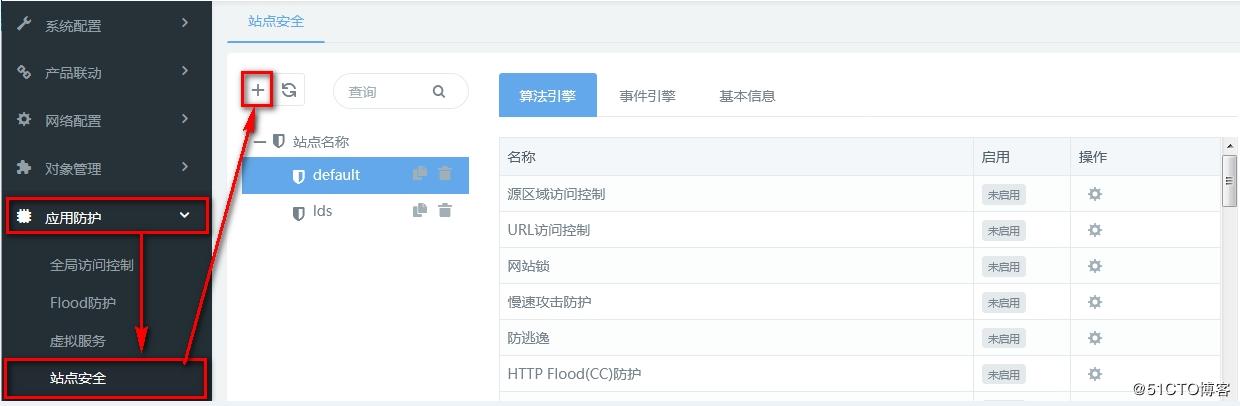

安全与合规注意事项

- 最小权限原则:仅开放必要的端口和服务,避免默认高危端口(如3389、22)对公网暴露;

- 配置备份:定期通过

archive config备份配置文件,并存储至离线服务器; - 审计日志:启用

logging server将操作日志发送至SIEM系统,满足等保2.0合规要求。

相关问答FAQs

Q1: 如何批量导出多台启明星辰设备的当前配置?

A1: 可通过SSH脚本结合sftp实现自动导出,示例脚本如下:

import paramiko

import os

def backup_config(ip, username, password, save_path):

ssh = paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

ssh.connect(ip, username=username, password=password)

sftp = ssh.open_sftp()

sftp.get('/flash/config.cfg', f'{save_path}/{ip}_config.cfg')

sftp.close()

ssh.close()

backup_config('192.168.1.1', 'admin', 'password', '/backup')

执行前需确保设备开启SFTP服务,并配置正确的读写权限。

Q2: 修改防火墙策略后,如何快速验证新规则是否生效?

A2: 可通过三步验证法:

- 实时流量检查:在设备上执行

debug packet-filter interface [接口名] verbose,观察匹配新规则的日志输出; - 会话状态查询:使用

show session table查看是否有符合新策略的会话建立; - 外部测试:从客户端执行

telnet/nc测试目标端口,结合设备show log中的permit/deny记录判断结果。

若规则未生效,需检查策略优先级(ACL默认按序匹配)及是否正确应用至接口方向。