sodu 命令并非 Linux 或 Unix 系统中的标准命令,可能是用户对 sudo 命令的拼写错误或特定环境下的自定义命令,在大多数操作系统中,与权限管理相关的核心命令是 sudo(superuser do),它允许授权用户以其他用户(通常是超级用户或 root)的身份执行命令,以下将围绕 sudo 命令展开详细说明,包括其功能、使用方法、配置选项及注意事项,帮助用户全面理解这一关键工具。

sudo 的核心作用是解决权限管理中的“最小权限原则”问题,普通用户在执行系统管理任务时,往往需要超级用户权限,但直接使用 root 用户登录存在安全风险(如误操作导致系统崩溃)。sudo 通过配置文件 /etc/sudoers 精细控制哪些用户可以执行哪些命令,以及是否需要输入密码,其基本语法为 sudo [选项] [命令],sudo apt update 用于更新软件包列表,sudo systemctl restart nginx 用于重启 Nginx 服务。

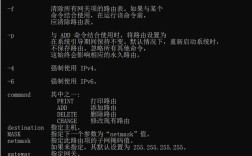

在使用 sudo 时,有几个常用选项需要注意:-l(list)可列出当前用户被允许执行的命令,如 sudo -l;-u(user)用于指定以其他用户身份执行命令,sudo -u www-data ls /var/www 会以 www-data 用户身份查看网站目录;-i 或 -s 会模拟目标用户的 shell 环境,适合需要完整会话的场景;-v(validate)则用于延长密码缓存时间,避免频繁输入密码。sudo 的首次执行会要求输入当前用户的密码,而非 root 密码,这一密码在默认时间(通常为 15 分钟)内有效,后续执行同一用户的命令无需重复输入。

sudo 的行为由 /etc/sudoers 文件严格定义,该文件只能通过 visudo 命令编辑,以确保语法正确性,配置文件中,用户权限条目的基本格式为 用户 主机=(目标用户) 命令。alice ALL=(ALL) /usr/bin/apt, /usr/bin/systemctl 表示 alice 可以在任何主机上以任何用户身份执行 apt 和 systemctl 命令,通过使用通配符(如 /usr/bin/*)和命令别名(如 Cmnd_Alias NETWORKING = /sbin/ifconfig, /sbin/route),可以简化复杂权限配置。sudoers 还支持 NOPASSWD 标签,用于免除密码输入(如 bob ALL=(ALL) NOPASSWD: /usr/bin/reboot),但需谨慎使用,以免降低安全性。

sudo 的日志记录功能是其安全性的重要保障,默认情况下,所有 sudo 执行的命令都会被记录到 /var/log/auth.log(Debian/Ubuntu)或 /var/log/secure(RHEL/CentOS),包括执行时间、用户、命令及终端信息,管理员可通过分析日志监控异常操作,例如多次失败的 sudo 尝试可能暗示账户被暴力破解。sudo 还支持插件机制,如 sudoers 插件(默认)、pam 插件(与 PAM 集成实现更精细的权限控制),以及 sudo_logsrvd 插件(提供集中式日志服务),这些扩展功能进一步增强了 sudo 的灵活性和安全性。

尽管 sudo 功能强大,但使用时仍需注意风险,避免过度授权,仅授予用户完成工作所必需的权限,减少误操作的可能性,定期审查 /etc/sudoers 配置,及时撤销不再需要的权限,对于多用户系统,可结合 sudo -i 和账户管理工具(如 usermod)限制用户的 shell 环境,防止其通过 sudo 获取不必要的系统访问,在服务器环境中,建议启用双因素认证(如结合 pam_google_authenticator)或限制 sudo 的来源 IP 地址,进一步提升安全性。

以下是关于 sudo 命令的相关问答(FAQs):

问题 1:sudo 和 su 有什么区别?

解答:sudo 和 su 都用于提升权限,但机制不同。su(switch user)需要输入目标用户的密码(默认为 root),完全切换到该用户的环境,会继承其 shell 配置和环境变量,且需要 root 密码,而 sudo 允许当前用户以其他用户身份执行单个命令或 shell,无需知道目标用户密码,仅输入当前用户密码,且默认保留原用户的环境变量,更适合临时权限管理。sudo 提供更详细的日志记录和精细的权限控制,而 su 的日志记录相对简单。

问题 2:如何禁止用户使用 sudo?

解答:禁止用户使用 sudo 的方法取决于用户管理方式,如果用户通过 /etc/sudoers 授权,可直接删除或注释掉对应条目(如 # username ALL=(ALL) ALL),或使用 符号明确拒绝(如 username ALL=(ALL) !ALL),如果用户属于特定组(如 sudo 组,在 Ubuntu 中默认存在),可通过 deluser username sudo 将其从组中移除,在 /etc/sudoers 中添加 Defaults username !authenticate 可强制要求输入密码但拒绝执行,或直接使用 Defaults username requiretty 限制其只能在终端使用 sudo,修改后需通过 visudo 验证语法正确性。