在使用SSH(Secure Shell)协议进行远程服务器管理时,通过命令行直接指定密码是一种常见的自动化操作需求,尤其在脚本编写或批量管理场景中,直接在命令中暴露密码存在安全风险,因此需要谨慎使用并采取适当的保护措施,本文将详细介绍如何通过SSH命令指定密码的方法、注意事项及最佳实践,帮助用户在安全与便利之间找到平衡。

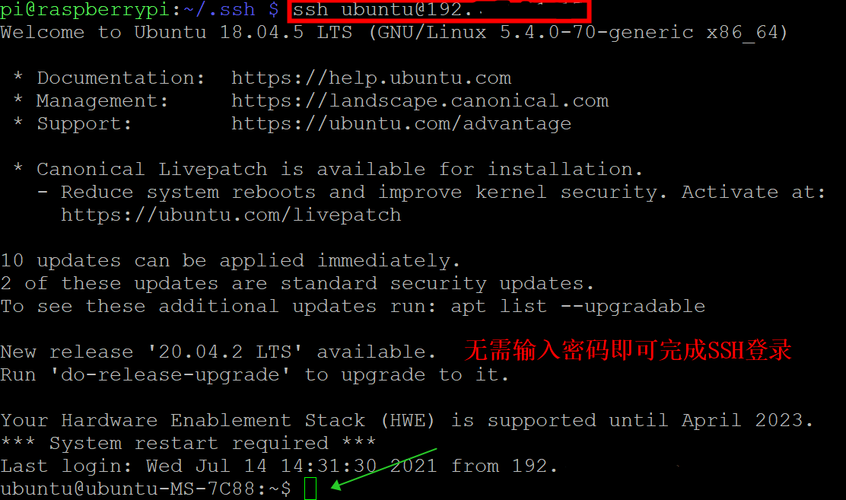

SSH协议默认使用密钥认证机制,通过公钥和私钥对进行身份验证,避免密码明文传输,但在某些情况下,如临时访问、脚本自动化或无法配置密钥的环境,使用密码认证更为便捷,要实现SSH命令直接指定密码,通常有三种方法:通过sshpass工具、使用expect脚本或结合ssh命令的-t选项和交互式输入。sshpass是最简单直接的方式,但需要额外安装且可能存在安全隐患。

使用sshpass工具指定密码

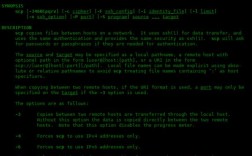

sshpass是一个专门用于在非交互式Shell中处理SSH密码的工具,支持通过命令行参数、环境变量或文件读取密码,安装sshpass非常简单,在基于Debian/Ubuntu的系统上可通过sudo apt-get install sshpass命令安装,而在CentOS/RHEL系统中则需使用sudo yum install sshpass,安装完成后,可通过以下语法指定密码连接远程服务器:

sshpass -p 'your_password' ssh username@hostname

-p选项后直接跟密码字符串,username和hostname分别为远程服务器的用户名和主机名或IP地址,要连接IP为168.1.100的服务器,用户名为root,密码为P@ssw0rd,命令为:

sshpass -p 'P@ssw0rd' ssh root@192.168.1.100

sshpass的高级选项

sshpass提供了一些实用选项以增强灵活性:

-e:从环境变量SSHPASS读取密码,而非命令行参数,避免密码直接显示在进程列表中。-f:从指定文件中读取密码,文件内容仅包含密码字符串,每行一个密码。-P:指定SSH密码提示符的字符串,默认为"Password:",适用于自定义提示符的场景。-d:从文件描述符中读取密码,适用于需要动态生成密码的情况。

通过环境变量传递密码的命令为:

export SSHPASS='P@ssw0rd' sshpass -e ssh root@192.168.1.100

从文件读取密码的命令为:

echo 'P@ssw0rd' > password.txt sshpass -f password.txt ssh root@192.168.1.100

sshpass的安全风险

尽管sshpass提供了便利,但其安全性问题不容忽视,通过-p选项指定的密码会以明文形式出现在命令历史记录(如history命令)和进程列表(如ps命令)中,易被其他用户窃取,如果脚本权限设置不当,密码文件可能被未授权访问,建议仅在受信任的环境中使用sshpass,并优先选择-e或-f选项以减少密码暴露风险。

使用expect脚本实现交互式输入

对于不支持sshpass的系统或需要更复杂交互逻辑的场景,expect工具是另一种选择。expect基于Tcl语言开发,可模拟用户输入,适用于处理需要交互认证的程序,安装expect后,可编写脚本实现SSH密码自动输入,以下是一个简单的expect脚本示例:

#!/usr/bin/expect -f set timeout 20 set hostname [lindex $argv 0] set username [lindex $argv 1] set password [lindex $argv 2] spawn ssh $username@$hostname expect "password:" send "$password\r" interact

将上述脚本保存为ssh.exp,并赋予执行权限(chmod +x ssh.exp),然后通过以下命令调用:

./ssh.exp 192.168.1.100 root P@ssw0rd

expect脚本的优势与局限性

expect脚本的优势在于灵活性高,可处理复杂的交互流程,如多因素认证或自定义提示符,但其缺点是需要额外安装依赖,且脚本编写相对复杂,维护成本较高。expect脚本本身也可能包含明文密码,需妥善保管脚本文件权限。

结合ssh命令的-t选项和管道输入

在不安装额外工具的情况下,可通过ssh命令的-t选项强制分配伪终端,并结合echo和管道实现密码输入。

echo 'P@ssw0rd' | ssh -t root@192.168.1.100

-t选项确保SSH客户端以交互模式运行,从而接受管道输入的密码,但此方法存在明显缺陷:密码仍会出现在命令历史和进程列表中,且某些系统可能因安全策略拒绝管道输入的密码。

安全最佳实践

无论采用哪种方法,直接使用SSH密码认证都应遵循以下安全原则:

- 避免明文密码:优先使用SSH密钥认证,禁用密码登录(修改

/etc/ssh/sshd_config中的PasswordAuthentication no)。 - 限制访问权限:通过

sudo或rbash限制用户执行SSH命令的权限,减少密码泄露风险。 - 加密存储密码:若必须使用密码,建议使用

gpg等工具加密密码文件,或使用pass等密码管理器。 - 定期更换密码:结合自动化工具定期更新服务器密码,避免长期使用固定密码。

- 审计日志:启用SSH日志记录(

/var/log/auth.log或/var/log/secure),监控异常登录行为。

相关问答FAQs

Q1: 使用sshpass时如何避免密码出现在命令历史中?

A1: 可通过以下方法减少密码暴露风险:

- 在命令前添加

HISTCONTROL=ignorespace,使以空格开头的命令不记录到历史(需临时生效,可写入~/.bashrc永久生效)。 - 使用

-e选项从环境变量读取密码,避免直接在命令中输入密码。 - 在脚本中使用

unset HISTFILE临时禁用历史记录,但需注意此方法仅对当前Shell会话有效。

Q2: 如何在脚本中安全地存储SSH密码?

A2: 推荐以下安全存储方式:

- 使用

openssl加密密码文件:echo 'P@ssw0rd' | openssl enc -aes-256-cbc -salt -out password.enc,使用时通过openssl解密。 - 采用

pass密码管理器:将密码存储在pass生成的加密文件中,脚本中通过pass show password_name调用。 - 利用系统密钥环:如Linux的

secret-tool或macOS的security命令,将密码存储在系统密钥环中,脚本通过API读取。

通过以上方法,可在满足自动化需求的同时,最大程度降低密码泄露风险,确保SSH连接的安全性。