s扫描器命令是网络安全领域中一种常用的命令行工具,主要用于网络扫描和漏洞检测,它能够快速识别目标网络中的主机、开放端口、服务类型以及潜在的安全漏洞,为网络安全评估和渗透测试提供重要支持,以下将详细介绍s扫描器命令的功能、使用方法、参数配置及实际应用场景。

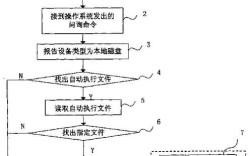

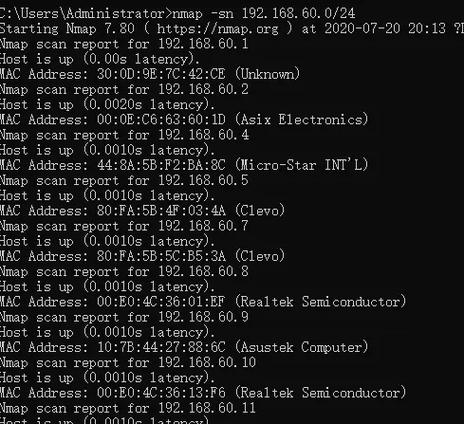

s扫描器命令的基本语法结构为s [选项] 目标,其中目标可以是IP地址、域名或IP地址范围。s -A 192.168.1.0/24表示对192.168.1.0网段进行全面的扫描,通过不同的选项组合,用户可以实现多样化的扫描需求,常用的选项包括-p用于指定端口范围,-sS用于TCP SYN扫描(半开扫描),-sT用于TCP连接扫描,-sU用于UDP扫描,-O用于操作系统检测,-sV用于服务版本探测等。

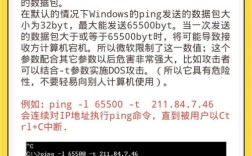

在端口扫描方面,s扫描器支持多种扫描技术,TCP SYN扫描是一种隐蔽性较高的扫描方式,它只发送SYN包而不完成三次握手,能够有效避免在目标主机上留下日志记录,相比之下,TCP连接扫描则会完整建立TCP连接,可靠性更高但容易被防火墙检测到,UDP扫描由于UDP协议的无连接特性,扫描速度较慢且结果准确性较低,通常需要配合重传机制使用。s -sU -p 53,161 192.168.1.1可以扫描目标主机的53号(DNS)和161号(SNMP)UDP端口是否开放。

服务版本探测是s扫描器的重要功能之一,通过-sV选项可以获取目标端口运行服务的具体版本信息,这对于后续的漏洞利用至关重要,因为不同版本的服务可能存在不同的安全漏洞。s -sV -p 22,80,443 192.168.1.1可以探测SSH、HTTP和HTTPS服务的版本信息。--script选项允许用户加载NSE(Nmap Scripting Engine)脚本,实现更复杂的检测功能,如Web应用漏洞扫描、数据库版本识别等。

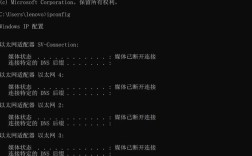

操作系统检测功能通过-O选项实现,s扫描器通过分析目标主机的TCP/IP栈特征来判断操作系统类型。s -O 192.168.1.1会返回目标主机可能运行的操作系统,如Windows 10、Linux 5.4等,需要注意的是,操作系统检测的准确性依赖于目标主机的响应特征,某些情况下可能会出现误判。

在实际应用中,s扫描器的输出结果可以保存到文件中,便于后续分析,使用-oN选项可以保存为普通文本格式,-oX保存为XML格式,-oG保存为Grepable格式。s -oN scan_result.txt 192.168.1.0/24会将扫描结果保存到scan_result.txt文件中,XML格式的输出结果特别适合与其他工具集成处理,如漏洞扫描平台或SIEM系统。

s扫描器还支持扫描任务的调度和优化,通过--max-retries选项可以设置重传次数,--host-timeout可以设置主机超时时间,-T选项可以调整扫描时间模板(0-5,其中0最慢但最可靠,5最快但可能漏检)。s -T4 -max-retries 2 192.168.1.0/24可以以较快速度进行扫描,并设置最多重传2次。

在进行大规模网络扫描时,s扫描器的--open选项可以只显示开放端口,减少输出信息的冗余。--reason选项则会显示端口状态的具体原因,有助于理解防火墙规则的影响。s --open -p 1-1000 192.168.1.0/24会列出网段内所有开放1-1000端口的主机。

以下是s扫描器常用参数的简要说明表格:

| 参数 | 功能描述 | 示例 |

|---|---|---|

| -p | 指定扫描端口范围 | -p 1-1024 |

| -sS | TCP SYN扫描 | -sS 192.168.1.1 |

| -sT | TCP连接扫描 | -sT 192.168.1.1 |

| -sU | UDP扫描 | -sU -p 53 192.168.1.1 |

| -O | 操作系统检测 | -O 192.168.1.1 |

| -sV | 服务版本探测 | -sV -p 80 192.168.1.1 |

| -A | 全面扫描(包含OS检测、版本探测等) | -A 192.168.1.1 |

| -oN | 保存为普通文本格式 | -oN result.txt |

| -oX | 保存为XML格式 | -oX result.xml |

| -T | 设置扫描时间模板 | -T4 |

| --script | 加载NSE脚本 | --script http-vuln-cve* |

在使用s扫描器时,需要注意法律和道德规范,未经授权的网络扫描可能违反相关法律法规,因此建议仅在获得书面授权的情况下对目标网络进行扫描,扫描活动可能会对目标网络造成一定负载,建议在非业务高峰期进行扫描,并控制扫描速率以避免影响正常业务。

s扫描器还支持脚本的编写和扩展,用户可以通过NSE脚本实现自定义功能。--script http-title可以获取Web页面的标题信息,--script ssl-heartbleed可以检测Heartbleed漏洞,脚本的使用极大增强了s扫描器的灵活性和扩展性,使其能够适应不断变化的网络安全需求。

在实际的渗透测试场景中,s扫描器通常作为信息收集阶段的核心工具,通过初步扫描,测试人员可以快速了解目标网络的基本情况,如存活主机、开放服务、潜在漏洞等,为后续的漏洞利用和权限提升提供方向,发现目标主机开放了3389端口(RDP服务),则可以进一步检查是否存在弱口令或相关漏洞。

s扫描器命令是一款功能强大且灵活的网络扫描工具,通过合理配置参数和使用脚本,可以满足不同场景下的安全检测需求,无论是网络管理员进行安全自查,还是渗透测试人员开展评估工作,s扫描器都能提供高效、准确的支持,用户在使用过程中必须遵守法律法规和道德准则,确保扫描活动的合法性和合规性。

相关问答FAQs:

-

问:s扫描器的SYN扫描(-sS)为什么需要管理员权限?

答:SYN扫描(半开扫描)需要原始套接字(raw socket)权限来构造自定义的TCP数据包,而普通用户权限下无法直接操作原始套接字,在Linux/Unix系统中,通常需要使用root用户或通过sudo命令获取管理员权限才能执行此类扫描,Windows系统下则需要以管理员身份运行命令行工具。 -

问:如何提高s扫描器扫描大网段时的效率?

答:提高大网段扫描效率的方法包括:使用-T选项设置较高的扫描时间模板(如-T4或-T5);启用--max-retries减少重传次数;使用--host-timeout避免在无响应主机上浪费时间;结合--open选项只输出开放端口结果;对于已知的存活主机,可以缩小端口扫描范围,分布式扫描(如使用Nmap的Ncat或Zmap工具)也能显著提升大规模扫描的效率。