网站遭遇攻击后,快速恢复运营需要系统化、流程化的应对策略,从应急响应到全面复盘,每个环节都需高效执行,以下从六个核心阶段详细说明恢复步骤及关键操作,帮助网站在最短时间内恢复正常并降低二次风险。

立即响应:隔离与止损(0-2小时)

攻击发生后的“黄金时间”至关重要,首要任务是控制损失范围,防止攻击扩散。

- 隔离受影响系统:立即断开网站服务器与外网的连接(如拔掉网线、关闭防火墙出站规则),同时保留服务器原始状态以便后续取证,若网站部署在云服务器,需通过云平台控制台暂停弹性公网IP访问,避免攻击者继续利用漏洞渗透。

- 启动备份系统:若网站有备用服务器(如灾备中心或云服务器副本),立即切换流量至备用环境,确保业务连续性,若无备用服务器,需尽快从备份中恢复网站(前提是备份未受感染)。

- 初步排查攻击类型:通过服务器日志(如Nginx/Apache访问日志、系统日志)判断攻击形式(如DDoS、SQL注入、篡改页面、勒索病毒等),若日志中出现大量异常IP高频请求同一接口,可能是DDoS或暴力破解;若页面被篡改为勒索信息,则可能是网页篡改攻击。

全面检测:溯源与评估(2-6小时)

明确攻击路径和受损范围后,需彻底清除威胁,避免恢复后二次感染。

- 日志分析溯源:

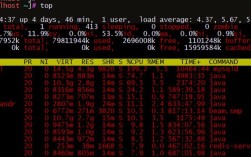

- 服务器日志:重点关注登录失败记录(如

/var/log/secure中的SSH登录异常)、异常进程(如挖矿程序、后门进程)、文件修改时间(ls -l查看最近被篡改的系统文件或网站目录)。 - Web日志:分析请求中的恶意特征(如SQL注入语句

union select、XSS攻击的<script>标签、异常User-Agent等)。 - 数据库日志:检查是否有异常SQL操作(如

drop table、update user set password=等),确认数据是否被窃取或篡改。

- 服务器日志:重点关注登录失败记录(如

- 文件完整性校验:使用工具(如Linux的

rpm -Va、Windows的sfc /scannow或专业杀毒软件)扫描系统文件,对比网站备份的文件哈希值(如MD5、SHA256),找出被篡改或新增的恶意文件(如webshell、木马程序)。 - 漏洞扫描:通过漏洞扫描工具(如Nessus、AWVS)检测网站及服务器存在的已知漏洞(如未修复的CMS漏洞、弱口令、未授权访问等),明确攻击入口。

系统恢复:清理与重建(6-24小时)

在彻底清除威胁后,分步骤恢复系统,确保安全性与稳定性。

- 重装系统与基础环境:若服务器感染严重(如系统文件被大量篡改、存在未知后门),建议直接格式化系统并重装纯净版操作系统,再重新部署Web服务(Nginx/Apache)、数据库(MySQL/Redis)、PHP运行环境等基础组件。

- 安全恢复网站程序:

- 从可信来源(如官网Git仓库、未受感染的本地备份)下载最新版本的网站程序,避免使用被攻击时的源码。

- 若涉及数据库恢复,需先清理数据库中的恶意数据(如异常用户、篡改的表内容),再从备份中恢复数据(注意:备份需提前确认无恶意代码)。

- 修改所有默认密码(数据库密码、后台管理密码、FTP/SFTP密码),使用强密码(包含大小写字母、数字、特殊字符,长度不少于12位)。

- 配置安全防护:

- 防火墙规则:仅开放必要端口(如80、443、22),禁用非必要服务(如Telnet、FTP),设置IP白名单(仅允许管理IP访问后台)。

- Web应用防火墙(WAF):部署WAF防护常见攻击(如SQL注入、XSS、CC攻击),可使用云WAF(如阿里云WAF、腾讯云WAF)或自建WAF(如ModSecurity)。

- 文件权限控制:设置网站目录权限(如Linux下

chown -R www:www /var/www/html,chmod -R 755 /var/www/html),禁止目录执行权限(如chmod -R 555 /var/www/html/uploads,防止上传目录被写入恶意脚本)。

功能测试:验证与优化(24-48小时)

网站恢复后需全面测试功能,确保用户体验与安全性达标。

- 基础功能测试:检查首页、栏目页、详情页是否正常显示,用户注册、登录、提交表单等交互功能是否可用,支付、搜索等核心流程是否通畅。

- 安全测试:

- 使用渗透测试工具(如Burp Suite、SQLMap)模拟攻击,验证漏洞是否已修复(如SQL注入、文件上传漏洞)。

- 检查HTTP响应头是否添加安全 headers(如X-Frame-Options防点击劫持、X-Content-Type-Options防MIME类型混淆、Content-Security-Policy防XSS)。

- 性能测试:使用工具(如JMeter、GTmetrix)测试网站并发能力、加载速度,确保恢复后性能未明显下降(如优化图片、启用CDN加速、压缩静态资源)。

监控加固:预防与预警(48小时后)

恢复后需建立常态化监控机制,降低再次被攻击的风险。

- 实时监控:部署日志监控系统(如ELK Stack、Splunk),实时监控服务器日志、Web日志、数据库日志,设置异常告警(如CPU使用率超过80%、登录失败次数超过10次/分钟、恶意请求量激增)。

- 定期备份:制定备份策略,全量备份每日1次,增量备份每小时1次,备份数据需加密存储并异地保存(如上传至OSS对象存储),定期测试备份恢复功能。

- 安全更新:及时更新服务器系统、Web组件、网站程序的补丁(如使用

yum update或apt upgrade),关注安全漏洞预警(如CVE公告),优先修复高危漏洞。

复盘总结:流程优化(长期)

每次攻击后需复盘,完善安全体系。

- 攻击路径分析:总结攻击者利用的漏洞(如未修复的Struts2漏洞、弱口令),明确防护盲区。

- 应急流程优化:评估响应时间、隔离措施、恢复效率,更新应急预案(如明确责任人、备用服务器切换流程、外部支持联系方式)。

- 安全培训:对开发、运维人员进行安全培训(如安全编码规范、漏洞修复流程、应急响应操作),避免人为失误导致安全事件。

常见问题FAQs

Q1:网站被黑客篡改页面后,如何快速恢复页面内容?

A:首先断开网站外网连接,防止攻击继续;然后通过以下方式恢复:① 若有最近的全量备份(如网站程序+数据库),直接从备份中恢复文件和数据库;② 若无备份,可从搜索引擎缓存(如百度快照)或CDN节点中获取被篡改前的页面内容,手动替换;③ 若涉及数据库内容被篡改,通过数据库备份恢复相关表数据,同时检查是否有恶意数据残留,恢复后需全面扫描网站漏洞,避免再次被篡改。

Q2:如何判断网站是否被植入后门?如何彻底清除?

A:判断方法:① 使用文件完整性校验工具(如Tripwire、AIDE)对比正常文件与当前文件的哈希值,发现异常文件;② 搜索网站目录下的可疑文件(如.php文件中包含eval、base64_decode、assert等危险函数);③ 检查系统进程(如ps -ef),查看是否有非正常进程占用大量资源,清除方法:① 删除所有可疑文件,从干净备份中恢复正常文件;② 修改所有密码(数据库、后台、服务器登录密码);③ 检查Web配置文件(如Nginx的nginx.conf、PHP的php.ini),确保无恶意配置;④ 部署WAF和文件监控工具,实时拦截异常请求。