在C语言编程中,调用系统命令行是一项常见的需求,无论是执行简单的系统命令、管理文件和目录,还是与外部工具交互,掌握这一技能都能极大扩展程序的功能,C语言提供了多种方式调用系统命令,每种方法有其适用场景和优缺点,开发者需要根据具体需求选择合适的方式。

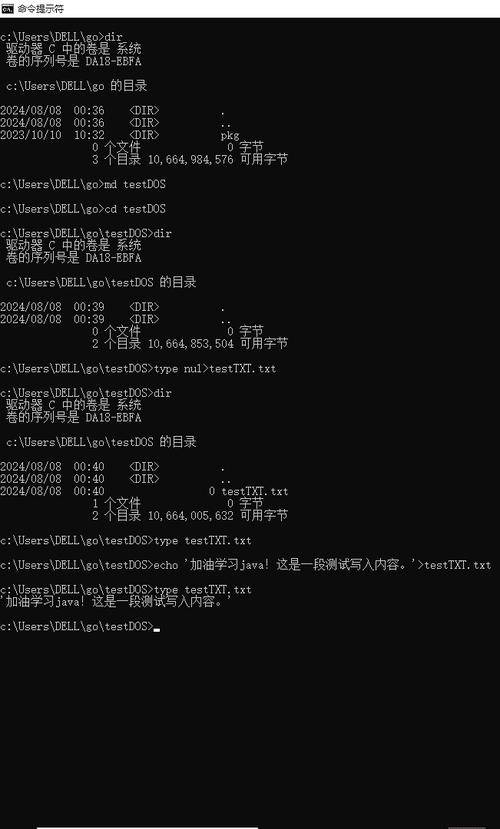

在Windows系统中,最常用的方法是使用system()函数,该函数声明在stdlib.h头文件中。system()函数会启动一个命令解释器(通常是cmd.exe)来执行指定的命令字符串,执行system("dir");会列出当前目录下的文件和文件夹,执行system("pause");会使程序暂停并等待用户按键。system()函数的优点是简单易用,无需复杂的代码即可调用系统命令,但其缺点也十分明显:无法获取命令执行的输出结果,只能通过返回值判断命令是否成功执行(返回0表示成功,非0表示失败)。system()函数的安全性较低,如果命令字符串中包含用户输入,可能会引发命令注入漏洞,因此在使用时需要对输入进行严格的过滤和验证。

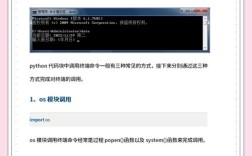

对于需要获取命令输出结果的情况,可以使用管道(pipe)和重定向技术,在Linux/Unix系统中,可以通过popen()函数实现,该函数会创建一个管道,使得子进程的输出可以通过标准输出流被父进程读取,执行FILE *fp = popen("ls -l", "r");可以启动ls -l命令,并通过fp指针读取命令的输出结果。popen()函数的第二个参数指定了模式,"r"表示读取命令输出,"w"表示向命令输入数据,读取完成后,需要使用pclose()函数关闭管道并获取子进程的退出状态,在Windows系统中,虽然没有原生的popen()函数,但可以通过_popen()和_pclose()实现类似功能,使用方式与Linux版本基本一致。popen()方法的优点是可以获取命令的输出,便于对结果进行进一步处理,但其缺点是管道的缓冲区大小有限,如果命令输出量较大,可能会导致数据丢失或阻塞。

对于更复杂的系统调用需求,可以使用进程创建和管理的API,在Linux/Unix系统中,可以使用fork()、exec()系列函数和pipe()、dup2()等函数组合使用,实现更灵活的进程控制,先通过fork()创建子进程,然后在子进程中使用exec()系列函数(如execvp())替换子进程的映像为新的程序,并通过管道实现父子进程间的通信,这种方法需要手动处理进程间通信、信号同步等问题,代码复杂度较高,但功能强大,适用于需要精细控制子进程的场景,在Windows系统中,可以使用CreateProcess()函数创建新进程,并通过STARTUPINFO和PROCESS_INFORMATION结构体配置进程的启动参数和获取进程信息。CreateProcess()允许指定子进程的标准输入、输出和错误句柄,从而实现与子进程的交互,可以通过设置hStdOutput参数将子进程的输出重定向到管道,然后父进程通过读取管道获取输出结果。

以下是不同调用方式的对比表格:

| 方法 | 适用系统 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

system() |

Windows/Linux | 简单易用,无需复杂代码 | 无法获取输出,安全性低 | 执行简单命令,无需结果返回 |

popen() |

Windows/Linux | 可获取命令输出,使用方便 | 缓冲区限制,可能阻塞 | 需要读取命令输出的场景 |

fork()+exec() |

Linux/Unix | 灵活性高,可精细控制进程 | 代码复杂,需处理进程通信 | 需要复杂进程控制的场景 |

CreateProcess() |

Windows | 功能强大,可配置进程句柄 | 仅限Windows,API复杂 | Windows下需要深度交互的场景 |

在调用系统命令时,需要注意跨平台兼容性问题,Windows和Linux的命令语法和路径分隔符不同,system("dir")在Windows下有效,但在Linux下需要改为system("ls"),如果需要编写跨平台代码,可以使用预处理器指令(如#ifdef)根据不同系统选择不同的命令或调用方式,安全性问题不容忽视,尤其是当命令字符串包含用户输入时,应避免直接拼接字符串,而是使用白名单验证或参数化方式传递输入,防止命令注入攻击。

相关问答FAQs:

问题1:如何在C语言中获取系统命令的执行结果?

解答:可以通过popen()函数实现,在Linux下使用FILE *fp = popen("ls -l", "r");打开管道,然后通过fread()或fgets()读取命令输出,最后用pclose(fp)关闭管道,在Windows下,可以使用_popen()和_pclose(),用法类似,如果需要更复杂的控制,可以使用fork()+exec()(Linux)或CreateProcess()(Windows)结合管道技术获取输出。

问题2:调用系统命令时如何避免命令注入漏洞?

解答:避免直接拼接用户输入到命令字符串中,应使用白名单验证用户输入,只允许特定的字符或命令通过,如果用户输入需要作为参数传递,可以检查输入是否只包含字母、数字和下划线等安全字符,可以使用exec()系列函数的参数化调用(如execvp(argv[0], argv)),而不是通过system()或popen()传递整个命令字符串,这样系统会自动处理参数分隔,避免命令注入,对于必须使用system()的场景,应对输入进行转义或过滤,例如将特殊字符(如&、、等)替换为安全字符。