在Python中调用Linux系统命令是一项常见的需求,尤其在自动化运维、数据处理和系统管理等领域,Python提供了多种方式来实现这一功能,每种方法适用于不同的场景,具有各自的优缺点,本文将详细介绍几种主流的实现方式,包括os.system、subprocess模块、os.popen以及第三方库paramiko,并通过表格对比它们的特点,最后附上相关问答。

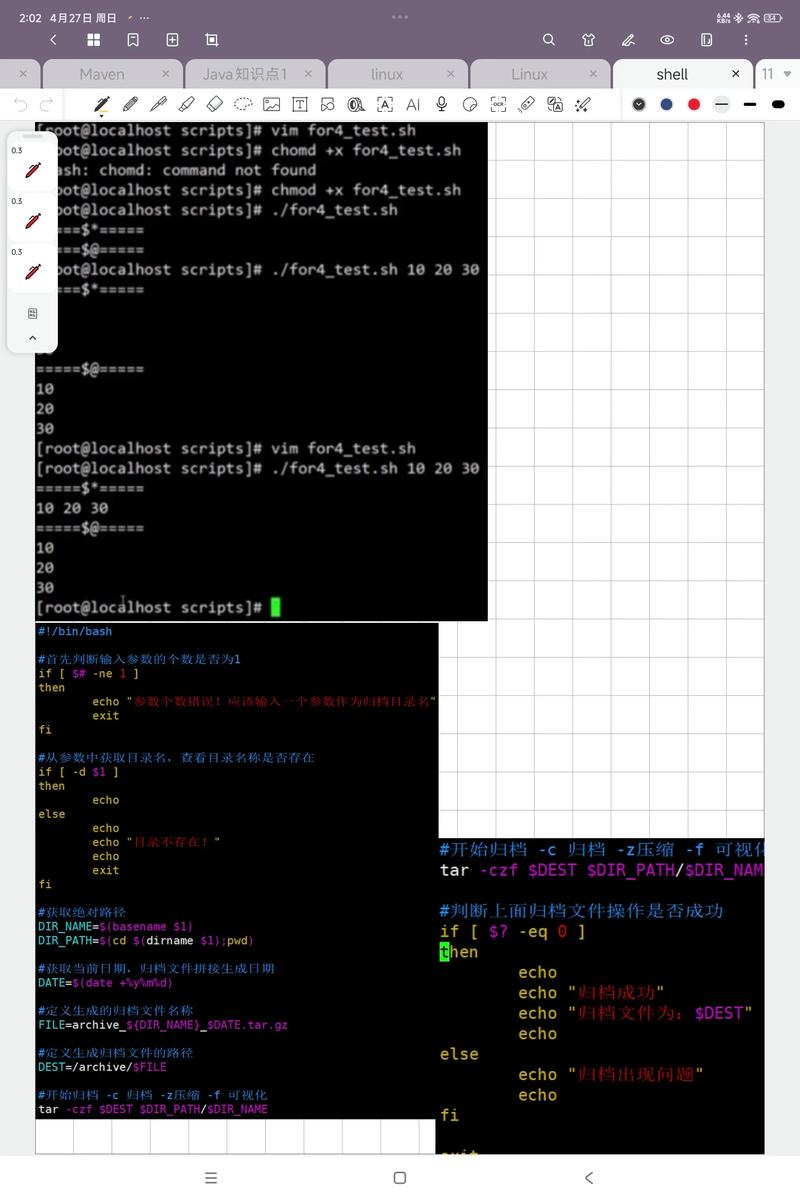

使用os.system是最简单直接的方法,它通过Python的os模块调用系统命令,命令字符串会直接传递给shell执行,执行os.system("ls -l")会列出当前目录的详细文件列表,这种方法的优势在于语法简洁,适合执行简单的命令,且能直接在终端显示输出。os.system的缺点也很明显:它无法直接获取命令的输出结果,只能返回命令的退出状态码(0表示成功,非0表示失败);如果命令字符串包含特殊字符或变量,可能存在安全风险,容易受到shell注入攻击,对于需要获取输出或处理复杂命令的场景,os.system并不推荐。

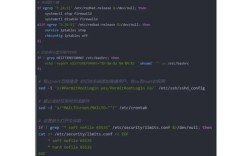

相比之下,subprocess模块是Python官方推荐的调用系统命令的方式,功能更强大且灵活。subprocess提供了run、call、check_call等多个函数,可以控制命令的输入、输出、错误流,甚至设置超时时间,使用subprocess.run(["ls", "-l"], capture_output=True, text=True)可以捕获命令的标准输出和错误,并通过stdout和stderr属性访问。subprocess还支持shell=True参数,允许通过shell执行命令字符串,但同样需要注意注入风险,与os.system相比,subprocess更适合需要精细控制命令执行的场景,例如获取输出、处理管道命令或管理子进程的生命周期。

os.popen是另一种较老的方法,它通过管道打开一个命令,并返回一个文件对象,从而可以读取命令的输出或写入输入。output = os.popen("ls -l").read()可以获取命令的输出结果。os.popen的功能介于os.system和subprocess之间,可以获取输出,但缺乏对错误处理和进程管理的精细控制,在Python 3中,os.popen已被subprocess取代,建议仅在维护旧代码时使用。

对于远程执行Linux命令的场景,可以使用第三方库paramiko。paramiko是一个SSHv2协议实现,可以通过SSH连接到远程服务器并执行命令,通过paramiko.SSHClient建立连接后,调用exec_command方法可以获取命令的输出、错误和退出状态码。paramiko的优势在于支持加密传输,适合自动化运维和分布式系统管理,但需要额外安装库(pip install paramiko)。

以下是几种方法的对比表格:

| 方法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

os.system |

简单易用,适合快速执行 | 无法获取输出,安全性较低 | 简单命令,无需输出结果 |

subprocess |

功能强大,可控制输入输出,安全 | 语法稍复杂,需处理异常 | 复杂命令,需要输出或错误处理 |

os.popen |

可获取输出,兼容旧代码 | 功能有限,错误处理不足 | 旧代码维护,简单输出需求 |

paramiko |

支持远程SSH执行,安全加密 | 需额外安装,依赖网络 | 远程服务器自动化运维 |

在实际应用中,选择合适的方法取决于具体需求,对于本地命令执行,优先推荐subprocess;对于远程操作,paramiko是理想选择,无论使用哪种方法,都应注意命令的安全性,避免直接拼接用户输入到命令字符串中,必要时使用参数列表而非字符串传递命令。

相关问答FAQs:

-

问:

subprocess.run和subprocess.call有什么区别?

答:subprocess.run是Python 3.5引入的通用函数,可以获取命令的输出、错误和返回码,并支持多种参数(如timeout、capture_output等);subprocess.call则只执行命令并返回退出状态码,无法直接获取输出,适合不需要处理输出的场景。 -

问:如何安全地执行包含用户输入的命令?**

答:应避免使用shell=True或直接拼接用户输入到命令字符串中,推荐使用subprocess.run的列表形式传递命令参数,例如subprocess.run(["ls", user_input]),这样可以防止shell注入攻击,如果必须使用shell执行,应对用户输入进行严格的过滤和转义。