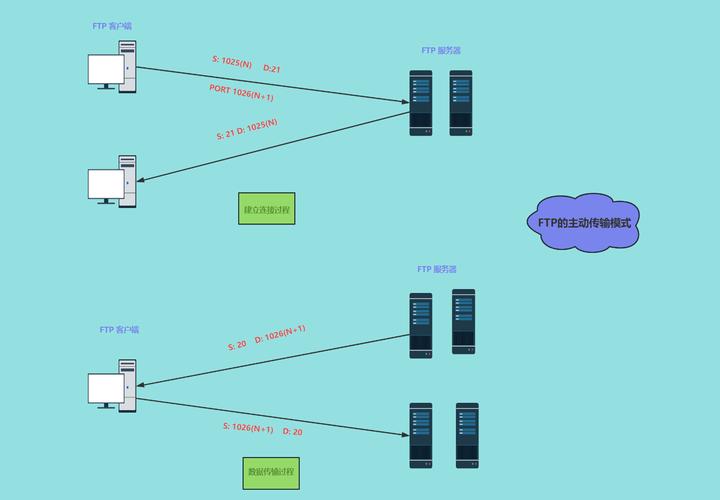

要通过FTP连接到主机,首先需要理解FTP(File Transfer Protocol)的基本工作原理和所需配置,FTP是一种用于在客户端和服务器之间传输文件的网络协议,它基于客户端/服务器模型,默认使用21号端口进行控制连接,以及20号端口进行数据传输,连接过程涉及客户端软件的配置、服务器端的设置以及网络环境的支持,以下是详细步骤和注意事项。

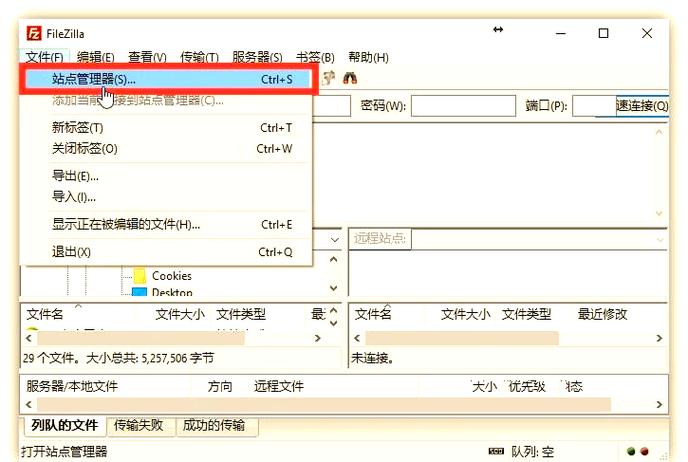

确保客户端已安装FTP软件,如FileZilla、WinSCP(支持SCP/SFTP)或命令行工具,以FileZilla为例,打开软件后,在顶部快速连接栏中输入主机名(或IP地址)、用户名、密码和端口(默认为21),若服务器使用被动模式(PASV),需在服务器设置中启用此模式,因为大多数现代网络环境(如NAT或防火墙)会限制主动模式的数据连接,被动模式下,服务器会随机分配高端口进行数据传输,客户端需在防火墙中允许这些端口范围。

服务器端的配置至关重要,常见的FTP服务器软件包括vsftpd(Linux)、FileZilla Server(Windows)或ProFTPD,以vsftpd为例,需编辑配置文件/etc/vsftpd.conf,确保以下参数正确设置:anonymous_enable=NO(禁止匿名访问,除非需要)、local_enable=YES(允许本地用户登录)、write_enable=YES(允许上传文件),需检查用户权限,确保FTP用户对目标目录有读写权限,可通过chown和chmod命令调整,若需限制用户访问特定目录,可设置chroot_local_user=YES,将用户锁定在其主目录中。

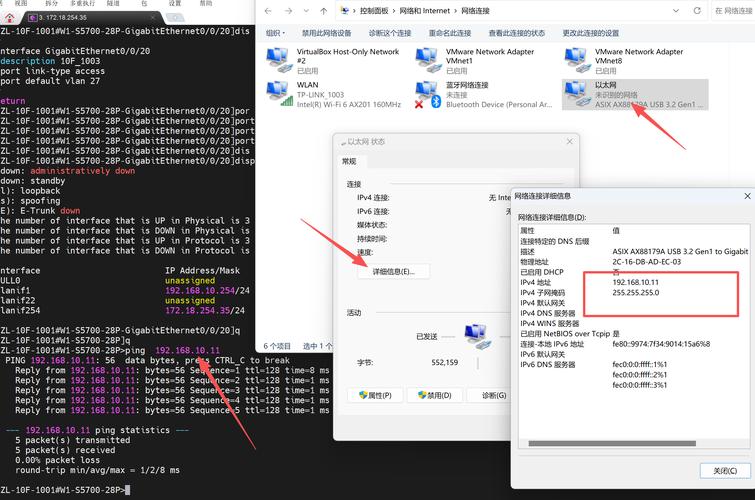

网络环境是另一个关键因素,客户端和服务器之间需网络互通,可通过ping命令测试主机是否可达,若连接失败,检查防火墙设置,确保服务器的21号控制端口和20号数据端口(或被动模式的高端口号)已开放,在Linux中,使用iptables或firewalld添加规则;在Windows中,通过“高级安全Windows防火墙”配置,路由器或云服务商(如AWS、阿里云)的安全组也需允许FTP流量,注意被动模式可能需要指定端口范围,并在防火墙中放行。

安全方面,传统FTP采用明文传输用户名和密码,存在安全隐患,建议使用SFTP(基于SSH)或FTPS(FTP over SSL/TLS)加密连接,若必须使用FTP,可配置vsftpd启用SSL/TLS,通过ssl_enable=YES和force_local_data_ssl=YES强制加密,客户端连接时选择“需要 explicit FTP over TLS”选项。

以下是常见FTP连接参数的配置示例表格:

| 参数 | 默认值/示例说明 | 配置位置/命令 |

|---|---|---|

| 主机名/IP地址 | 168.1.100 或 ftp.example.com | 客户端连接栏输入 |

| 端口 | 21(控制端口),20(数据端口) | 客户端/服务器配置文件 |

| 用户名/密码 | ftpuser / password123 | 服务器系统用户或虚拟用户配置 |

| 被动模式端口范围 | 50000-51000(vsftpd示例) | vsftpd.conf: pasv_min_port=50000 |

| 加密方式 | 无(明文)或FTPS/SFTP | vsftpd.conf: ssl_enable=YES |

若连接时提示“530 Login incorrect”,检查用户名密码是否正确,或服务器是否禁用了该用户(如/etc/vsftpd.ftpusers),若提示“425 Failed to establish connection”,多为防火墙或被动模式端口未开放,可通过服务器日志(如vsftpd的/var/log/vsftpd.log)排查错误。

测试连接是否成功,客户端连接后,应能看到服务器目录列表,并能上传/下载文件,命令行工具可通过ftp 192.168.1.100测试,输入用户名密码后,使用put上传或get下载文件。

相关问答FAQs

-

Q: FTP连接时提示“被动模式失败”怎么办?

A: 通常因防火墙或路由器未开放被动模式端口导致,需在FTP服务器配置中设置明确的端口范围(如pasv_min_port=50000,pasv_max_port=51000),并在客户端和服务器防火墙中放行此范围,若使用云服务器,还需检查安全组规则。 -

Q: 如何在Linux服务器上限制FTP用户只能访问特定目录?

A: 可通过两种方式实现:① 在vsftpd中设置chroot_local_user=YES,并将用户主目录指向目标目录;② 创建虚拟用户,配置用户专属目录(如通过pam_userdb和db_load),确保目录权限为755,用户为ftpuser或nobody,避免权限过高导致安全风险。