在CentOS系统中,命令行登录是系统管理和日常操作的核心方式,相较于图形界面,命令行具有更高的效率、更低的资源占用以及更强的远程管理能力,本文将详细介绍CentOS命令行登录的多种方式、配置方法、安全设置及常见问题解决方案,帮助用户全面掌握这一基础且重要的技能。

命令行登录的常见方式

CentOS命令行登录主要通过终端(Terminal)实现,根据使用场景的不同,可分为本地登录和远程登录两大类。

本地登录

本地登录指直接在物理机或虚拟机前通过键盘和显示器进行登录操作,具体步骤如下:

- 启动系统:开机后进入GRUB引导菜单,若未设置自动启动,需手动选择CentOS系统并按Enter键。

- 选择运行级别:CentOS 7及以后版本默认使用systemd,运行级别简化为图形模式(multi-user.target)和文本模式(rescue.target),若需进入命令行,可在GRUB菜单编辑内核参数,在

linux16或linuxefi行末尾添加systemd.unit=multi-user.target,然后按Ctrl+X启动。 - 输入用户信息:启动后进入登录界面,依次输入用户名和密码,若使用root用户登录,直接输入

root及对应密码;若为普通用户,需输入用户名后通过su -或sudo -i切换至root权限。

远程登录

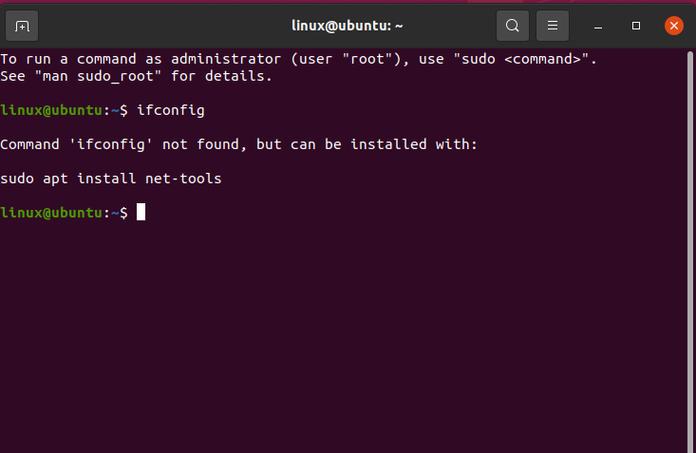

远程登录允许通过网络从其他计算机访问CentOS命令行,常见工具包括SSH、Telnet和串口终端,其中SSH(Secure Shell)因加密传输和安全性成为主流选择。

- SSH登录:需确保目标CentOS系统已安装并启动sshd服务(可通过

systemctl status sshd检查),在客户端使用ssh username@ip_address命令,例如ssh root@192.168.1.100,首次连接会提示确认主机密钥,输入yes后输入用户密码即可登录,为提升安全性,建议禁用密码登录,改用密钥认证(需提前生成SSH密钥对并配置~/.ssh/authorized_keys文件)。 - Telnet登录:Telnet为明文传输协议,安全性较低,仅在不涉密网络环境中使用,需安装telnet-server服务并启动,通过

telnet ip_address命令登录。 - 串口终端登录:适用于服务器等无显示设备的场景,需在GRUB参数中添加

console=ttyS0,115200,并通过串口线连接终端工具(如SecureCRT、minicom)进行登录。

命令行登录的配置与优化

修改默认启动目标

CentOS 7+默认启动图形界面,可通过以下命令修改为命令行模式:

# 设置默认启动为多用户模式(命令行) systemctl set-default multi-user.target # 恢复为图形模式 systemctl set-default graphical.target

配置SSH服务

SSH服务配置文件位于/etc/ssh/sshd_config,常用修改项包括:

- 端口修改:将

#Port 22改为自定义端口(如Port 2222),并确保防火墙放行。 - 禁用root登录:将

PermitRootLogin yes改为PermitRootLogin no,强制普通用户通过su切换。 - 密钥认证:启用

PubkeyAuthentication yes,并设置PasswordAuthentication no关闭密码登录。

修改后需重启sshd服务:systemctl restart sshd。

自定义登录提示信息

通过修改/etc/motd(Message of the Day)文件,可在用户登录后显示自定义欢迎信息或公告。

echo "Welcome to CentOS Server! Contact admin@example.com for help." > /etc/motd

优化终端显示

- 历史命令记录:通过

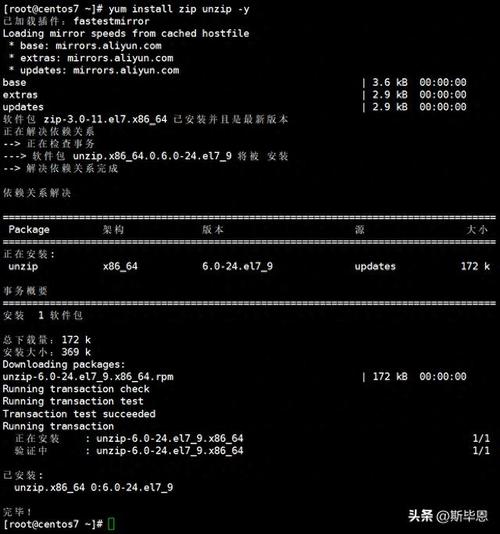

~/.bash_history文件查看历史命令,HISTSIZE变量控制记录条数(默认1000),可在/etc/profile中修改为更大值。 - 命令自动补全:确保

bash-completion包已安装(yum install bash-completion),支持命令、路径和选项的智能补全。 - 颜色显示:在

~/.bashrc中添加export PS1='[\u@\h \W]\$ '可自定义命令行提示符格式,\u显示用户名,\h显示主机名。

安全设置与故障排查

安全设置

- 禁用不必要服务:通过

systemctl list-unit-files | grep enabled查看开机自启服务,关闭如telnet.socket、rsh.service等不安全服务。 - 防火墙配置:使用

firewall-cmd管理端口,例如开放SSH端口:firewall-cmd --permanent --add-port=2222/tcp && firewall-cmd --reload。 - 登录失败处理:通过

fail2ban工具防止暴力破解,安装后配置/etc/fail2ban/jail.local文件,对SSH服务设置封禁规则。

常见故障排查

- 登录卡顿:检查DNS配置(

/etc/resolv.conf),或使用ssh -vvv username@ip查看SSH连接详细日志,定位网络或认证问题。 - 密码错误提示:确认键盘布局是否正确(如

localectl set-locale LANG=zh_CN.UTF-8),或检查/etc/security/pwquality.conf中的密码复杂度规则。 - 终端乱码:确保客户端终端编码与服务器一致(如UTF-8),可通过

export LANG=en_US.UTF-8临时设置。

相关问答FAQs

Q1: 忘记root密码后如何通过命令行重置?

A1: 对于CentOS 7+,可通过以下步骤重置root密码:

- 开机时在GRUB菜单按

e进入编辑模式; - 找到

linux16或linuxefi行,删除ro参数,改为rw init=/sysroot/bin/shell; - 按Ctrl+X启动,进入系统shell;

- 执行

chroot /sysroot切换到根环境; - 使用

passwd root修改密码,完成后执行touch /.autorelabel(强制下次启动时重新标签文件系统); - 执行

exit两次重启系统,即可用新密码登录。

Q2: 如何禁止普通用户通过SSH直接登录root账户?

A2: 禁止SSH直接root登录需修改/etc/ssh/sshd_config文件:

- 编辑文件:

vim /etc/ssh/sshd_config; - 找到

PermitRootLogin行,确保其值为no(若被注释需取消注释并修改); - 保存后重启sshd服务:

systemctl restart sshd; - 普通用户需先通过

ssh username@ip登录,再执行su -或sudo -i切换至root权限,此举可显著提升服务器安全性,避免暴力破解直接针对root账户。