在网络管理与安全运维中,通过IP地址反查关联域名是一项常见需求,例如溯源恶意域名、分析业务流量来源或排查网络异常,本文将详细介绍IP反查域名的原理、常用方法、命令工具及操作示例,并辅以表格对比不同工具的适用场景,最后通过FAQs解答常见疑问。

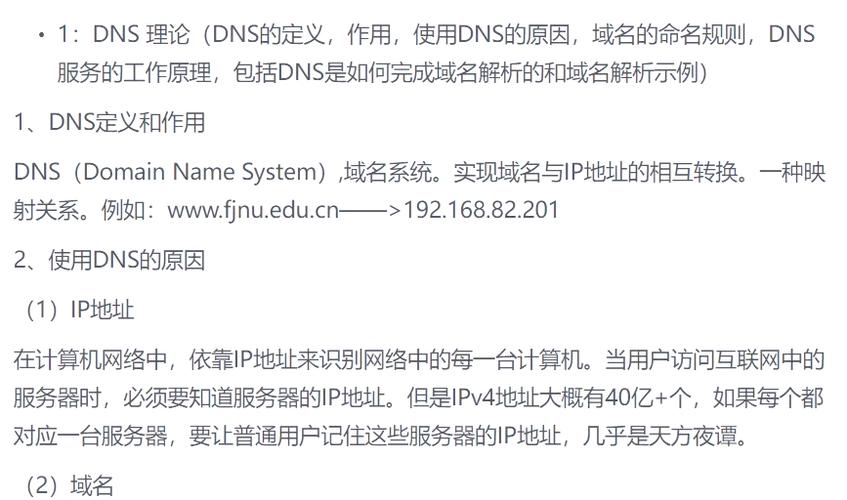

IP反查域名的原理与意义

IP反查域名(Reverse DNS Lookup for Domains)的核心原理是通过查询DNS反向记录(PTR记录)将IP地址映射到对应的域名,与正向查询(域名转IP)不同,反向查询依赖于IP所属的DNS服务器是否配置了PTR记录,若目标IP的DNS服务器未正确配置PTR记录,则无法直接反查到域名,此时需结合其他辅助手段(如搜索引擎、历史数据或第三方平台)进行间接查询。

其意义在于:

- 安全溯源:定位恶意IP关联的域名,识别钓鱼网站或僵尸网络节点。

- 流量分析:通过访问日志中的IP反查域名,了解用户来源或业务合作伙伴。

- 故障排查:验证邮件服务器IP是否正确配置域名,避免被标记为垃圾邮件。

IP反查域名的常用方法与命令

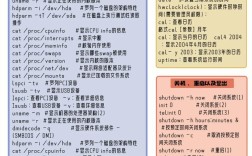

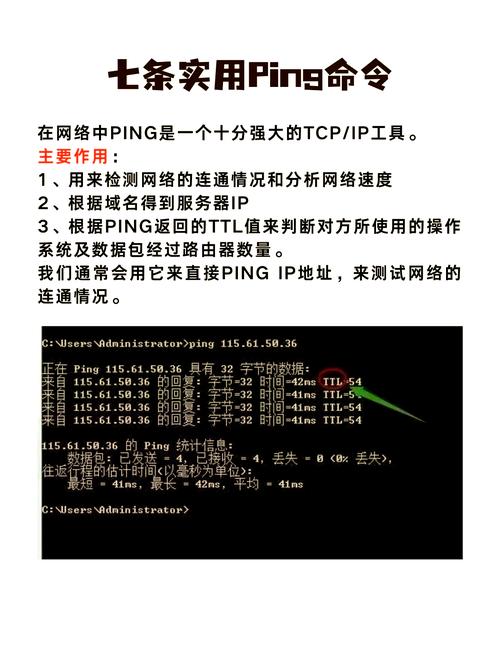

使用dig命令进行反向查询

dig是Linux/Unix系统下强大的DNS查询工具,支持正向与反向查询,反向查询需将IP地址转换为in-addr.arpa格式(例如IP 2.3.4转换为3.2.1.in-addr.arpa),并指定查询类型为PTR。

命令示例:

dig -x 8.8.8.8 +short

输出示例:

dns.google.若返回空值,说明该IP未配置PTR记录。

使用nslookup命令交互式查询

nslookup是另一种常用DNS工具,支持交互和非交互模式,反向查询时需进入交互模式,输入set type=PTR后查询IP。

命令示例:

nslookup > set type=PTR > 8.8.8.8

输出示例:

8.8.8.in-addr.arpa name = dns.google.使用host命令快速查询

host命令简洁高效,适合快速反向查询。

命令示例:

host 8.8.8.8

输出示例:

Using domain server:

Name: 192.168.1.1

Address: 192.168.1.1#53

8.8.8.8.in-addr.arpa domain name pointer dns.google.使用第三方平台批量查询

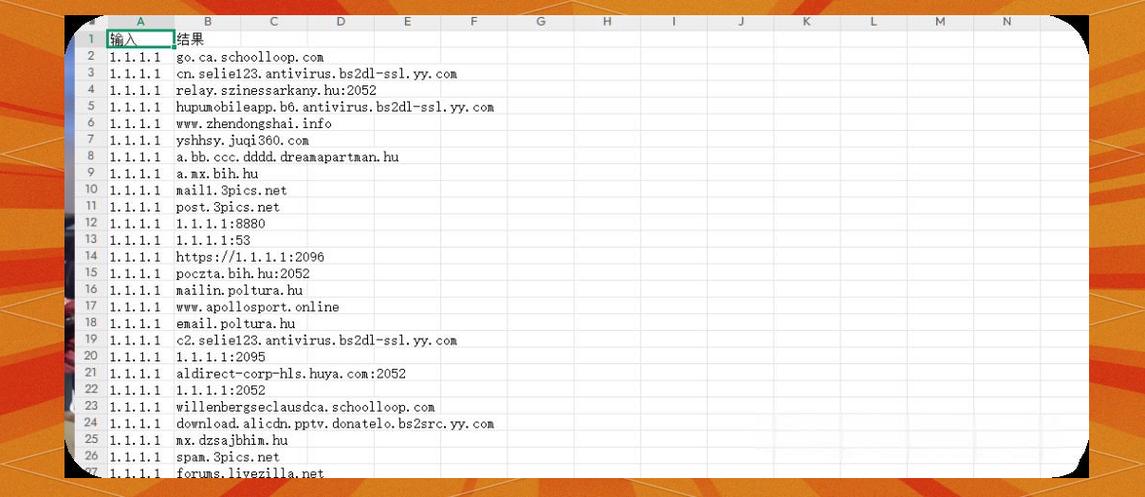

对于批量IP或无法直接查询的IP,可借助第三方平台(如threatcrowd.org、virustotal.com)的API或网页工具。

示例(curl调用threatcrowd API):

curl "https://www.threatcrowd.org/searchApi/v2/report/?ip=8.8.8.8"

输出示例(JSON格式):

{

"domains": ["dns.google", "...", "..."],

...

}

使用whois查询关联域名

whois主要用于查询IP的注册信息,部分情况下可通过注册商的联系方式或域名历史记录间接关联域名。

命令示例:

whois 8.8.8.8

输出示例:

...

OrgName: Google LLC

...工具对比与适用场景

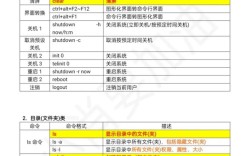

以下表格总结了常用工具的特点及适用场景:

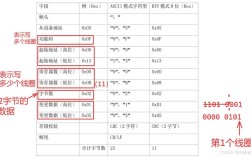

| 工具 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

dig |

功能强大,支持详细参数 | 需熟悉DNS语法 | 精确查询PTR记录,调试DNS |

nslookup |

交互模式灵活,适合多步骤查询 | 输出格式冗长 | 手动调试,多条件查询 |

host |

简洁快速,适合一次性查询 | 功能相对单一 | 快速验证单个IP的域名关联 |

| 第三方平台 | 支持批量查询,数据丰富 | 依赖外部服务,可能有速率限制 | 大规模IP分析,威胁情报收集 |

whois |

提供注册信息,间接关联域名 | 不直接返回域名,需二次分析 | 溯源IP注册信息,间接排查 |

操作注意事项

- PTR记录配置:反向查询成功的前提是目标IP的DNS服务器已配置PTR记录,企业自建服务器需确保正向与反向记录一致。

- 私有IP地址:内网IP(如

168.x.x、x.x.x)无法进行公共反向查询,需通过内部DNS服务器查询。 - CDN与代理:CDN或代理服务器的IP可能对应多个域名,需结合访问日志进一步分析。

- 数据准确性:第三方平台的数据可能存在延迟或错误,建议结合多个工具交叉验证。

相关问答FAQs

Q1: 为什么有些IP地址无法通过dig或nslookup反查到域名?

A1: 主要原因包括:

- 未配置PTR记录:IP所有者未在DNS服务器中设置反向记录,常见于动态IP或小型网络。

- 反向DNS服务器未授权:查询的DNS服务器无权查询目标IP的反向记录。

- CDN或负载均衡:CDN节点可能不配置PTR记录,或IP对应多个域名。

此时可尝试通过第三方平台(如VirusTotal)或搜索引擎(Googlesite:语法)间接关联域名。

Q2: 如何批量反查多个IP地址的域名?

A2: 可通过以下方法实现批量查询:

- 脚本批量调用:编写Shell脚本循环调用

dig或host命令,for ip in $(cat ip_list.txt); do echo "$ip: $(dig -x $ip +short)" done

- 第三方工具:使用

masscan、nmap的脚本模块或在线批量查询平台(如mxtoolbox.com的Reverse Lookup工具)。 - API接口:调用威胁情报平台(如AlienVault OTX)的API批量获取关联域名。

注意批量查询需遵守目标服务器的使用条款,避免触发速率限制或被屏蔽。

通过以上方法与工具,可有效实现IP反查域名的需求,提升网络管理与安全分析的效率,实际操作中需结合具体场景选择合适工具,并注意数据的准确性与合规性。