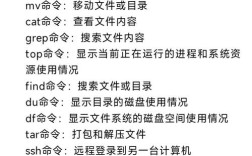

沙盘命令行是一种在受控环境中模拟操作系统或网络环境的命令行工具,主要用于安全测试、软件开发和系统管理等领域,它通过虚拟化技术创建一个隔离的沙箱环境,允许用户在不影响真实系统的情况下执行命令、运行程序或模拟攻击场景,沙盘命令行的核心优势在于其安全性和可控性,用户可以在其中自由实验而不用担心对主系统造成损害。

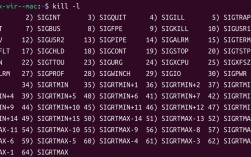

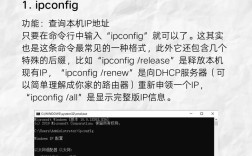

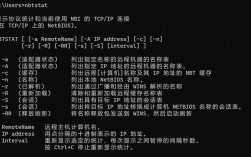

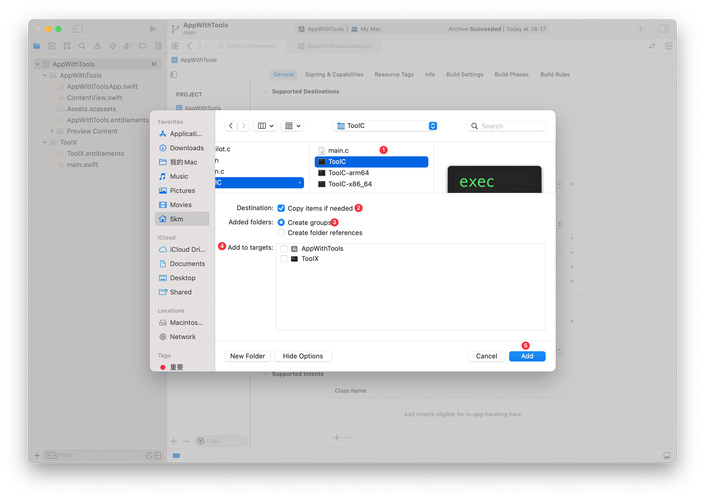

沙盘命令行的使用通常涉及几个关键步骤,需要安装相应的沙盘工具,常见的工具包括Docker、Firejail、Sandboxie等,这些工具支持不同操作系统,如Windows、Linux和macOS,以Linux系统中的Firejail为例,用户可以通过命令行启动一个沙箱环境,例如firejail --private --net=eth0 firefox,这将启动一个Firefox浏览器,并将其限制在独立的网络命名空间中,无法访问主系统的网络资源,沙盘命令行还支持资源限制,例如通过--cpu=50参数限制沙箱中的CPU使用率不超过50%,或通过--private-tmp参数创建一个临时的私有文件系统,避免在主系统中留下临时文件。

沙盘命令行的功能可以通过参数组合实现更复杂的配置,在网络安全测试中,研究人员可以使用沙盘命令行模拟恶意软件的行为,同时监控其对系统资源的影响,以下是一个简单的参数配置示例表格,展示了常见参数及其作用:

| 参数 | 作用说明 |

|---|---|

--private |

创建完全隔离的私有文件系统 |

--net=none |

禁用网络访问 |

--seccomp |

启用系统调用过滤,限制危险操作 |

--whitelist=/home |

允许访问指定目录 |

--blacklist=/tmp |

禁止访问指定目录 |

在实际应用中,沙盘命令行还可以与脚本结合使用,实现自动化测试,在软件开发中,测试人员可以编写一个Shell脚本,通过沙盘命令行批量运行不同版本的程序,并记录其运行日志,这种方式能够有效避免程序崩溃对测试环境的影响,同时提高测试效率,沙盘命令行还支持容器化技术,如Docker,用户可以通过docker run --rm -it ubuntu /bin/bash命令启动一个Ubuntu容器,并在其中执行命令,容器内的所有操作均与宿主机隔离。

沙盘命令行的局限性也不容忽视,由于隔离机制的限制,某些硬件加速功能(如GPU支持)在沙箱中可能无法正常使用,这会影响需要高性能图形处理的应用程序,沙盘命令行的配置参数较多,初学者可能需要一定时间熟悉其用法,尽管如此,通过合理配置和测试,沙盘命令行仍然是安全研究和系统管理中不可或缺的工具。

相关问答FAQs:

-

问:沙盘命令行与虚拟机有什么区别?

答:沙盘命令行通过轻量级的隔离技术(如命名空间和控制组)实现资源限制,而虚拟机则需要模拟完整的硬件系统,因此沙盘命令行启动更快、资源占用更少,虚拟机的隔离性更强,适合运行完整的操作系统。 -

问:如何确保沙盘命令行中的数据不会泄露到主系统?

答:可以通过--private参数创建私有文件系统,或使用--blacklist禁止访问敏感目录,定期清理沙箱临时文件并禁用网络访问(--net=none)可进一步降低数据泄露风险。