在Linux和Unix-like系统中,sudo(superuser do)是一个至关重要的命令,它允许普通用户以超级用户或其他用户的身份执行命令,这种机制极大地提升了系统的安全性和管理效率,因为它避免了直接使用root账户登录带来的风险,下面将详细探讨sudo执行命令的相关知识,包括其工作原理、配置方法、使用技巧以及注意事项。

sudo的核心功能在于权限的临时提升,与直接使用root用户不同,普通用户需要通过sudo来执行那些通常只有root才有权限执行的命令,每次使用sudo时,系统会要求用户输入自己的密码(而不是root密码),验证通过后,该命令将以提升的权限运行,这种设计确保了操作的 traceability(可追溯性),因为系统日志会记录下哪个用户在何时执行了哪些需要管理员权限的命令。

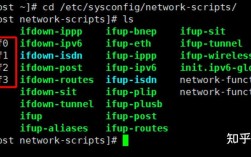

要理解sudo如何工作,首先需要了解其配置文件——通常是/etc/sudoers,这个文件定义了哪些用户可以执行哪些命令,以及以何种身份执行,直接编辑/etc/sudoers文件是危险的,因为语法错误可能会导致所有用户都无法使用sudo,推荐使用visudo命令来编辑该文件。visudo会锁定文件,防止多个用户同时编辑,并且在保存前会检查语法错误,确保配置的正确性。

在/etc/sudoers文件中,最常用的指令是User_Alias、Runas_Alias、Host_Alias和Cmnd_Alias,它们分别用于定义用户别名、运行用户别名、主机别名和命令别名,通过这些别名,可以灵活地构建复杂的权限规则。User_Alias ADMINS = user1, user2定义了一个名为ADMINS的用户别名,包含user1和user2,然后可以使用ADMINS ALL=(ALL) ALL这样的规则,表示ADMINS用户组的成员可以在所有主机上,以任何用户的身份执行任何命令,这条规则的格式是<用户> <主机>=(<运行用户>) <命令>。

更精细的控制也是可能的,可以限制用户只能执行特定的命令,假设我们有一个名为WEB_MAINT的用户组,我们只允许他们执行/usr/bin/systemctl restart nginx和/usr/bin/systemctl reload nginx这两个命令,我们可以这样配置:

Cmnd_Alias WEB_CMNDS = /usr/bin/systemctl restart nginx, /usr/bin/systemctl reload nginxUser_Alias WEB_MAINT = webadmin1, webadmin2WEB_MAINT ALL=(root) WEB_CMNDS

这样,WEB_MAINT组的成员就只能重启或重载nginx服务,而不能执行其他任何root命令,从而极大地限制了潜在的风险,还可以使用NOPASSWD关键字来免除密码输入,例如WEB_MAINT ALL=(root) NOPASSWD: WEB_CMNDS,但需谨慎使用此功能,因为它会降低安全性。

使用sudo执行命令的基本语法非常简单,只需在需要提升权限的命令前加上sudo即可,要更新软件包列表,普通用户可以执行sudo apt update(在基于Debian的系统上)或sudo yum check-update(在基于RHEL的系统上),当用户输入此命令后,终端会提示输入当前用户的密码,输入密码时,为了安全起见,屏幕上不会显示任何字符(如星号或圆点),密码验证成功后,命令就会以root权限执行,值得一提的是,在一个终端会话中,用户在一段时间内(通常是15分钟)再次使用sudo时,系统通常不会再要求输入密码,这是一种便利性设计。

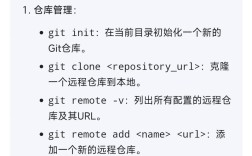

sudo还支持一些有用的选项,可以增强其功能。sudo -i或sudo -s可以启动一个交互式的shell,分别模拟root用户的登录shell和root用户的非登录shell,这意味着用户在执行完sudo -i后,会进入一个完全的root环境,提示符会变为root@hostname:~#,并且所有的环境变量都会设置为root用户的,这对于需要长时间进行一系列管理操作的场景非常有用。sudo -u <username>选项允许用户以其他指定用户的身份执行命令,例如sudo -u john cat /home/john/private_file.txt会以john用户的身份查看其私有文件,这对于调试或服务账户管理很有帮助。sudo -l(小写的L)可以列出当前用户被允许执行的命令列表,这对于检查和确认自己的sudo权限非常有用。

为了更直观地展示sudo的一些常用选项,可以参考下表:

| 选项 | 全称 | 描述 | 示例 |

|---|---|---|---|

-i |

login |

模拟root用户的登录shell,加载root的环境变量 | sudo -i |

-s |

shell |

模拟root用户的非登录shell | sudo -s |

-u |

user |

以指定的用户身份执行命令 | sudo -u oracle sqlplus / as sysdba |

-l |

list |

列出当前用户被允许执行的命令 | sudo -l |

-v |

validate |

延长sudo密码的有效期(刷新时间戳) | sudo -v |

-k |

kill |

使sudo密码立即失效,下次使用sudo时必须重新输入密码 | sudo -k |

-b |

background |

在后台执行命令 | sudo -b updatedb |

在使用sudo时,有几个重要的注意事项必须牢记,安全是首要的,只授予用户完成其工作所必需的最小权限,遵循“最小权限原则”,避免为普通用户配置过于宽泛的ALL=(ALL) ALL权限,除非绝对必要,要保护好用户的密码,不要将sudo密码与他人共享,并且应定期更改,要意识到命令注入的风险,在使用sudo执行包含用户输入的脚本或命令时,务必对输入进行严格的验证和过滤,防止恶意用户通过构造特殊输入来执行未授权的命令,要定期审查/etc/sudoers文件,确保权限分配仍然合理且符合当前的组织结构和安全策略。

sudo是Linux系统管理中不可或缺的工具,它通过精细的权限控制和安全的操作审计,为系统管理员提供了强大的能力,正确理解并配置sudo,不仅能提高工作效率,更是构建安全、稳定Linux环境的关键一环。

相关问答FAQs

问题1:如果忘记了root密码,我还能通过sudo来重置它吗?

解答:在大多数情况下是可以的,前提是你拥有一个可以正常登录系统并且被授权使用sudo的用户账户,该账户通常需要配置有ALL=(ALL) ALL或至少能够执行passwd命令的权限,重置root密码的步骤通常如下:用你的普通用户账户登录系统;执行sudo passwd root命令;系统会提示你输入当前用户的密码进行验证;验证通过后,会要求你输入两次新的root密码;使用su -或sudo su -命令切换到新设置好的root账户即可,这个过程依赖于sudo的权限配置,如果普通用户根本没有权限执行passwd命令,那么此方法将不可行。

问题2:如何查看系统中所有使用sudo的命令历史记录?

解答:sudo本身会记录所有通过它执行的命令日志,这些日志通常存储在系统日志文件中,例如在基于RHEL/CentOS的系统上,可以在/var/log/secure文件中找到;在基于Debian/Ubuntu的系统上,则可能在/var/log/auth.log文件中,要查看这些日志,你可以使用grep命令进行搜索,要查看所有通过sudo执行的命令,可以使用grep 'sudo' /var/log/secure(或/var/log/auth.log),这条命令会显示包含“sudo”的日志条目,包括执行命令的用户、时间、执行的命令以及执行结果(成功或失败),这些日志对于安全审计和故障排查非常有价值。