在Windows网络环境中,Active Directory(AD)域的部署是企业级管理的核心基础,通过域控制器可以集中管理用户账户、计算机、策略和安全设置,安装AD域通常涉及服务器角色配置、DNS服务部署、域控制器提升等一系列操作,以下是详细的安装步骤和注意事项,重点以Windows Server 2019/2022为例说明。

安装前的准备工作

在安装AD域之前,必须确保服务器满足基本要求,否则可能导致安装失败或域运行不稳定。

硬件与系统要求

- 服务器角色:目标服务器需以“域控制器”角色运行,建议使用独立服务器而非成员服务器。

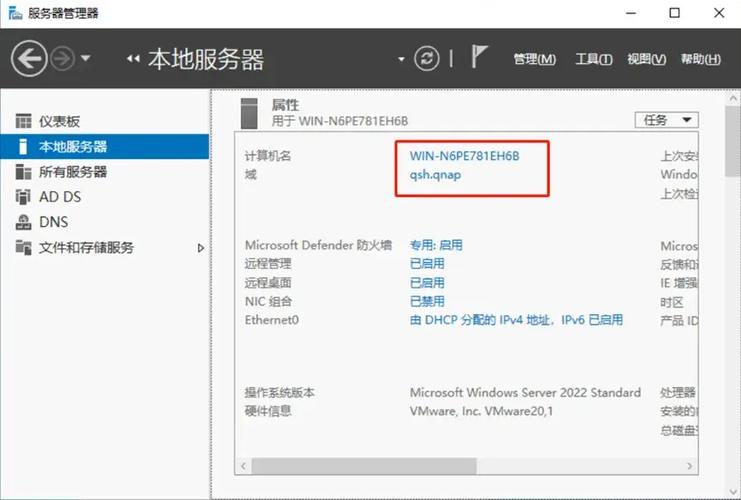

- 操作系统版本:需安装Windows Server 2019/2022 Datacenter或Standard版,不支持Home版。

- 硬件配置:至少2GB内存(推荐4GB以上),32GB以上可用磁盘空间(用于SYSVOL、NTDS等数据库)。

- 网络配置:服务器需配置静态IP地址、子网掩码、默认网关,且DNS服务器地址建议指向自身(后续将安装DNS服务)。

检查系统状态

- 关闭防火墙:临时关闭Windows Defender防火墙(或允许特定端口),避免策略拦截域服务通信。

Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False

- 确认磁盘格式:系统盘需为NTFS格式,FAT32格式不支持AD功能。

- 验证系统文件:运行

sfc /scannow检查并修复系统文件损坏问题。

记录关键信息

提前规划并记录以下信息,避免安装过程中输入错误:

- 域名:例如

corp.local(建议使用内部域名,避免与公网域名冲突)。 - NetBIOS域名:简短的域名标识,例如

CORP(长度1-15个字符,不支持特殊字符)。 - 域功能级别:根据Windows Server版本选择,Windows Server 2019/2022支持“Windows Server 2019”功能级别。

- 林功能级别:通常与域功能级别保持一致,后续可升级但不支持降级。

安装DNS服务(必要前提)

AD域依赖DNS服务进行域名解析和定位域控制器,因此在安装AD域前需先配置DNS。

安装DNS角色

通过服务器管理器或PowerShell安装DNS服务:

- 图形界面:

- 打开“服务器管理器”→“添加角色和功能”→“下一步”至“角色”页面。

- 勾选“DNS服务器”,完成安装向导。

- PowerShell命令:

Install-WindowsFeature -Name DNS -IncludeManagementTools

配置DNS区域

- 打开“DNS管理器”(

dnsmgmt.msc),右击“正向查找区域”→“新建区域”。 - 选择“主要区域”,勾选“在Active Directory中存储区域”,根据提示将区域存储到AD中(需先提升为域控制器,但此处可先创建标准区域,后续升级)。

- 输入域名(例如

corp.local),完成创建后,添加A记录指向域控制器IP地址,确保域名解析正常。

提升服务器为域控制器

完成DNS配置后,可通过“添加角色和功能”向导或Promotion命令将服务器提升为域控制器。

图形化安装步骤

- 打开服务器管理器,点击“管理”→“添加角色和功能”,向导至“服务器角色”页面。

- 勾选“Active Directory域服务”,在弹出的提示中点击“添加功能”继续。

- 完成安装后,返回服务器管理器,点击“通知”→“将此服务器提升为域控制器”。

- 部署配置:

- 选择“添加新林”,输入根域名(如

corp.local)。 - 设置NetBIOS域名(自动生成,可修改)。

- 域功能级别:选择“Windows Server 2019”。

- 林功能级别:选择“Windows Server 2019”。

- 选择“添加新林”,输入根域名(如

- DNS选项:默认勾选“DNS服务器”,确认创建DNS delegation(如无其他DNS服务器可取消勾选)。

- 额外选项:

- 设置“SYSVOL”路径(默认为

C:\Windows\SYSVOL,建议保留默认路径)。 - 设置“数据库路径”(默认为

C:\Windows\NTDS,确保磁盘空间充足)。

- 设置“SYSVOL”路径(默认为

- 密码选项:设置目录服务还原模式(DSRM)密码,需符合复杂度要求(至少8位,包含大小写字母、数字、特殊字符)。

- 预检查:系统会自动检查安装条件,若提示错误(如IP冲突、DNS解析失败),需修复后重试。

- 安装:确认配置无误后,点击“安装”,等待10-15分钟,服务器将自动重启。

PowerShell命令安装(推荐自动化场景)

使用Install-ADDSForest命令可批量部署域控制器,

Install-ADDSForest ` -DomainName "corp.local" ` -DomainNetBIOSName "CORP" ` -ForestMode "Win2019" ` -DomainMode "Win2019" ` -InstallDNS:$true ` -Force:$true ` -DatabasePath "C:\Windows\NTDS" ` -LogPath "C:\Windows\NTDS" ` -SYSVOLPath "C:\Windows\SYSVOL" ` -NoDNSOnNetwork:$false ` -SafeModeAdministratorPassword (ConvertTo-SecureString "P@ssw0rd123!" -AsPlainText -Force)

参数说明:

-Force:跳过确认提示;-SafeModeAdministratorPassword:需提前设置DSRM密码,避免交互式输入。

安装后验证

- 检查事件日志:打开“事件查看器”(

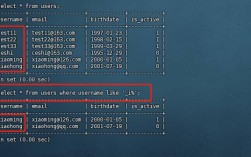

eventvwr.msc),查看“Active Directory域服务”和“DNS服务器”日志,确认无错误事件。 - 验证域控制器状态:运行

dcdiag /v命令,检查各项测试是否通过。 - 测试域通信:在客户端计算机上配置DNS指向域控制器IP,尝试加入域(

corp.local)或通过nltest /dsgetdc:corp.local验证域控制器定位。

常见问题与注意事项

安装失败:DNS解析问题

- 现象:安装过程中提示“找不到域或网络问题”。

- 原因:DNS服务器未正确配置或域名解析失败。

- 解决:确保服务器IP地址的DNS指向自身,手动创建A记录验证域名解析。

安装失败:磁盘空间不足

- 现象:提示“NTDS数据库或SYSVOL路径空间不足”。

- 解决:清理磁盘空间或调整数据库路径至其他分区(需提前规划)。

防火墙配置

域控制器需开放以下端口:

| 端口 | 协议 | 用途 |

|------|------|------|

| 53 | TCP/UDP | DNS解析 |

| 88 | TCP/UDP | Kerberos认证 |

| 135 | TCP | RPC远程调用 |

| 389 | TCP/UDP | LDAP目录服务 |

| 445 | TCP | SMB文件共享 |

| 636 | TCP | LDAPS加密目录服务 |

| 3268 | TCP | GC全局编录查询 |

可通过PowerShell配置防火墙规则:

New-NetFirewallRule -Name "AD-Required" -DisplayName "Active Directory Required Ports" -Direction Inbound -Protocol TCP -LocalPort 53,88,135,389,445,636,3268 -Action Allow

相关问答FAQs

问题1:安装AD域时提示“林功能级别无法设置为Windows Server 2019”,如何解决?

解答:林功能级别的设置需基于域内所有域控制器的操作系统版本,若域中存在Windows Server 2012及更早版本的域控制器,需先将其升级或退役,才能将林功能级别提升至“Windows Server 2019”,需确保当前域控制器的操作系统版本支持目标功能级别。

问题2:如何将已存在的成员服务器提升为附加域控制器?

解答:若需在现有域中添加新的域控制器,需满足以下条件:

- 新服务器已加入现有域(成员服务器状态)。

- 具有域管理员权限。

- DNS服务器指向现有域控制器。

安装步骤与新建域类似,但在“部署配置”阶段选择“添加域控制器到现有域”,并输入现有域名(如corp.local)和域管理员凭据,安装完成后,新域控制器将自动同步AD数据,可通过dcdiag /s:新域控制器名验证同步状态。