在VPS(虚拟专用服务器)上限制网站网速是许多管理员和开发者需要掌握的技能,这既能保障服务器资源的合理分配,防止某个网站或用户占用过多带宽影响其他服务,也能在特定场景下实现流量控制策略,以下是关于VPS限制网站网速的详细方法、工具及操作步骤,涵盖从系统级配置到第三方应用的多种实现方式。

理解限制网速的核心原理

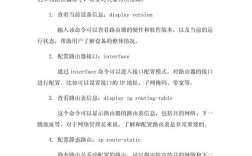

限制网速的本质是对网络数据包的传输速率进行控制,主要通过以下两种方式实现:一是基于IP地址或端口的流量整形(Traffic Shaping),通过队列管理算法(如令牌桶、漏桶算法)控制数据发送速率;二是基于带宽限制(Bandwidth Limiting),直接设定最大带宽阈值,超出部分的数据包会被延迟、丢弃或优先级降低,在Linux系统中,这些功能通常通过内核模块(如tc)或第三方工具(如wondershaper、nginx限流模块)实现。

使用Linux内核工具tc进行限速

tc(traffic control)是Linux内核强大的流量控制工具,通过配置qdisc(队列规则)和class(分类器)可实现精细化的限速策略,以下以限制指定端口的网站带宽为例,说明操作步骤:

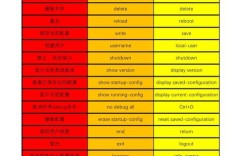

安装和查看tc

大多数Linux发行版默认已安装tc,若未安装,可通过包管理器安装(如Ubuntu/Debian使用apt-get install iproute2,CentOS/RHEL使用yum install iproute),使用tc -version确认版本,tc qdisc show查看当前队列规则。

基本限速配置

假设需要限制服务器的80端口(HTTP)和443端口(HTTPS)的总带宽为10Mbps,上行带宽为5Mbps,操作如下:

-

添加根队列规则:首先在网卡(如eth0)上添加一个HTB(Hierarchical Token Bucket)队列,用于分层带宽管理:

tc qdisc add dev eth0 root handle 1: htb default 30

其中

handle 1:表示队列编号,default 30表示未匹配流量的默认分类。 -

创建带宽类:定义总带宽和子类规则,限制总带宽为10Mbps(上行需单独配置):

tc class add dev eth0 parent 1: classid 1:1 htb rate 10mbit ceil 10mbit tc class add dev eth0 parent 1:1 classid 1:10 htb rate 10mbit ceil 10mbit

-

过滤指定端口流量:使用u32过滤器匹配80和443端口,并将其归类到限速类:

(图片来源网络,侵删)

(图片来源网络,侵删)tc filter add dev eth0 parent 1: protocol ip u32 match ip dport 80 0xffff flowid 1:10 tc filter add dev eth0 parent 1: protocol ip u32 match ip dport 443 0xffff flowid 1:10

上述命令中

dport表示目标端口,flowid 1:10指定流量归属的分类。 -

限制上行带宽:若需限制服务器出口带宽(如上传限速),需对出站流量(egress)进行配置,通常通过tc ingress实现(需先启用网卡 ingress 队列):

tc qdisc add dev eth0 handle ffff: ingress tc filter add dev eth0 parent ffff: protocol ip u32 match ip sport 80 0xffff police rate 5mbit burst 32k drop flowid :1

删除和修改规则

若需调整限速策略,可先删除现有规则再重新配置:

tc qdisc del dev eth0 root

使用第三方工具简化操作

对于不熟悉tc复杂语法的用户,第三方工具如wondershaper提供了更简单的限速方式:

安装wondershaper

# Ubuntu/Debian apt-get install wondershaper # CentOS/RHEL yum install wondershaper

基本限速命令

限制eth0网卡的带宽为下行10Mbps、上行5Mbps:

wondershaper eth0 10000 5000

取消限速:

wondershaper clear eth0

配置文件限速(可选)

通过编辑/etc/wondershaper.conf文件,可设置默认网卡和带宽限制,实现开机自动限速。

通过Web服务器软件限速

若限速需求针对特定网站(如基于域名或路径),可通过Nginx或Apache的模块实现:

Nginx限流模块

Nginx的limit_conn和limit_req模块可限制连接数和请求频率,结合limit_rate可限制单连接带宽。

http {

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

listen 80;

server_name example.com;

location / {

limit_conn addr 10; # 限制每个IP并发连接数

limit_rate 50k; # 限制单连接带宽为50KB/s

}

}

}

配置后需重启Nginx生效。

Apache限速模块

Apache的mod_bw或mod_ratelimit模块可实现类似功能,以mod_bw为例:

LoadModule bw_module modules/mod_bw.so

<IfModule mod_bw.c>

BandWidthModule On

ForceBandWidthModule On

BandWidth all 512000 # 限制整个虚拟主机带宽为512KB/s

LargeFileLimit 80 10485760 # 超过10MB的文件不限制

</IfModule>

基于容器化环境的限速

若VPS使用Docker或Kubernetes,可通过容器网络工具限速,例如Docker的--network-alias结合tc,或使用Kubernetes的NetworkPolicy和LimitRange资源限制。

限速策略的注意事项

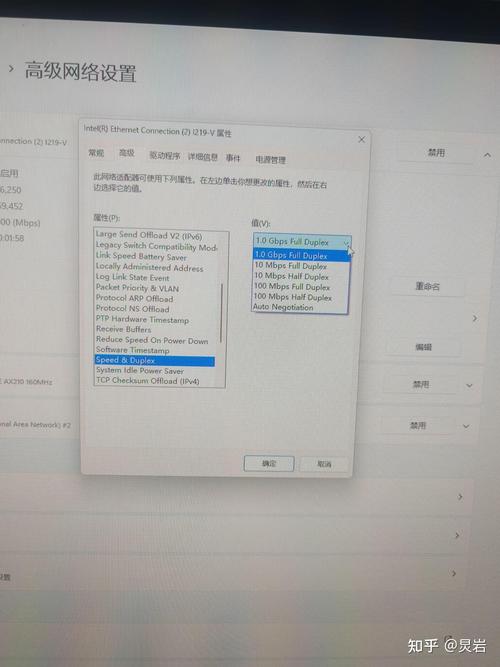

- 测试验证:限速前需通过

iftop、nload等工具监控带宽使用情况,避免过度限制影响服务。 - 动态调整:结合监控工具(如Zabbix、Prometheus)实现动态限速,根据负载自动调整阈值。

- 规则优先级:确保限速规则与其他防火墙规则(如iptables)兼容,避免冲突。

相关问答FAQs

问题1:使用tc限速时,如何确保只限制特定IP的带宽,而不影响其他用户?

解答:可通过tc的u32过滤器精确匹配IP地址,限制IP为192.168.1.100的带宽为1Mbps:

tc filter add dev eth0 parent 1: protocol ip u32 match ip src 192.168.1.100 police rate 1mbit burst 32k drop flowid 1:10

其中match ip src指定源IP,police动作用于限制带宽,未匹配的流量不受影响。

问题2:Nginx的limit_rate和Apache的mod_bw在限速机制上有何区别?如何选择?

解答:Nginx的limit_rate是基于单连接的带宽限制,需配合limit_conn控制并发数,适合精细化管理单个用户的下载速度;Apache的mod_bw则可基于虚拟主机、目录或文件类型设置全局带宽限制,配置更简单但灵活性较低,若需针对特定用户或连接场景限速,推荐Nginx;若需快速限制整个网站的带宽,Apache的mod_bw更便捷。