Unix系统中的SSH(Secure Shell)命令是一种广泛使用的网络协议,用于在不安全的网络中提供安全的远程登录和其他安全网络服务,SSH通过加密所有传输的数据,确保了通信的机密性和完整性,同时支持身份验证机制,防止未授权访问,SSH命令不仅限于远程登录,还可以用于文件传输、端口转发、远程命令执行等多种场景,是系统管理员和开发人员日常工作中不可或缺的工具。

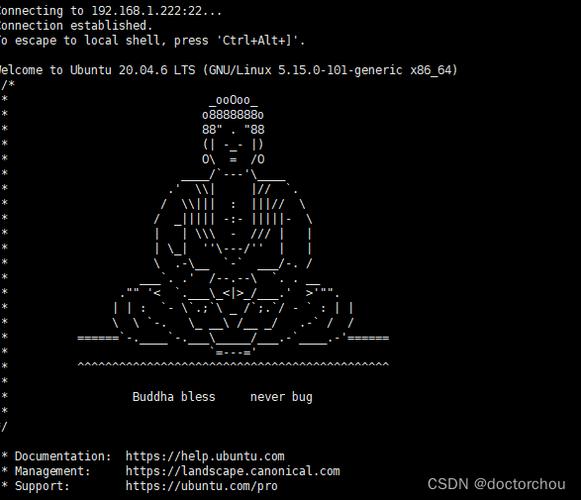

SSH命令的基本语法结构为ssh [选项] [用户名@]主机名 [命令],其中用户名和命令为可选参数,如果不指定用户名,默认使用当前本地用户名;如果不指定命令,SSH将启动一个交互式shell会话。ssh user@example.com将以user身份登录到example.com主机,而ssh user@example.com 'ls -l'则会在远程主机上执行ls -l命令并返回结果,SSH支持多种连接方式,包括基于密码的认证和基于密钥的认证,后者更为安全且便捷。

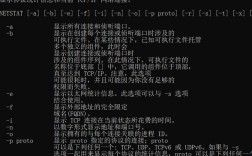

SSH提供了丰富的选项参数,以满足不同的使用需求,常用的选项包括:-p指定端口号,默认为22;-i指定私钥文件路径;-v显示详细调试信息;-N不执行远程命令,常用于端口转发;-f后台执行;-L设置本地端口转发;-R设置远程端口转发;-D设置动态SOCKS代理。ssh -p 2222 user@example.com通过2222端口连接,而ssh -i ~/.ssh/mykey user@example.com使用指定的私钥文件进行认证,这些选项的组合使用可以实现复杂的网络配置和安全策略。

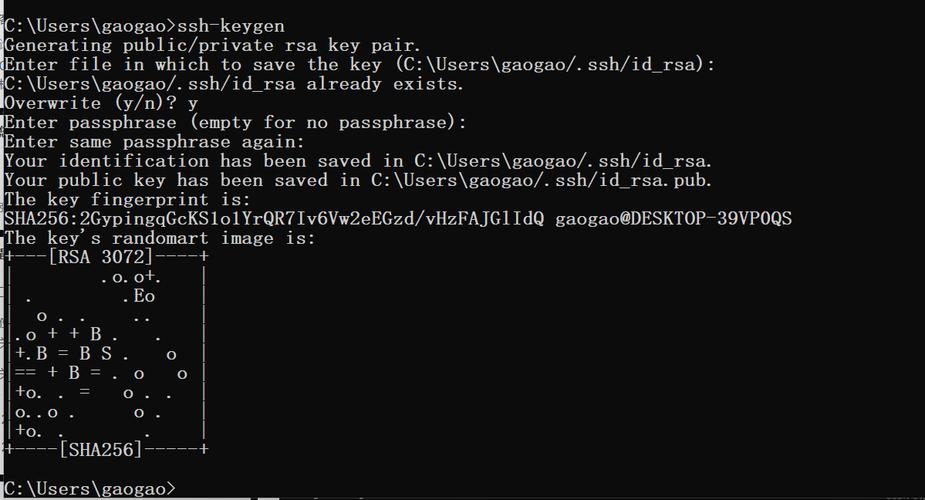

SSH的密钥认证机制是其安全性的核心,通过生成一对公钥和私钥,将公钥上传到远程服务器的~/.ssh/authorized_keys文件中,即可实现无密码登录,生成密钥的命令为ssh-keygen -t rsa -b 4096,t指定算法类型,-b指定密钥长度,上传公钥的命令为ssh-copy-id user@example.com,该命令会自动将公钥添加到远程服务器的授权文件中,密钥认证不仅提高了安全性,还避免了每次登录时输入密码的繁琐过程,特别适合自动化脚本和批量操作。

SSH的端口转发功能允许用户将网络流量通过SSH隧道传输,从而绕过防火墙限制或加密不安全的协议,本地端口转发(-L选项)将本地端口的流量转发到远程主机的指定端口,例如ssh -L 8080:localhost:80 user@example.com会将本地8080端口的流量转发到example.com主机的80端口,远程端口转发(-R选项)则将远程端口的流量转发到本地端口,例如ssh -R 8080:localhost:80 user@example.com会在example.com主机上创建8080端口,访问该端口的流量将被转发到本地主机的80端口,动态端口转发(-D选项)则创建一个SOCKS代理服务器,例如ssh -D 1080 user@example.com会在本地1080端口启动SOCKS代理,所有通过该代理的流量都将通过SSH隧道传输。

SSH还支持通过配置文件(~/.ssh/config)简化连接管理,在该文件中,可以为不同的主机定义别名、用户名、端口、密钥文件等参数。

Host example

HostName example.com

User admin

Port 2222

IdentityFile ~/.ssh/example_key配置完成后,只需执行ssh example即可连接到example.com,无需每次输入完整的主机名和用户名,配置文件还支持通配符和条件匹配,可以灵活管理大量服务器连接。

SSH的安全性依赖于多种机制,包括加密算法、密钥交换协议和身份验证方法,现代SSH协议(如SSHv2)支持多种加密算法,如AES、ChaCha20等,确保数据传输的机密性,密钥交换协议(如Diffie-Hellman)确保会话密钥的安全生成,而身份验证方法则包括密码认证、公钥认证和主机认证等,SSH还支持严格的主机密钥检查,通过known_hosts文件记录已知主机的公钥,防止中间人攻击,当首次连接到远程主机时,SSH会提示用户确认主机公钥,并将其保存到known_hosts文件中,后续连接时会自动验证主机公钥是否匹配。

SSH的高级功能包括X11转发、命令执行和文件传输,X11转发允许用户在本地运行远程图形应用程序,例如ssh -X user@example firefox会在本地显示远程主机上的Firefox窗口,命令执行则允许用户在远程主机上执行单条命令并获取输出,例如ssh user@example 'cat /etc/os-release'会显示远程主机的操作系统版本,文件传输通常与SCP(Secure Copy)或SFTP(SSH File Transfer Protocol)结合使用,例如scp file.txt user@example:/tmp/会将本地文件上传到远程主机的/tmp目录,而sftp user@example则启动交互式文件传输会话。

SSH的性能优化和故障排除也是使用过程中的重要环节,通过调整SSH服务器的配置(如/etc/ssh/sshd_config),可以启用TCP_NODELAY选项减少延迟,或使用压缩选项(-C)减少带宽占用,调试SSH连接时,可以使用-v选项查看详细的连接过程信息,或使用ssh -v user@example命令分析连接失败的原因,常见的故障包括网络连接问题、认证失败、端口被占用等,通过逐步排查相关配置和日志文件,可以快速定位并解决问题。

SSH在企业环境中的应用尤为广泛,常用于自动化运维、持续集成和多云管理,通过Ansible、SaltStack等自动化工具,结合SSH的无密码登录功能,可以实现大规模服务器的批量配置和管理,在云计算环境中,SSH是连接虚拟机、容器和远程服务的主要方式,支持与AWS EC2、Azure VM等云平台的无缝集成,SSH还与Git、Docker等工具深度集成,例如git clone git@github.com:user/repo.git使用SSH协议进行代码仓库的克隆,而docker exec -it container ssh user@localhost则允许在容器内通过SSH访问宿主机或其他容器。

SSH的安全实践包括定期更新SSH软件版本、禁用root登录、使用强密码或密钥认证、限制登录IP范围等,在服务器端,可以通过修改sshd_config文件中的PermitRootLogin no、PasswordAuthentication no等参数增强安全性,启用SSH日志记录(如LogLevel VERBOSE)并定期审查日志文件,可以及时发现异常登录行为,对于高安全性要求的场景,还可以结合双因素认证(如Google Authenticator)或使用硬件安全模块(HSM)管理SSH密钥。

SSH的未来发展趋势包括对量子加密算法的支持、更高效的身份验证协议以及与云原生技术的深度融合,随着云计算和边缘计算的普及,SSH协议也在不断演进,以适应分布式系统和微服务架构的需求,OpenSSH项目已开始探索后量子加密算法(如CRYSTALS-Kyber)的应用,而SSH over QUIC协议则旨在提高连接的可靠性和性能,这些创新将进一步巩固SSH作为网络安全基石的地位。

相关问答FAQs:

-

问题:SSH连接时出现“Permission denied (publickey,password)”错误,如何解决?

解答:该错误通常表示认证失败,首先检查远程服务器的~/.ssh/authorized_keys文件是否包含正确的公钥,并确保文件权限为600,确认本地私钥文件是否存在且权限为600,如果使用密码认证,检查用户名和密码是否正确,检查服务器端的sshd_config文件是否禁用了密码认证(PasswordAuthentication no)或公钥认证(PubkeyAuthentication yes),并重启SSH服务使配置生效。 -

问题:如何通过SSH实现本地和远程主机的文件同步?

解答:可以使用rsync命令结合SSH实现高效文件同步。rsync -avz -e ssh /local/path user@example.com:/remote/path会将本地目录同步到远程主机,其中-a归档模式保留文件属性,-v显示详细输出,-z压缩传输数据。-e ssh指定使用SSH作为传输协议,双向同步可以通过--delete选项删除目标目录中多余的文件,或使用inotifywait工具结合脚本实现实时同步。