在网络安全和网站管理领域,查询网站后台地址是一项常见需求,无论是网站管理员需要登录维护,还是安全研究人员进行渗透测试,掌握正确的方法至关重要,但需要注意的是,未经授权访问他人网站后台属于违法行为,本文仅从合法合规的角度,介绍几种常见的后台地址查询方法,并强调必须在获得网站所有者明确授权的前提下进行操作。

通过常规URL路径尝试

网站后台地址通常遵循一定的命名规范,开发者往往会使用常见的目录名或文件名作为后台入口,这种方法虽然简单直接,但成功率较低,适合作为初步尝试,常见的后台路径包括:

/admin:最常用的后台路径,如WordPress、Discuz等系统默认使用此路径。/administrator:部分系统(如Joomla)采用此路径。/login:通用登录页面,可能指向后台或用户中心。/wp-admin:WordPress系统的专属后台路径,若目标网站使用WordPress,此路径大概率有效。/admin.php、/login.php:以.php为后台的登录文件,常见于早期PHP开发的网站。/manage、/cms、/admincp:部分国内CMS系统(如帝国CMS、phpCMS)可能使用这些路径。

尝试时可直接在域名后加上上述路径,例如http://example.com/admin,若返回登录页面或管理界面,则说明后台地址可能在此,若路径不存在,服务器通常会返回404错误页面,可通过观察错误页面的风格(如是否与网站风格一致)进一步判断。

利用网站源代码分析

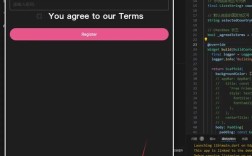

网站的前端代码中可能隐藏着后台地址的线索,尤其是当网站使用了某些开源框架或CMS时,具体操作步骤如下:

- 查看页面源代码:在浏览器中打开目标网站,右键选择“查看页面源代码”(快捷键Ctrl+U),在HTML源码中搜索关键词,如“admin”“login”“后台”等。

- 检查表单提交地址:登录表单的

action属性可能直接指向后台验证地址,例如<form action="/admin/login.php" method="post">,则后台登录地址为域名+/admin/login.php。 - 分析JavaScript和CSS文件:部分网站会将后台相关的资源文件路径写入前端代码,例如

/admin/css/style.css或/js/admin.js,通过这些路径可反推后台目录位置。 - 利用框架特征:若网站使用特定框架(如ThinkPHP、Laravel),其后台路径可能有固定模式,例如ThinkPHP 5.0默认后台路径为

/index.php?s=admin,Laravel默认使用/admin路由。

借助工具扫描与字典爆破

在获得授权的情况下,可使用专业工具进行后台路径扫描,这种方法效率较高,但需注意控制扫描频率,避免对目标服务器造成压力。

- 目录扫描工具:如

DirBuster、Dirsearch、御剑等,这些工具内置了后台路径字典,可自动遍历指定目录下的文件和文件夹,使用时只需输入目标域名,选择字典文件即可开始扫描。 - 自定义字典:若目标网站使用特定CMS(如WordPress、Drupal),可下载对应CMS的专用字典,提高扫描准确率,例如WordPress的字典可能包含

/wp-admin/、/wp-login.php、/wp-admin/admin-ajax.php等路径。 - 浏览器插件:如

Wappalyzer可识别网站使用的技术栈,若检测到WordPress,则可提示尝试/wp-admin路径;BuiltWith等工具也可提供类似功能。

分析网站结构与公开信息

- robots.txt文件:该文件通常用于告知搜索引擎哪些目录不允许抓取,其中可能包含后台路径,例如

Disallow: /admin/或Disallow: /private/,从这些被禁止访问的路径中可推测后台位置,访问http://example.com/robots.txt即可查看文件内容。 - sitemap.xml文件:网站地图可能列出部分重要页面,若后台页面被误写入(非常见情况),也可能从中发现线索。

- 公开的漏洞报告:若网站曾存在安全漏洞,漏洞报告中可能提及后台地址(如CVE漏洞详情),可通过漏洞平台(如Exploit-DB、CNVD)检索相关信息。

- 社交媒体与技术论坛:部分网站开发者会在技术分享(如GitHub、CSDN)中提及后台架构,或通过论坛求助时暴露路径信息,可通过搜索引擎结合关键词(如“网站名+后台”“网站名+CMS”)查找。

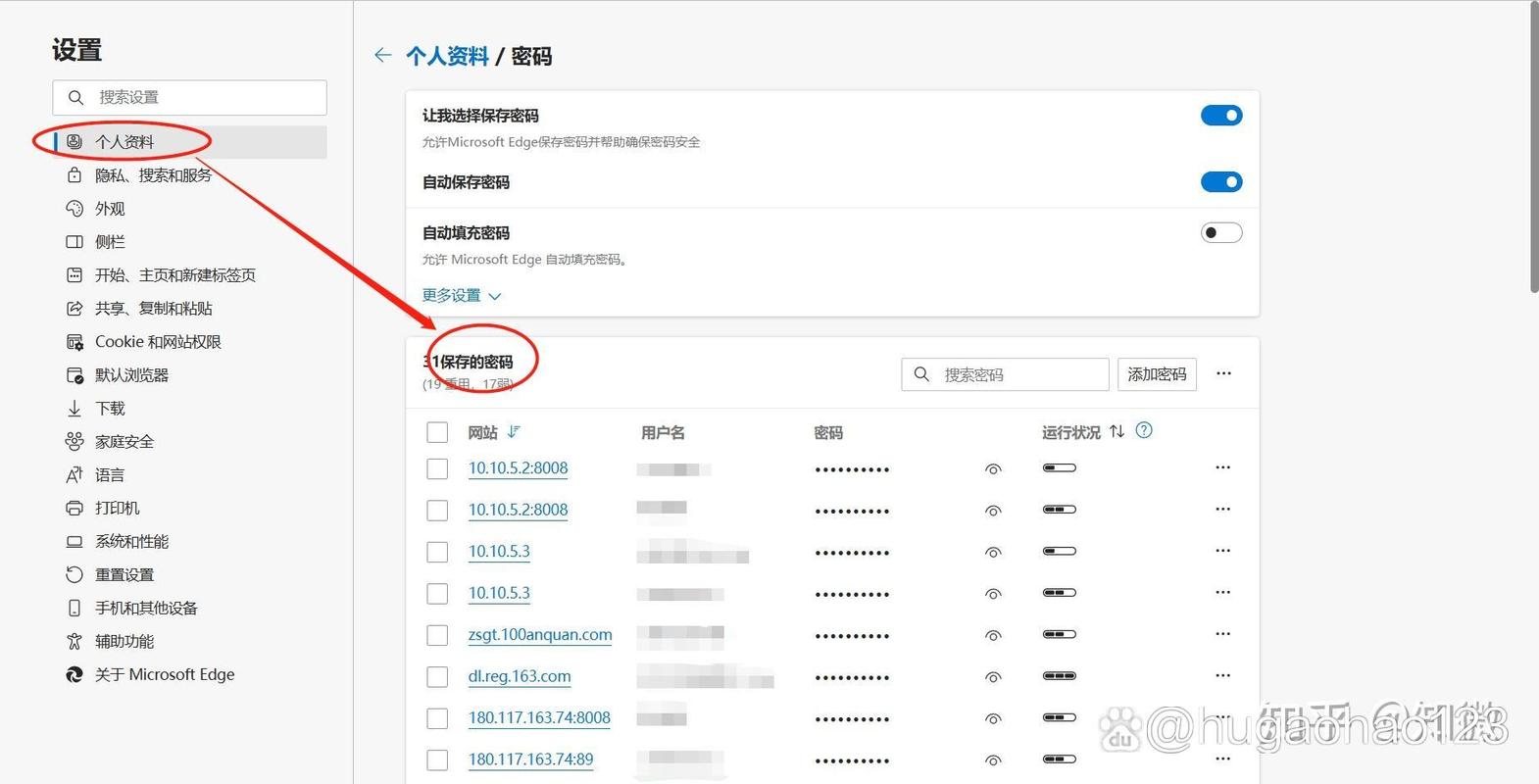

利用服务器配置与响应信息

- HTTP响应头:通过浏览器开发者工具(F12)的Network面板,查看后台登录页面的响应头信息,若服务器返回

X-Powered-By: PHP/7.4或Server: Apache/2.4.41,可结合常见CMS的默认路径进一步尝试。 - 错误页面分析:当访问不存在的后台路径时,若服务器返回自定义错误页面(如404、403),观察页面底部或源码中是否包含管理入口链接(部分开发者会在错误页面提供联系方式或后台入口)。

- 子域名与子目录:部分网站将后台部署在子域名下,如

admin.example.com或www.example.com/manage,可通过DNS枚举工具(如Sublist3r)或手动尝试常见子域名发现。

合法性与注意事项

- 授权优先:所有查询行为必须获得网站所有者的书面授权,未授权访问可能触犯《网络安全法》,面临法律责任。

- 扫描频率控制:使用工具扫描时需设置合理的请求间隔,避免对目标服务器造成DDoS影响。

- 数据保护:查询过程中若获取到用户数据,需严格遵守隐私保护法规,不得泄露或滥用。

- 漏洞报告规范:若发现后台漏洞,应通过正规渠道(如厂商漏洞奖励计划、CNVD)提交报告,而非擅自利用。

相关问答FAQs

问题1:为什么尝试常见的后台路径(如/admin)有时会失败?

解答:后台路径失败的原因主要有三点:一是网站开发者修改了默认路径,例如将/admin改为/manage或自定义路径;二是网站采用了非开源CMS或自研系统,未使用通用路径;三是服务器配置了安全策略,对访问路径进行了重写或隐藏,部分网站会将后台部署在独立域名下,直接在主域名后加路径自然无法访问。

问题2:使用工具扫描后台地址是否违法?是否会被服务器记录IP?

解答:未经授权使用工具扫描后台地址属于违法行为,可能构成“非法侵入计算机信息系统”,扫描行为会被服务器日志记录IP地址,管理员可通过日志追溯扫描来源,若获得授权,扫描前需与网站所有者明确扫描范围、时间及工具,并签署授权协议,扫描过程中应遵守“最小影响原则”,避免对服务器性能造成干扰,扫描结束后需提交详细报告,包括发现的路径及安全建议。