思科ACL(访问控制列表)是网络设备中用于控制数据流的重要工具,通过定义规则允许或拒绝特定流量的通过,从而增强网络安全性和管理能力,ACL配置涉及命令行操作,需结合网络需求合理设计规则顺序、匹配条件及动作,以下从ACL类型、配置步骤、命令详解及实例分析等方面展开说明。

ACL类型与基本规则

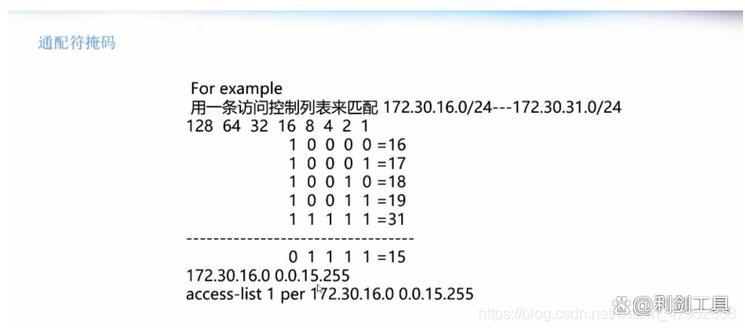

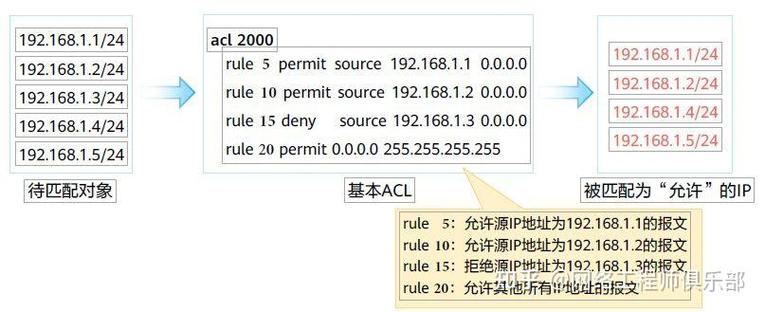

思科ACL主要分为标准ACL和扩展ACL两类,标准ACL基于源IP地址进行过滤,配置简单但灵活性较低,常用命令为access-list [1-99] permit/deny [source-ip] [wildcard-mask],其中wildcard-mask是通配符掩码,如0.0.0表示精确匹配,255.255.255表示任意地址,扩展ACL则支持源/目的IP地址、端口号、协议等更精细的过滤,命令格式为access-list [100-199] permit/deny protocol source source-wildcard destination destination-wildcard [operator port],例如可限制HTTP(端口80)或FTP(端口21)流量,需注意ACL规则按顺序匹配,一旦找到匹配项即执行动作并停止检查,因此关键规则应置于列表前端;默认情况下,所有未明确匹配的流量将被拒绝。

ACL配置步骤详解

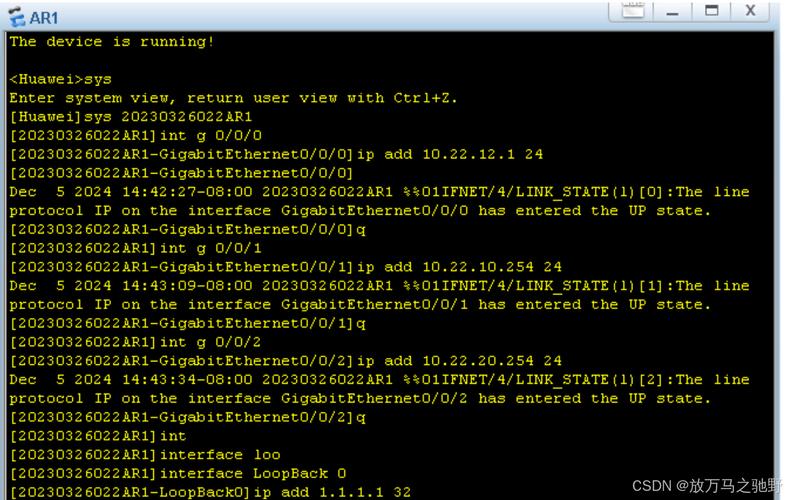

- 进入全局配置模式:通过

enable进入特权模式后,输入configure terminal进入全局配置模式,后续命令均在此模式下执行。 - 定义ACL规则:根据类型选择编号范围,标准ACL用1-99,扩展ACL用100-199(或自定义命名ACL,如

ip access-list extended ACL_NAME),创建拒绝192.168.1.0网段访问的扩展ACL:access-list 110 deny tcp 192.168.1.0 0.0.0.255 any eq 80 access-list 110 permit ip any any第一条规则拒绝该网段访问任意主机的80端口,第二条规则允许其他所有IP流量。

- 将ACL应用至接口:ACL需绑定到接口的入方向(in)或出方向(out)才能生效,将ACL 110应用于接口GigabitEthernet0/0的入方向:

interface GigabitEthernet0/0 ip access-group 110 in注意:标准ACL尽量靠近目标源接口,扩展ACL则靠近目标目的接口,以减少不必要的流量检查。

- 保存与验证:配置完成后,使用

write memory保存配置,通过show access-lists查看规则匹配计数,或show ip interface检查接口应用的ACL状态。

高级配置与注意事项

- 命名ACL:为便于管理,可使用命名ACL替代编号,

ip access-list extended BLOCK_HTTP deny tcp 192.168.1.0 0.0.0.255 any eq 80 permit ip any any命名ACL支持删除单条规则(如

no deny tcp...),而编号ACL只能整条删除。 (图片来源网络,侵删)

(图片来源网络,侵删) - 时间范围ACL:结合

time-range命令实现基于时间的流量控制,例如限制工作 hours 的访问:time-range WORK_HOURS absolute start 9:00 end 18:00 periodic weekdays 9:00 to 18:00 access-list 110 deny tcp any any eq 80 time-range WORK_HOURS - ACL优化:避免使用

any作为通配符掩码,尽量精确指定网段;定期通过clear access-list counters重置匹配计数,便于监控规则效果。

常见配置问题与解决

- 规则顺序错误:例如将

permit ip any any置于第一条,将导致所有流量被允许,后续规则失效,需调整规则顺序,将拒绝规则前置。 - 接口方向错误:ACL应用方向不当可能导致流量控制失效,标准ACL应用于出方向时,可能无法有效过滤源流量,需根据需求选择

in或out。 - 通配符掩码错误:如误将

168.1.0 0.0.0.255写成168.1.0 255.255.255.0,后者将仅匹配主机地址192.168.1.0,而非整个网段。

相关问答FAQs

Q1: 如何修改已配置的ACL规则?

A1: 对于命名ACL,可直接进入ip access-list extended模式,使用no命令删除旧规则后添加新规则;对于编号ACL,由于无法直接修改单条规则,需先使用no access-list [编号]删除整个ACL,然后重新配置所有规则,建议优先使用命名ACL以简化管理。

Q2: ACL配置后无法生效,可能的原因有哪些?

A2: 常见原因包括:未将ACL正确绑定到接口(忘记ip access-group命令);接口方向设置错误(如应使用in却配置了out);ACL规则中存在语法错误(如端口号拼写错误);ACL规则顺序不当导致关键规则被后续规则覆盖;或ACL被其他功能(如CBAC)覆盖,可通过show run检查接口配置,用debug ip packet查看流量匹配情况(需谨慎使用)。