PHP执行SQL命令是Web开发中常见的操作,主要用于与数据库进行交互,实现数据的增删改查等功能,在PHP中,可以通过多种方式执行SQL命令,其中最常用的是使用PDO(PHP Data Objects)扩展和MySQLi扩展,这两种方法都提供了预处理语句功能,能够有效防止SQL注入攻击,提高安全性。

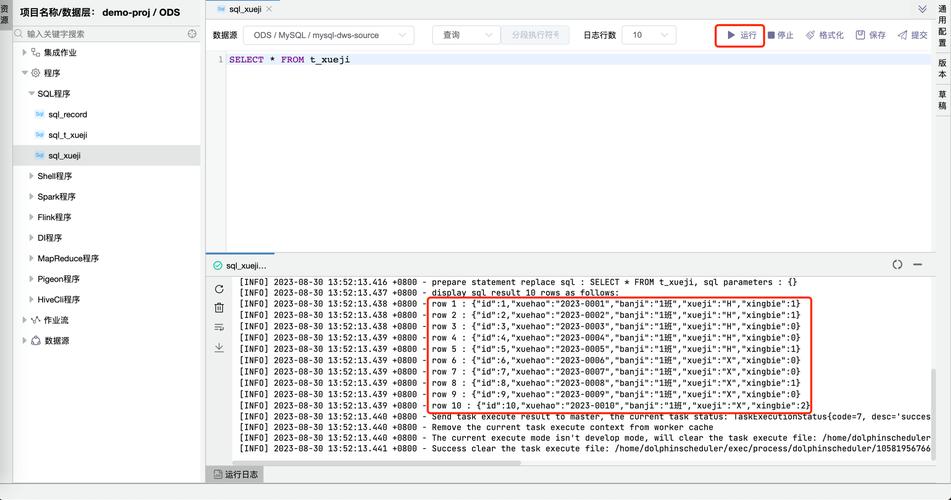

使用PDO扩展执行SQL命令的基本步骤包括:创建PDO实例、准备SQL语句、绑定参数、执行语句以及处理结果,连接MySQL数据库的代码片段如下:$pdo = new PDO('mysql:host=localhost;dbname=test', 'username', 'password');,可以使用prepare()方法预处理SQL语句,如$stmt = $pdo->prepare('SELECT * FROM users WHERE id = :id');,然后通过bindValue()或bindParam()绑定参数,最后调用execute()方法执行查询,执行成功后,可以通过fetch()、fetchAll()等方法获取结果集。

MySQLi扩展是另一种常用的方式,支持面向过程和面向对象两种编程风格,以面向对象为例,首先需要建立连接:$mysqli = new mysqli('localhost', 'username', 'password', 'test');,然后使用prepare()方法预处理语句,如$stmt = $mysqli->prepare('SELECT * FROM users WHERE id = ?');,通过bind_param()绑定参数,注意参数类型需要指定(如'i'表示整数,'s'表示字符串),最后执行并获取结果,MySQLi的优势在于对MySQL数据库的优化支持,但功能相对PDO稍显局限。

在执行SQL命令时,需要注意以下几点:一是确保数据库连接信息的安全性,避免将敏感信息硬编码在脚本中;二是始终使用预处理语句,防止SQL注入;三是合理处理错误,例如PDO可以通过$stmt->errorInfo()获取错误信息,MySQLi则使用$stmt->error;四是及时释放资源,如关闭游标和连接,避免内存泄漏。

对于复杂的查询操作,如多表联查或聚合函数,SQL语句的编写需要符合数据库语法规范,查询用户及其订单信息的SQL语句可能为:SELECT u.name, o.order_id FROM users u JOIN orders o ON u.id = o.user_id;,执行此类查询后,可以通过循环遍历结果集,将数据展示在页面上或进行进一步处理。

事务处理也是执行SQL命令时的重要概念,当需要执行多个SQL语句且必须全部成功或全部失败时,可以使用事务,PDO中可以通过$pdo->beginTransaction()开始事务,执行多个SQL语句后,调用commit()提交事务,若发生错误则调用rollBack()回滚,MySQLi的事务处理方式类似,但需要确保数据库引擎支持事务(如InnoDB)。

以下是一个使用PDO执行查询并输出结果的示例代码:

$pdo = new PDO('mysql:host=localhost;dbname=test', 'username', 'password');

$stmt = $pdo->prepare('SELECT * FROM users WHERE age > :age');

$stmt->bindValue(':age', 18, PDO::PARAM_INT);

$stmt->execute();

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

foreach ($results as $row) {

echo $row['name'] . '<br>';

}

$stmt->closeCursor();

$pdo = null;

在实际开发中,建议将数据库操作封装成类或函数,以提高代码复用性和可维护性,可以创建一个Database类,负责连接数据库、执行SQL语句等操作,其他业务逻辑代码通过调用此类的方法与数据库交互。

| 操作类型 | PDO方法 | MySQLi方法 | 说明 |

|---|---|---|---|

| 连接数据库 | new PDO() | new mysqli() | 建立与数据库的连接 |

| 预处理语句 | prepare() | prepare() | 准备SQL语句,防止SQL注入 |

| 绑定参数 | bindValue()/bindParam() | bind_param() | 绑定参数到预处理语句 |

| 执行语句 | execute() | execute() | 执行预处理后的SQL语句 |

| 获取结果 | fetch()/fetchAll() | fetch()/fetch_all() | 获取查询结果集 |

| 错误处理 | $stmt->errorInfo() | $stmt->error | 获取SQL执行错误信息 |

相关问答FAQs:

-

问:PHP执行SQL命令时如何防止SQL注入?

答:使用预处理语句(Prepared Statements)是防止SQL注入的最有效方法,通过PDO的prepare()和bindValue()或MySQLi的prepare()和bind_param(),将SQL语句和数据分离,确保用户输入不会被解释为SQL代码的一部分,还可以对用户输入进行过滤和验证,例如使用htmlspecialchars()函数转义特殊字符。 -

问:PDO和MySQLi有什么区别?如何选择?

答:PDO支持多种数据库(如MySQL、PostgreSQL、SQLite等),具有更好的跨数据库兼容性;而MySQLi仅支持MySQL数据库,但对MySQL的特性支持更全面,如果项目可能需要切换数据库类型,建议选择PDO;如果确定仅使用MySQL且需要利用MySQL的特定功能(如多语句执行),则可以选择MySQLi,两者都支持预处理语句和面向对象/过程两种风格,性能差异较小。