在Linux系统中创建FTP用户通常涉及安装FTP服务软件、配置用户权限以及设置特定目录等步骤,以下将详细说明使用vsftpd(very secure FTP daemon)这一常用的FTP服务器软件来创建FTP用户的完整流程,包括安装、配置、用户添加及权限管理等内容。

确保系统已更新至最新状态,并通过包管理器安装vsftpd,以Debian/Ubuntu系统为例,使用命令sudo apt update && sudo apt install vsftpd -y进行安装;对于CentOS/RHEL系统,则使用sudo yum install vsftpd -y或sudo dnf install vsftpd -y,安装完成后,启动vsftpd服务并设置为开机自启,命令为sudo systemctl start vsftpd和sudo systemctl enable vsftpd,为确保服务正常运行,可通过sudo systemctl status vsftpd检查服务状态。

需要对vsftpd的配置文件进行修改,以适应安全性和用户管理需求,主配置文件通常位于/etc/vsftpd.conf,使用sudo nano /etc/vsftpd.conf(或其他文本编辑器)打开文件,关键配置项包括:anonymous_enable=NO禁止匿名用户访问;local_enable=YES允许本地用户登录;write_enable=YES启用文件写入权限;chroot_local_user=YES将用户限制在其主目录下,提高安全性;allow_writeable_chroot=YES允许在chroot目录中写入(需配合其他设置);pasv_min_port=30000和pasv_max_port=30999设置被动模式端口范围,避免防火墙问题,保存配置后,重启vsftpd服务使配置生效:sudo systemctl restart vsftpd。

创建FTP用户时,可根据需求选择两种方式:一是直接使用系统用户,二是创建独立的虚拟用户,直接使用系统用户时,可通过sudo useradd -m -s /sbin/nologin ftpuser命令创建用户,其中-m自动创建家目录,-s /sbin/nologin禁止SSH登录仅允许FTP,然后设置密码:sudo passwd ftpuser,若需限制用户访问目录,可通过sudo usermod -d /path/to/ftp/directory ftpuser修改家目录,并确保目录权限设置正确(如sudo chown ftpuser:ftpuser /path/to/ftp/directory和sudo chmod 755 /path/to/ftp/directory)。

更推荐使用虚拟用户方式,即创建仅用于FTP登录的非系统用户,增强安全性,首先安装db-util工具(如sudo apt install db-util或sudo yum install db4-utils),然后创建用户名密码文件,例如sudo nano /etc/vsftpd/virtual_users.txt格式为奇数行为用户名,偶数行为密码(如user1换行pass1),接着使用db_load -T -t hash -f /etc/vsftpd/virtual_users.txt /etc/vsftpd/virtual_users.db将文本文件转换为Berkeley DB格式,创建系统用户作为虚拟用户的映射用户,如sudo useradd -s /sbin/nologin -d /home/ftp_virtual virtual_user,并设置目录权限。

配置vsftpd支持虚拟用户,需在/etc/vsftpd.conf中添加以下配置:guest_enable=YES启用虚拟用户映射为系统用户;guest_username=virtual_user指定映射用户名;user_config_dir=/etc/vsftpd_user_conf为虚拟用户创建独立配置目录,然后在该目录下为每个虚拟用户创建配置文件,如sudo nano /etc/vsftpd_user_conf/user1,添加local_root=/path/to/user1/directory指定用户目录,write_enable=YES启用写入权限等,重启vsftpd服务。

防火墙配置也是关键步骤,对于Ubuntu系统,使用sudo ufw allow 20/tcp、sudo ufw allow 21/tcp及sudo ufw allow 30000:30999/tcp开放FTP相关端口;CentOS系统则使用sudo firewall-cmd --permanent --add-port=20/tcp、sudo firewall-cmd --permanent --add-port=21/tcp、sudo firewall-cmd --permanent --add-port=30000-30999/tcp,并执行sudo firewall-cmd --reload重新加载规则。

测试FTP用户时,可使用FileZilla等客户端,输入服务器IP、用户名及密码进行连接,若无法登录,检查/var/log/vsftpd.log日志文件排查问题,常见原因包括目录权限错误、防火墙阻隔或配置项冲突。

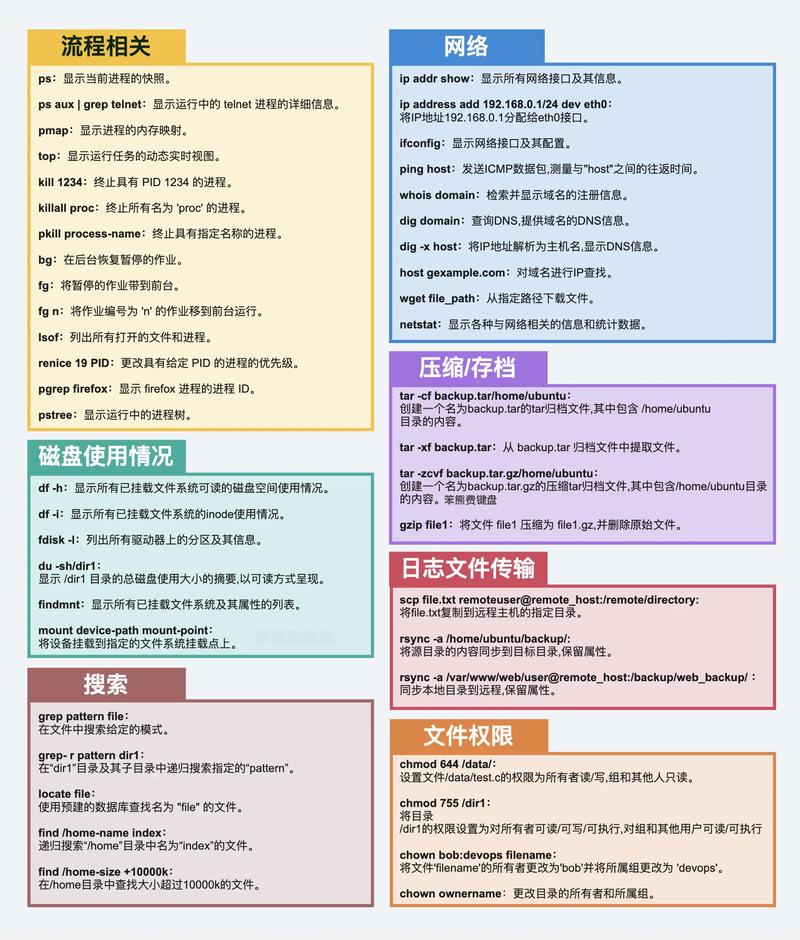

以下是vsftpd常用配置项及说明的简要表格:

| 配置项 | 说明 |

|---|---|

| anonymous_enable | 是否允许匿名用户登录,NO为禁止 |

| local_enable | 是否允许本地用户登录,YES为允许 |

| write_enable | 是否启用文件写入权限,YES为允许 |

| chroot_local_user | 是否将用户限制在主目录,YES为限制 |

| allow_writeable_chroot | 是否允许在chroot目录写入,需配合安全设置 |

| pasv_min_port | 被动模式最小端口 |

| pasv_max_port | 被动模式最大端口 |

| guest_enable | 是否启用虚拟用户映射,YES为启用 |

| user_config_dir | 虚拟用户独立配置文件目录 |

相关问答FAQs:

-

问:如何限制FTP用户只能上传文件而不能下载或删除?

答:在用户配置文件(如系统用户的~/.vsftpd.conf或虚拟用户的配置文件)中添加download_enable=NO禁止下载,write_enable=YES允许上传,若需禁止删除,确保目录权限设置正确(如chmod 555 directory仅允许读和执行),或通过vsftpd的deny_file配置限制特定操作。 -

问:FTP用户登录提示“530 Login incorrect”如何解决?

答:首先检查用户名和密码是否正确;对于系统用户,确认/etc/shadow中密码未锁定(如标记);对于虚拟用户,验证virtual_users.db文件是否正确生成及用户配置文件是否存在,检查vsftpd.conf中pam_service_name=vsftpd是否正确,并确保PAM模块配置文件/etc/pam.d/vsftpd未做限制性修改。