思科防火墙的NAT(网络地址转换)功能是企业网络中实现内外网地址转换、隐藏内部网络结构以及节省公网IP资源的关键技术,掌握思科防火墙的NAT配置命令对于网络管理员来说至关重要,下面将详细介绍思科防火墙(以Firepower Threat Defense (FTD) 平台为例,其命令语法与传统ASA略有差异,但核心逻辑一致)的NAT相关命令、配置步骤及注意事项。

NAT配置基础概念

在配置NAT之前,需明确几个核心概念:

- Inside接口:连接内部网络的接口,通常为信任区域(如INSIDE)。

- Outside接口:连接外部网络(如互联网)的接口,通常为非信任区域(如OUTSIDE)。

- 本地地址(Local Address):内部网络使用的私有IP地址(如192.168.1.0/24)。

- 全局地址(Global Address):公网IP地址,用于转换内部地址。

- NAT类型:主要包括动态NAT(Dynamic NAT)、静态NAT(Static NAT)、PAT(Port Address Translation,即NAT Overload,常用于多内网主机共享一个公网IP)。

NAT配置命令详解

进入配置模式

首先需要进入全局配置模式,这是所有后续配置的基础:

configure terminal

定义接口安全区域

明确接口的inside/outside属性,通常通过nameif命令指定接口名称和安全级别(FTD平台中可通过interface命令直接配置):

! 传统ASA示例 interface GigabitEthernet0/0 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 interface GigabitEthernet0/1 nameif outside security-level 0 ip address 203.0.113.1 255.255.255.0

FTD平台中接口配置可能通过firepower命令进入策略配置界面,但逻辑类似,需先识别内外网接口。

配置动态NAT

动态NAT将一组内网地址动态映射到一组公网地址(一对一转换,不共享IP),适用于需要为内网服务器分配固定公网IP的场景(较少用,更多用于动态NAT池)。

! 定义内网地址对象(ACL) access-list inside_networks permit ip 192.168.1.0 255.255.255.0 ! 定义全局地址池 global (outside) 1 203.0.113.10-203.0.113.20 netmask 255.255.255.0 ! 绑定ACL和地址池,配置动态NAT nat (inside) 1 access-list inside_networks

global (outside) 1:指定outside接口的NAT地址池编号为1。nat (inside) 1:指定inside接口使用编号为1的NAT规则,匹配inside_networksACL。

配置PAT(最常用)

PAT允许多个内网主机共享一个或多个公网IP,通过端口区分不同连接,配置方式如下:

! 方式1:使用接口IP作为PAT源(最简单) nat (inside) 1 0.0.0.0 0.0.0.0

0.0.0 0.0.0.0表示匹配所有内网地址,转换时使用outside接口的IP地址作为源地址,并通过端口复用。

! 方式2:使用指定公网IP池 global (outside) 1 pool PAT_POOL 203.0.113.30-203.0.113.40 netmask 255.255.255.0 nat (inside) 1 access-list inside_networks

PAT_POOL为自定义地址池名称,内网主机访问外网时,会从该池中动态获取IP和端口。

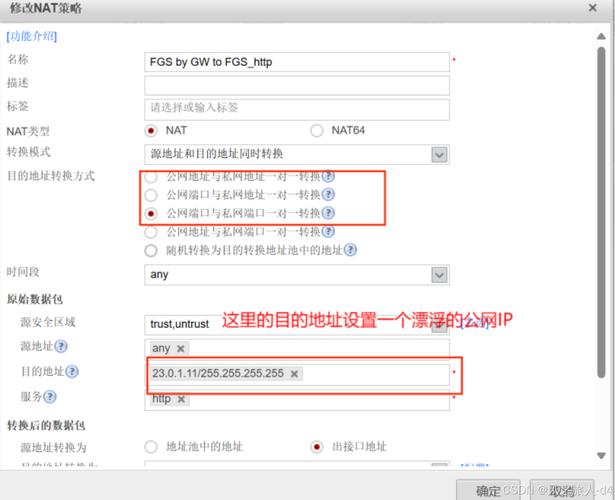

配置静态NAT

静态NAT将内网某个固定IP映射到公网固定IP,通常用于对外提供服务的服务器(如Web、FTP服务器)。

! 定义内网服务器地址 object network SERVER_INTERNAL host 192.168.1.100 ! 定义映射的公网地址 object network SERVER_EXTERNAL host 203.0.113.50 ! 配置静态NAT映射 static (inside, outside) SERVER_EXTERNAL SERVER_INTERNAL

(inside, outside):表示从inside区域到outside区域的映射。SERVER_EXTERNAL:公网IP对象,SERVER_INTERNAL:内网IP对象。

配置双向NAT(可选)

某些场景下(如内网服务器主动访问外网后,外网需通过映射的IP返回),需启用双向NAT:

same-security-traffic permit intra-interface nat (inside) 1 access-list inside_networks nat (outside) 1 access-list outside_hosts

same-security-traffic permit intra-interface:允许同安全级别接口通信,确保双向流量正常。

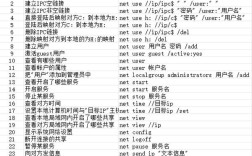

验证与调试命令

配置完成后,需通过以下命令验证NAT是否生效:

! 查看NAT统计信息 show nat count ! 查看当前NAT会话 show xlate ! 查看NAT规则详情 show run nat ! 调试NAT转换过程(需开启调试模式) debug nat packet debug nat translation

show xlate:显示当前活动的NAT转换表(XLATE表),可通过detail参数查看详细信息,如映射的IP、端口、协议等。debug nat translation:实时监控NAT转换过程,便于排查问题(注意:调试可能影响性能,用后需关闭undebug all)。

NAT配置常见场景示例

场景1:内网多用户共享公网IP访问互联网

! 1. 定义内网网段ACL access-list LAN permit ip 192.168.0.0 255.255.255.0 any ! 2. 配置PAT(使用外网接口IP) nat (inside) 1 0.0.0.0 0.0.0.0 ! 3. 应用ACL到inside接口(可选,若nat命令已绑定ACL则无需重复) access-group LAN in interface inside

场景2:内网Web服务器发布到公网

! 1. 定义内网Web服务器对象 object-network WEB_SERVER host 192.168.1.10 ! 2. 定义公网映射IP object-network WEB_PUBLIC host 203.0.113.100 ! 3. 配置静态NAT static (inside, outside) WEB_PUBLIC WEB_SERVER ! 4. 允许外网访问Web端口(80/443) access-list OUTSIDE_IN permit tcp any host 203.0.113.100 eq www access-list OUTSIDE_IN permit tcp any host 203.0.113.100 eq 443 access-group OUTSIDE_IN in interface outside

NAT配置注意事项

- 接口方向:

nat命令的括号内需明确接口方向(如(inside)或(outside)),方向错误将导致NAT不生效。 - ACL匹配:动态NAT和PAT需配合ACL使用,确保仅对特定内网地址进行转换,避免不必要的流量被NAT。

- IP地址冲突:全局地址池中的公网IP不能与外网网络中的其他IP冲突,且需保证公网IP可用。

- 端口耗尽:PAT场景下,单个公网IP的端口范围(0-65535)可支持约6万并发连接,若内网用户量大,需配置多个公网IP轮询。

- 路由可达:确保内网主机能到达防火墙inside接口,外网流量能到达防火墙outside接口,否则NAT无意义。

- NAT规则顺序:防火墙按配置顺序匹配NAT规则,建议将精确规则(如静态NAT)配置在动态NAT/PAT之前。

相关问答FAQs

问题1:配置PAT后,内网用户无法上网,如何排查?

解答:

- 检查

nat命令是否正确绑定接口和ACL,例如nat (inside) 1 0.0.0.0 0.0.0.0中的(inside)需与接口实际方向一致。 - 使用

show xlate命令查看是否有NAT会话生成,若无会话,说明NAT未匹配成功,可能是ACL规则错误(如ACL未包含内网网段)。 - 检查路由表,确保内网用户的默认网关指向防火墙inside接口IP,且防火墙能通过outside接口访问互联网。

- 使用

debug nat translation开启调试,观察内网用户发起访问时是否有NAT转换日志,若无,可能是防火墙策略阻止了流量(如ACL或访问控制列表)。 - 验证公网IP是否可用,可通过

ping测试防火墙outside接口IP是否能通外网。

问题2:静态NAT配置后,外网无法访问内网服务器,如何处理?

解答:

- 检查

static命令中的接口顺序和IP映射是否正确,例如static (inside, outside) 203.0.113.100 192.168.1.10表示将内网168.1.10映射为公网0.113.100,方向不能颠倒。 - 确认防火墙已配置允许外网访问服务器端口的策略,

access-list OUTSIDE permit tcp any host 203.0.113.100 eq 80 access-group OUTSIDE in interface outside

若未配置入站策略,即使NAT映射成功,流量也会被防火墙丢弃。

- 使用

show run static查看静态NAT规则是否已保存,show xlate | include 203.0.113.100检查是否有对应的静态NAT会话。 - 从内网服务器

ping公网IP(如ping 8.8.8.8),确认内网到外网的NAT正常,若内网无法上网,需先解决基础连通性问题。 - 检查服务器自身防火墙或系统安全策略,是否阻止了外部连接(如Windows防火墙需允许对应端口入站规则)。