域名系统(DNS)是互联网的核心基础设施之一,它负责将人类易于记忆的域名(如www.example.com)转换为机器能够识别的IP地址(如93.184.216.34),查询域名的DNS记录,无论是排查网站访问问题、验证域名配置,还是进行安全审计,都是一项非常重要的技能,本文将详细介绍如何查询域名的DNS地址,涵盖多种常用方法和工具,并针对不同场景提供具体操作指南。

我们需要明确“DNS地址查询”的具体含义,它通常包括查询域名的名称服务器(NS记录)、A记录、AAAA记录、MX记录、TXT记录、CNAME记录等多种类型的DNS记录,不同的记录类型承载着不同的功能,例如NS记录指定了域名由哪些DNS服务器解析,A记录和AAAA记录分别对应IPv4和IPv6地址,MX记录用于邮件服务器路由,TXT记录常用于验证域名所有权等,查询时需要根据具体需求选择合适的记录类型。

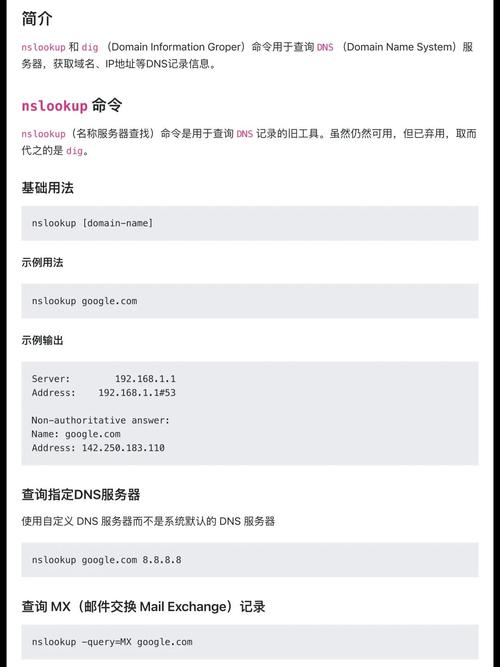

最基础且常用的DNS查询工具是命令行中的nslookup和dig命令,这两个工具几乎在所有主流操作系统(如Windows、macOS、Linux)上都有预装或易于安装。

对于Windows用户,打开命令提示符(CMD)或PowerShell,输入nslookup命令即可进入交互模式,要查询域名example.com的A记录,可以直接输入example.com,然后回车,系统会默认使用系统配置的DNS服务器进行查询,并返回该域名的A记录及其对应的IP地址,如果需要查询特定类型的记录,可以在域名后加上记录类型,例如nslookup example.com MX将查询该域名的邮件交换记录。nslookup还允许指定查询的DNS服务器,例如nslookup example.com 8.8.8.8会使用Google的公共DNS服务器进行查询,这在排查本地DNS缓存或配置问题时非常有用。

对于Linux和macOS用户,dig命令功能更为强大和灵活,是网络管理员的首选,在终端中输入dig example.com,会返回详细的DNS查询结果,包括查询的域名、查询类型、查询的DNS服务器、响应时间、权威名称服务器以及最终的解析结果。dig命令的输出结构清晰,包含了问题(QUESTION SECTION)、答案(ANSWER SECTION)、权威部分(AUTHORITY SECTION)和附加部分(ADDITIONAL SECTION),同样,dig也可以指定查询类型和DNS服务器,例如dig example.com MX @8.8.8.8,相比nslookup,dig提供了更丰富的选项和更详细的调试信息,例如通过+short选项可以只返回答案部分,简化输出:dig example.com A +short。

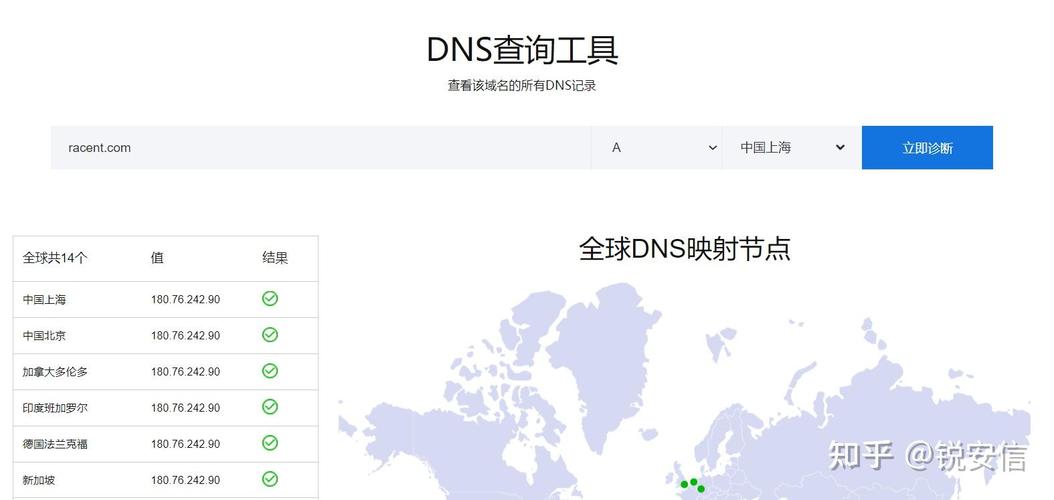

除了命令行工具,还有许多在线DNS查询网站提供了图形化界面,操作更加直观,适合不熟悉命令行的用户,这些网站,如Google Public DNS Lookup、DNSViz、MXToolbox等,通常只需在输入框中输入域名,选择要查询的记录类型,点击查询即可,它们不仅能显示基本的DNS记录,还常常提供额外的功能,如DNS健康检查、DNS传播测试、反向DNS查询等,使用MXToolbox可以快速检查域名的MX记录配置是否正确,是否存在邮件服务器可达性问题,在线工具的优势在于无需安装软件,且通常由专业机构维护,数据更新及时。

对于需要批量查询或自动化处理DNS记录的场景,编程方式是最佳选择,许多编程语言都提供了DNS查询的库或模块,在Python中,可以使用dnspython库,这是一个功能强大的DNS工具包,首先需要安装该库:pip install dnspython,然后编写简单的Python代码即可进行查询,

import dns.resolver

domain = "example.com"

try:

answers = dns.resolver.resolve(domain, 'A')

for rdata in answers:

print(f'A record: {rdata}')

except dns.resolver.NXDOMAIN:

print(f"The domain {domain} does not exist.")

except dns.resolver.NoAnswer:

print(f"No A record found for {domain}.")

except Exception as e:

print(f"An error occurred: {e}")

这段代码会查询example.com的A记录,并打印结果,类似地,也可以查询其他类型的记录,只需将第二个参数改为相应的记录类型字符串即可,编程方式的优势在于其灵活性和可扩展性,可以轻松集成到更大的应用程序或自动化脚本中。

在进行DNS查询时,理解DNS记录的层级结构也很重要,当查询一个域名的记录时,查询过程通常从本地DNS缓存开始,然后递归查询到根DNS服务器、顶级域(TLD)DNS服务器,最终到达该域名的权威名称服务器,返回精确的记录,有时查询结果可能受到本地网络配置或DNS缓存的影响,使用公共DNS服务器(如8.8.8.8或1.1.1.1)进行查询可以排除这些干扰。

不同记录类型的查询方法略有不同,但核心原理一致,查询NS记录可以了解域名解析的责任服务器;查询MX记录可以检查邮件服务器是否正确配置;查询TXT记录常用于验证域名所有权(如用于Google Search Console或Microsoft Azure的验证),掌握这些不同记录类型的查询,能够帮助我们更全面地诊断和解决与域名相关的问题。

为了更直观地比较不同查询方法的特点,以下是一个简单的表格:

| 查询方式 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

nslookup命令 |

简单易用,Windows系统自带 | 功能相对基础,输出信息不如dig详细 |

日常快速查询,Windows用户首选 |

dig命令 |

功能强大,输出信息详细,灵活选项多 | Linux/macOS系统默认未安装(需自行安装) | 网络管理员,需要详细调试信息的场景 |

| 在线DNS查询网站 | 图形化界面,无需安装,功能多样 | 依赖网络连接,可能存在隐私泄露风险 | 不熟悉命令行的用户,快速在线检查 |

| 编程方式 | 灵活可扩展,适合批量处理和自动化 | 需要编程知识,编写代码成本 | 开发集成,自动化运维,批量数据分析 |

在实际操作中,可能会遇到一些常见问题,查询结果显示“Non-existent domain”或“NXDOMAIN”,这通常表示域名不存在或拼写错误,如果查询结果显示“no answer”或“No Answer”,则表示该域名存在,但没有请求类型的记录,有时查询结果可能与预期不符,这可能是由于DNS缓存导致的,可以尝试等待缓存过期或使用dig命令的+norecurse选项进行非递归查询,以查看本地DNS服务器的缓存情况。

查询域名的DNS地址有多种途径,从简单的命令行工具到功能丰富的在线平台,再到灵活的编程接口,选择哪种方法取决于用户的技术背景、具体需求以及操作环境,熟练掌握这些查询方法,能够有效提升我们在网络管理、网站运维和故障排查方面的工作效率。

相关问答FAQs

问题1:为什么我查询的域名A记录和实际访问网站时得到的IP地址不一样?

解答: 这种情况通常是由DNS缓存引起的,当您首次访问一个域名时,您的本地计算机、路由器以及您网络中的DNS服务器都会缓存该域名的解析结果,即使域名的A记录已经更新,本地缓存中可能仍保留着旧的IP地址,您可以尝试清除本地DNS缓存来解决此问题,在Windows上,可以打开命令提示符并运行ipconfig /flushdns命令;在macOS上,可以运行sudo killall -HUP mDNSResponder命令;在Linux上,具体命令因发行版而异,通常是sudo systemctl flush-dns或使用nscd工具,清除缓存后,再次查询或访问网站,应该会获取到最新的IP地址,如果您使用的是公共DNS服务(如8.8.8.8),它们的缓存更新速度可能比本地ISP的DNS服务器更快。

问题2:如何检查我的域名是否正确配置了SPF记录以防止邮件被当作垃圾邮件?

解答: SPF(Sender Policy Framework)记录是一种TXT记录,用于指定哪些邮件服务器被授权代表您的域名发送邮件,您可以通过在线DNS查询工具或命令行工具来检查SPF记录,使用在线工具(如MXToolbox或DNSViz),输入您的域名,选择查询TXT记录,查看返回的结果中是否包含以“v=spf1”开头的字符串。"v=spf1 include:_spf.google.com ~all"表示授权Google的邮件服务器发送邮件,并对其他服务器使用软.fail(~all)策略,使用命令行工具,您可以运行dig yourdomain.com TXT +short,然后从输出中查找SPF记录,需要注意的是,SPF记录的最大长度为255个字符,如果过长,需要使用“include”机制进行拆分,并使用“redirect”机制或多个TXT记录(部分DNS服务器支持),确保SPF记录正确配置对于邮件 deliverability 至关重要。