远程登陆服务器命令是系统管理员和开发人员日常工作中不可或缺的工具,它允许用户通过网络从本地计算机连接到远程服务器,进行文件管理、系统配置、软件部署等操作,不同的操作系统和场景下,远程登陆命令和工具有所不同,本文将详细介绍常用的远程登陆服务器命令及其使用方法、注意事项和高级技巧。

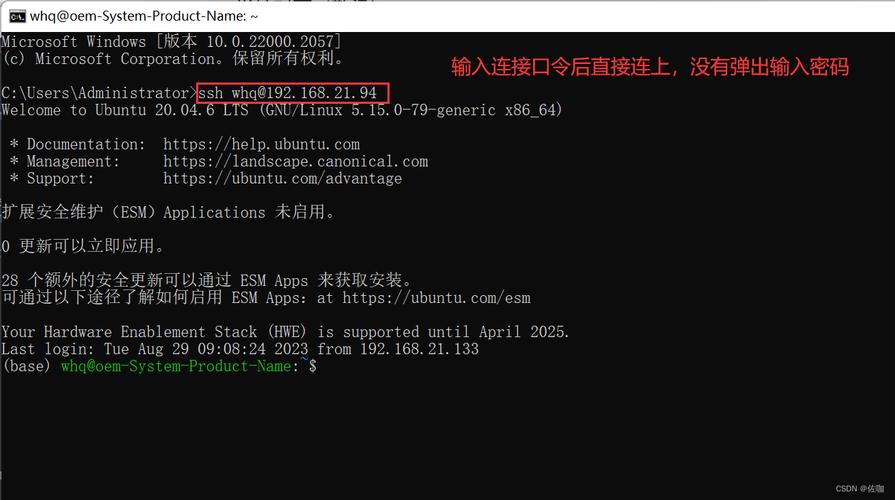

在Windows系统中,最常用的远程登陆命令是ping和telnet,但更专业和安全的工具是ssh(Secure Shell)。ssh是一种加密的网络协议,提供了安全的远程登陆和文件传输功能,Windows 10和Windows 11系统已原生支持OpenSSH客户端,用户可以通过命令提示符或PowerShell直接使用ssh命令,要登陆IP地址为168.1.100的远程服务器,命令为ssh username@192.168.1.100,其中username是服务器上的用户名,首次连接时,系统会提示保存服务器的主机密钥,输入yes后,输入用户密码即可完成登陆,如果需要指定端口号(如非默认的22端口),可以使用-p参数,例如ssh -p 2222 username@192.168.1.100。ssh还支持密钥认证,通过生成SSH密钥对并配置到服务器,可以实现免密码登陆,提高安全性和便利性。

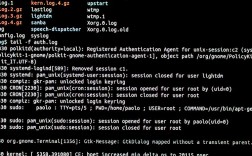

对于Linux和macOS系统,ssh同样是首选的远程登陆工具,这些系统通常预装了OpenSSH客户端,使用方法与Windows类似,在Linux终端中输入ssh -i ~/.ssh/private_key.pem -p 22 root@192.168.1.100,其中-i参数用于指定私钥文件路径,除了ssh,Linux系统还支持rlogin和telnet等传统命令,但由于它们传输数据时未加密,存在安全风险,现已逐渐被淘汰。telnet的基本用法为telnet hostname port,例如telnet 192.168.1.100 22,但仅用于测试端口连通性,不建议用于实际远程操作。

在图形化界面下,远程登陆服务器还可以使用专门的工具,Windows系统的“远程桌面连接”(mstsc)支持图形化操作,适合管理Windows服务器,用户在运行框中输入mstsc,输入服务器IP地址和用户名即可连接,对于Linux服务器,可以使用VNC(Virtual Network Computing)或RDP(Remote Desktop Protocol),工具如TigerVNC、RealVNC等,在Linux终端中,也可以通过ssh -X或ssh -Y启用X11转发,远程运行图形化程序,例如ssh -X username@192.168.1.100后,直接输入gedit即可在本地显示远程服务器的图形界面。

以下是常用远程登陆命令的对比表格:

| 命令/工具 | 适用系统 | 特点 | 基本用法 |

|---|---|---|---|

| ssh | Windows/Linux/macOS | 加密传输,支持密钥认证 | ssh username@hostname -p port |

| telnet | Windows/Linux/macOS | 未加密,仅用于测试 | telnet hostname port |

| mstsc | Windows | 图形化界面,适合Windows服务器 | mstsc(打开图形界面) |

| VNC | Linux/macOS | 图形化界面,跨平台支持 | vncviewer hostname:display |

| ssh -X | Linux/macOS | X11转发,运行远程图形程序 | ssh -X username@hostname |

在使用远程登陆命令时,需要注意以下几点:确保网络连接正常,可以通过ping命令测试与服务器的连通性;确认服务器的SSH服务已开启,默认端口为22,如需修改需在服务器配置文件中调整;避免在公共网络下使用明文密码登陆,建议优先使用密钥认证;定期更新SSH客户端和服务端软件,修复安全漏洞。

高级技巧方面,可以通过SSH配置文件(~/.ssh/config)简化命令输入,例如为常用服务器设置别名:Host myserver HostName 192.168.1.100 User root Port 22 IdentityFile ~/.ssh/private_key.pem,之后直接使用ssh myserver即可连接,使用tmux或screen工具可以在SSH断开后保持会话不中断,避免因网络问题导致操作丢失,在服务器中运行tmux new -s session_name,即使SSH断开,也可以通过tmux attach -t session_name重新连接到会话。

远程登陆服务器的安全至关重要,除了使用SSH加密和密钥认证外,还可以通过修改默认SSH端口、禁用root直接登陆、使用防火墙限制IP访问等方式增强安全性,在服务器的SSH配置文件(/etc/ssh/sshd_config)中设置PermitRootLogin no并重启SSH服务,可以防止攻击者直接使用root账号尝试破解密码。

相关问答FAQs:

-

问:SSH连接时出现“Permission denied (publickey,password)”错误怎么办?

答:此错误通常是由于认证失败导致的,首先检查用户名和密码是否正确,或私钥文件权限是否正确(私钥文件权限应为600,可通过chmod 600 ~/.ssh/private_key.pem设置),如果使用密钥认证,确保服务器上的~/.ssh/authorized_keys文件中包含了正确的公钥,检查SSH服务端是否允许密码或密钥认证(/etc/ssh/sshd_config中的PasswordAuthentication和PubkeyAuthentication配置)。 -

问:如何通过SSH在远程服务器上执行命令并退出?

答:可以直接在SSH命令后添加要执行的命令,例如ssh username@hostname "ls -l /tmp",命令执行后会自动退出服务器,如果需要在执行后保持连接,可以省略命令,直接进入交互式终端,使用ssh -t username@hostname "command"可以为分配伪终端,适用于交互式命令(如sudo操作)。