思科设备配置远程登录功能是网络管理中的基础操作,允许管理员通过网络远程登录设备进行配置和管理,无需直接连接控制台端口,以下将详细介绍思科设备配置远程登录的命令及相关步骤,包括基础配置、安全加固、常见问题处理等内容,并辅以表格说明关键参数,最后附相关FAQs解答。

远程登录基础配置

远程登录通常通过Telnet、SSH(Secure Shell)协议实现,其中SSH因加密特性更安全,推荐优先使用,配置前需确保设备已配置管理IP地址,且网络连通性正常。

配置设备主机名和域名

为设备设置唯一主机名和域名,用于生成SSH密钥时的证书信息:

Switch(config)# hostname SW-Core-01 SW-Core-01(config)# ip domain-network example.com

配置管理IP地址

在VLAN接口或物理接口上配置IP地址,作为远程登录的访问地址:

SW-Core-01(config)# interface vlan 1 SW-Core-01(config-if)# ip address 192.168.1.1 255.255.255.0 SW-Core-01(config-if)# no shutdown

配置VTY线路

虚拟终端线路(VTY)用于支持远程登录,需配置登录权限和认证方式:

SW-Core-01(config)# line vty 0 14 // 支持0-14共15个并发会话 SW-Core-01(config-line)# transport input ssh telnet // 允许SSH和Telnet(仅Telnet不安全,生产环境建议仅SSH) SW-Core-01(config-line)# login local // 使用本地用户名密码认证

创建本地用户账户

配置本地用户名和密码,用于VTY线路认证:

SW-Core-01(config)# username admin secret Cisco123! // secret命令加密存储密码

启用SSH服务(推荐)

若使用SSH,需生成RSA密钥并启用SSH服务:

SW-Core-01(config)# crypto key generate rsa modulus 2048 // 生成2048位RSA密钥 SW-Core-01(config)# ip ssh version 2 // 强制使用SSHv2(更安全) SW-Core-01(config)# ip ssh authentication-retries 3 // 设置SSH认证失败重试次数

远程登录安全加固配置

为提升安全性,需进一步限制访问权限和加强认证机制。

设置登录超时和空闲断开

SW-Core-01(config-line)# exec-timeout 5 // 5分钟无操作自动断开 SW-Core-01(config-line)# session-timeout 30 // 最大会话时长30分钟

配置ACL限制登录源IP

仅允许特定IP地址访问远程登录服务:

SW-Core-01(config)# ip access-list extended LOGIN-ACL SW-Core-01(config-ext-nacl)# permit tcp host 192.168.1.100 any eq 22 // 允许特定IP访问SSH端口22 SW-Core-01(config-ext-nacl)# permit tcp host 192.168.1.101 any eq 23 // 允许特定IP访问Telnet端口23 SW-Core-01(config-ext-nacl)# deny ip any any // 拒绝其他所有IP SW-Core-01(config-ext-nacl)# exit SW-Core-01(config)# line vty 0 14 SW-Core-01(config-line)# access-class LOGIN-ACL in // 将ACL应用到VTY线路

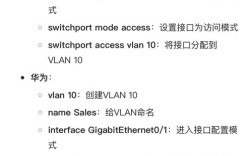

启用端口安全(可选)

针对物理接口启用端口安全,防止非法设备接入:

SW-Core-01(config)# interface fastethernet 0/1 SW-Core-01(config-if)# switchport mode access SW-Core-01(config-if)# switchport port-security SW-Core-01(config-if)# switchport port-security maximum 1 // 限制MAC地址数量 SW-Core-01(config-if)# switchport port-security violation shutdown // 违规关闭端口

远程登录验证与测试

配置完成后,可通过以下命令验证远程登录功能是否正常。

检查服务状态

SW-Core-01# show ip ssh // 查看SSH服务状态 SW-Core-01# show line vty // 查看VTY线路配置

测试远程登录

在客户端设备上使用ssh或telnet命令登录:

ssh admin@192.168.1.1 telnet 192.168.1.1

输入配置的用户名和密码,若成功登录则配置正确。

常见故障排查

- 无法登录:检查管理IP地址是否配置正确、网络连通性(

ping测试)、ACL是否阻止访问、用户账户是否启用。 - SSH服务未启动:确认已生成RSA密钥(

show crypto key mypubkey rsa)且SSH版本正确。 - 认证失败:检查用户名密码是否正确,密码是否使用

secret命令加密(show running-config | include username)。

关键配置参数说明表

| 配置项 | 命令示例 | 作用说明 |

|---|---|---|

| 主机名 | hostname SW-Core-01 |

设置设备唯一标识,用于SSH证书生成 |

| 域名 | ip domain-network example.com |

与主机名结合生成SSH密钥的DN字段 |

| 管理IP地址 | ip address 192.168.1.1 255.255.255.0 |

定义远程访问的IP地址 |

| VTY线路配置 | line vty 0 14 |

启用15个并发远程会话(0-14) |

| 登录认证方式 | login local |

使用本地用户数据库认证 |

| 用户账户创建 | username admin secret Cisco123! |

创建本地用户并加密存储密码 |

| SSH密钥生成 | crypto key generate rsa modulus 2048 |

生成2048位RSA密钥,启用SSH服务的前提 |

| 传输协议限制 | transport input ssh |

仅允许SSH协议,禁用不安全的Telnet |

| 访问控制列表(ACL) | access-class LOGIN-ACL in |

限制远程登录的源IP地址,提升安全性 |

| 登录超时设置 | exec-timeout 5 |

5分钟无操作自动断开连接,防止账号闲置风险 |

相关问答FAQs

问题1:如何修改SSH默认端口(22)以提高安全性?

解答:

SSH默认端口为22,易受攻击,可通过以下命令修改端口:

SW-Core-01(config)# ip ssh port 2222 // 将SSH端口修改为2222 SW-Core-01(config)# line vty 0 14 SW-Core-01(config-line)# transport input ssh // 确保仅允许SSH SW-Core-01(config-line)# exit SW-Core-01(config)# exit SW-Core-01# write memory // 保存配置

修改后,客户端需使用-p参数指定端口登录:ssh -p 2222 admin@192.168.1.1,同时需在ACL中放行新的端口号(如2222)。

问题2:如何配置SSH使用密钥认证替代密码认证?

解答:

密钥认证比密码认证更安全,配置步骤如下:

- 客户端生成密钥对:在客户端设备上运行

ssh-keygen -t rsa -b 2049,生成公钥和私钥(默认存于~/.ssh/id_rsa.pub)。 - 上传公钥到设备:通过SCP或TFTP将客户端公钥文件上传到设备:

SW-Core-01# copy scp://user@client_ip/.ssh/id_rsa.pub bootflash:pub_key

- 配置设备导入公钥:

SW-Core-01(config)# username admin secret Cisco123! // 保留用户名(可选) SW-Core-01(config)# username admin sshkey bootflash:pub_key // 将公钥与用户关联 SW-Core-01(config)# line vty 0 14 SW-Core-01(config-line)# login local-auto // 启用密钥认证(部分IOS版本需`login local`)

- 客户端测试登录:使用

ssh -i ~/.ssh/id_rsa admin@192.168.1.1登录,无需输入密码。

注意:需确保设备支持login local-auto命令(较新IOS版本支持),否则需结合AAA服务器实现更复杂的密钥管理。