在Linux系统中,通过命令行安装密钥是确保软件包来源可信、防止中间人攻击的重要步骤,密钥通常用于验证软件仓库的数字签名,确保下载的包未被篡改,以下将详细介绍不同场景下通过命令安装密钥的方法、注意事项及最佳实践。

理解密钥的作用与类型

密钥在Linux包管理中主要分为两种:仓库密钥(Repository Key)和签名密钥(Package Signing Key),仓库密钥用于验证整个软件仓库的完整性,而签名密钥用于验证单个软件包的签名,常见的密钥格式包括ASCII格式的.asc文件、二进制格式的.gpg文件,或直接通过密钥ID导入。

基于Debian/Ubuntu系统的密钥安装

Debian和Ubuntu使用apt包管理器,通过apt-key命令或gpg工具管理密钥。

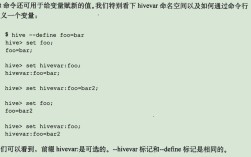

使用apt-key命令(已废弃,但仍兼容旧系统)

# 下载密钥文件 wget https://example.com/repository-key.asc # 添加密钥 sudo apt-key add repository-key.asc # 查看已添加的密钥 sudo apt-key list

注意:apt-key在Ubuntu 20.04及以上版本已被废弃,推荐改用gpg或/etc/apt/trusted.gpg.d/目录。

使用gpg工具(推荐)

# 导入密钥到系统信任链 sudo gpg --dearmor -o /etc/apt/trusted.gpg.d/example-archive-keyring.gpg < repository-key.asc # 或直接通过密钥ID导入(需先从密钥服务器获取) sudo gpg --keyserver keyserver.ubuntu.com --recv-keys 0x1234567890ABCDEF sudo gpg --armor --export 0x1234567890ABCDEF | sudo tee /etc/apt/trusted.gpg.d/example-key.asc

手动添加仓库配置

在/etc/apt/sources.list或/etc/apt/sources.list.d/中添加仓库时,确保关联的密钥已正确导入。

deb https://example.com/ubuntu focal main

对应的密钥必须已导入/etc/apt/trusted.gpg.d/。

基于RHEL/CentOS/Fedora系统的密钥安装

RedHat系列系统使用rpm包管理器,通过rpm命令或dnf/yum插件管理密钥。

使用rpm命令

# 下载密钥文件(通常为.rpm或.pub格式) wget https://example.com/repository-key.rpm # 安装密钥 sudo rpm --import repository-key.rpm # 或导入ASCII格式的公钥 sudo rpm --import repository-key.asc

使用dnf/yum插件

# 通过yum配置文件添加密钥 sudo rpm --import https://example.com/RPM-GPG-KEY-example # 或使用yum的本地安装 sudo yum localinstall repository-key.rpm

验证密钥

rpm -qa gpg-pubkey*

通用密钥管理工具gpg

gpg是跨平台的密钥管理工具,适用于所有Linux发行版。

从密钥服务器导入

# 搜索密钥 gpg --keyserver keyserver.ubuntu.com --search-keys "Example Key Name" # 导入密钥 gpg --keyserver keyserver.ubuntu.com --recv-keys 0xKEYID

导出与备份

# 导出公钥 gpg --armor --export example@email.com > public-key.asc # 导出私钥(需谨慎) gpg --armor --export-secret-keys example@email.com > private-key.asc

信任密钥

# 编辑信任数据库 gpg --edit-key example@email.com # 在gpg交互界面中输入"trust",选择信任级别(5=终极信任)

密钥安装的常见问题与解决方案

-

密钥过期或失效

解决方案:从官方渠道重新下载最新密钥,并删除旧密钥(sudo apt-key del KEYID或sudo rpm --import new-key.asc覆盖旧密钥)。 (图片来源网络,侵删)

(图片来源网络,侵删) -

仓库无法验证签名

解决方案:检查密钥是否正确导入,确认仓库URL与密钥匹配,或临时禁用签名验证(不推荐,仅用于测试)。

密钥管理的最佳实践

- 定期更新密钥:关注官方密钥更新公告,避免使用过期的密钥。

- 限制密钥权限:确保密钥文件仅对root用户可写(

sudo chmod 600 /etc/apt/trusted.gpg.d/*)。 - 使用密钥环管理:将不同仓库的密钥分类存储在不同文件中,便于维护。

- 自动化脚本:通过Ansible或Chef等工具自动化密钥部署,确保多台服务器一致性。

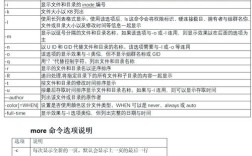

密钥安装流程对比表

| 操作系统 | 推荐命令 | 密钥存储位置 | 适用场景 |

|---|---|---|---|

| Debian/Ubuntu | gpg --dearmor -o /path/to/key.gpg |

/etc/apt/trusted.gpg.d/ |

新版Ubuntu/Debian |

| RHEL/CentOS | rpm --import key.asc |

/etc/pki/rpm-gpg/ |

所有RHEL系列 |

| 通用 | gpg --keyserver --recv-keys |

~/.gnupg/ |

跨平台密钥管理 |

相关问答FAQs

Q1: 如何确认密钥是否成功安装?

A1: 对于Debian/Ubuntu系统,可通过sudo apt-key list查看已导入的密钥指纹;对于RHEL系列,使用rpm -qa gpg-pubkey*列出所有公钥,尝试更新软件包(sudo apt update或sudo dnf check-update),若无GPG错误则表示密钥正常工作。

Q2: 如果误导入错误的密钥,如何删除?

A2: 在Debian/Ubuntu中,使用sudo apt-key del KEYID删除,其中KEYID为密钥的长指纹(如A1B2C3D4...),在RHEL系列中,需先通过rpm -qa gpg-pubkey*找到对应的密钥包名,再执行sudo rpm -e gpg-pubkey-KEYID,若密钥通过gpg导入,则需使用gpg --delete-secret-keys和gpg --delete-keys依次删除私钥和公钥。