数据库挂马是一种恶意攻击行为,指攻击者通过非法手段在数据库中植入恶意代码,当用户访问受影响的网页或应用时,恶意代码会被执行,从而实现窃取用户信息、传播病毒、劫持流量等非法目的,这种行为不仅违反法律法规,也会对用户和企业的数据安全造成严重威胁,以下将从技术原理、常见途径、防御措施等方面进行详细说明,帮助理解数据库挂马的危害并加强防范。

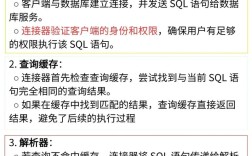

数据库挂马的核心在于攻击者获取数据库的写入权限,并通过SQL注入、文件上传漏洞、弱口令破解等方式向数据库中插入恶意代码,恶意代码通常存储在数据库的某个字段中,例如网页的标题、内容、用户评论等区域,当网站程序从数据库读取这些数据并渲染到页面上时,恶意代码会被前端浏览器解析执行,常见的恶意代码形式包括JavaScript脚本、iframe框架、HTML标签等,这些代码可能会重定向到钓鱼网站、下载木马程序,或利用浏览器漏洞进行进一步攻击。

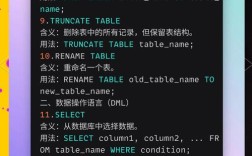

攻击者实现数据库挂马的常见途径主要有以下几种:一是通过SQL注入漏洞,攻击者在输入框中构造恶意的SQL语句,绕过验证机制向数据库写入恶意代码,在登录框中输入' UNION SELECT '<script>alert("xss")</script>' INTO users(username) --,如果网站未对输入进行过滤,这段代码就会被写入数据库的用户名字段,当该用户名被显示在页面上时,恶意脚本就会执行,二是利用文件上传漏洞,攻击者上传包含恶意代码的Webshell文件,并通过数据库存储文件路径或配置信息,从而控制服务器,三是通过弱口令或默认密码破解数据库账户,直接连接数据库并执行恶意操作,四是利用应用系统的逻辑漏洞,例如修改数据权限、篡改配置参数等,将恶意代码植入数据库。

为防范数据库挂马攻击,需要从多个层面采取防护措施,首先是加强输入验证与输出编码,对所有用户输入的数据进行严格的过滤和检查,防止SQL注入和XSS攻击,使用参数化查询代替SQL语句拼接,对特殊字符进行转义处理,其次是实施最小权限原则,为数据库账户分配必要的权限,避免使用高权限账户(如root、sa)连接应用,限制数据库用户的写入和修改权限,定期更换数据库密码,采用复杂密码策略,避免使用弱口令或默认密码,及时修复系统和应用漏洞,定期更新数据库软件和应用程序版本,修补已知的安全缺陷,部署Web应用防火墙(WAF)可以有效拦截恶意请求,包括SQL注入、XSS攻击等常见威胁,定期备份数据库,并确保备份数据的存储安全,以便在发生攻击时快速恢复数据。

以下是数据库挂马相关的常见问题解答:

问题1:如何判断数据库是否被挂马?

解答:判断数据库是否被挂马可以通过以下方法:1)定期检查数据库中的敏感字段,如网页内容、用户评论、商品描述等,是否有异常的HTML、JavaScript或iframe标签;2)使用安全工具对网站进行全面扫描,检测是否存在恶意代码或异常重定向;3)监控网站访问日志,分析是否有异常IP频繁访问特定页面,或用户浏览器是否频繁弹出可疑链接;4)观察网站是否出现非预期的弹窗、广告或页面跳转,这些通常是挂马的典型表现,如果发现异常,应立即隔离受影响系统,清除恶意代码,并排查入侵原因。

问题2:数据库挂马后如何清除恶意代码?

解答:清除数据库挂马恶意代码的步骤如下:1)立即断开网站与数据库的连接,防止恶意代码进一步扩散;2)使用安全工具对数据库进行全量扫描,定位所有包含恶意代码的记录;3)根据恶意代码的特征编写SQL查询语句,找出受影响的数据表和字段,例如SELECT * FROM articles WHERE content LIKE '%<script>%';4)通过UPDATE或DELETE语句清除或修改恶意代码,例如UPDATE articles SET content = REPLACE(content, '<script>恶意代码</script>', '');5)对网站文件进行全面检查,确保Webshell等后门文件被彻底清除;6)修复安全漏洞,如更换密码、修补SQL注入漏洞等,并加强日常安全监控,防止再次被挂马,完成后,建议对数据库进行备份,并逐步恢复网站服务,同时密切观察网站是否正常运行。