思科设备配置命令是网络管理员进行网络设备管理、优化和安全控制的核心工具,掌握这些命令对于搭建和维护稳定高效的网络环境至关重要,无论是路由器、交换机还是防火墙,思科设备的配置大多通过命令行界面(CLI)完成,其命令体系遵循特定的语法规则和逻辑结构,下面将从基础模式切换、设备基本信息配置、网络接口配置、路由协议配置、安全配置以及常用维护命令等方面进行详细说明。

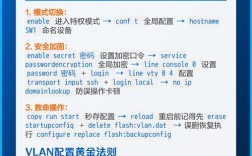

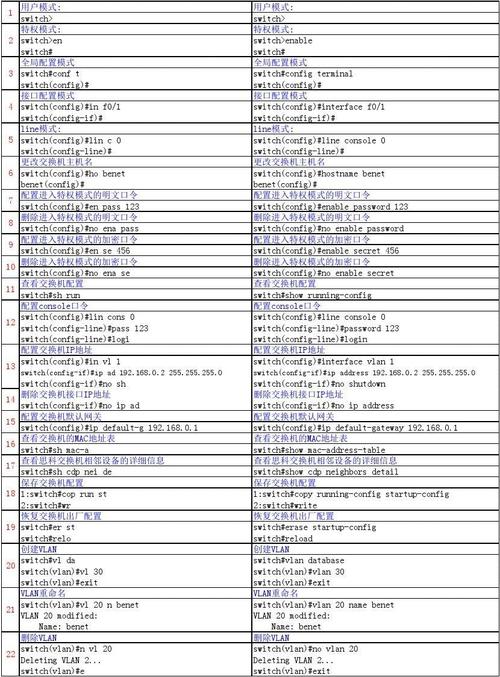

进入思科设备的CLI后,首先会遇到不同的命令执行模式,每种模式具有不同的权限和可执行命令范围,用户模式是初始登录后的模式,提示符通常为“Switch>”或“Router>”,在此模式下只能执行有限的命令,如查看基本运行状态,输入“enable”命令并进入正确的密码后,可进入特权模式,提示符变为“Switch#”或“Router#”,特权模式下可以查看设备的详细配置、保存配置、重启设备等,在特权模式下输入“configure terminal”命令,进入全局配置模式,提示符为“Switch(config)#”或“Router(config)#”,这是进行大部分设备配置的模式,如设置设备名称、密码、接口参数等,在全局配置模式下,进一步可以进入接口配置模式(通过“interface 接口类型 接口编号”,如“interface GigabitEthernet0/1”)、线路配置模式(通过“line console 0”或“line vty 0 15”用于管理Telnet/SSH访问)、路由协议配置模式(如“router ospf 1”)等,子模式下配置的命令仅影响特定部分,退出时需使用“exit”命令返回上一级模式,或“end”命令直接返回特权模式。

设备基本信息配置是网络管理的基础,首先需要为设备设置唯一的名称以便识别,在全局配置模式下使用“hostname 设备名称”命令,例如将交换机命名为“SW-Core”,为了保障设备安全,需配置登录密码,包括控制台密码(进入线路配置模式“line console 0”,执行“login”和“password 密码”)、特权模式密码(在全局配置模式下“enable secret 密码”,该密码以加密形式存储,比“enable password”更安全)以及VTY线路密码(用于远程登录,“line vty 0 15”后配置“login”和“password 密码”),还可配置管理IP地址,通常用于远程管理设备,对于交换机,需在管理VLAN接口下配置,interface Vlan1”,ip address 192.168.1.1 255.255.255.0”和“no shutdown”,确保接口启用。

网络接口配置是设备与网络通信的关键,物理接口配置需进入指定接口模式,如“interface GigabitEthernet0/1”,首先使用“no shutdown”命令启用接口(默认情况下接口处于关闭状态),然后根据网络类型配置IP地址和子网掩码(“ip address IP地址 子网掩码”),对于三层交换机或路由器,接口可配置IP地址作为网络层接口;对于二层交换机,物理接口通常工作在数据链路层,需划分到VLAN中,VLAN配置在全局配置模式下进行,使用“vlan VLAN编号”创建VLAN,如“vlan 10”,name Sales”为VLAN命名;将接口划入VLAN需进入接口模式,执行“switchport mode access”(设置为接入模式)和“switchport access vlan VLAN编号”,对于中继链路(连接其他交换机的接口),需配置“switchport mode trunk”和“switchport trunk allowed vlan add VLAN编号”,允许指定VLAN通过。

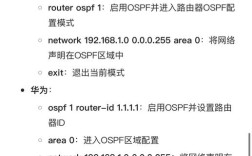

路由协议配置是实现网络互联互通的核心,静态路由配置简单直接,在全局配置模式下使用“ip route 目的网络地址 子网掩码 下一跳地址/出接口”,ip route 10.0.0.0 255.255.255.0 192.168.1.2”,表示访问10.0.0.0/24网段的数据包下一跳为192.168.1.2,动态路由协议中,OSPF(开放最短路径优先)是常用的内部网关协议(IGP),配置时进入全局配置模式“router ospf 进程号”,进程号仅在本地有效,然后使用“network 网络地址 反掩码 area 区域号”宣告参与OSPF的网络,network 192.168.1.0 0.0.0.255 area 0”,表示192.168.1.0/24网络属于区域0,RIP(路由信息协议)配置相对简单,在全局配置模式下“router rip”,network 网络地址”宣告直连网络,RIP版本可通过“version 2”指定为RIPv2,支持VLSM和不连续子网。

安全配置是保障网络稳定运行的重要环节,访问控制列表(ACL)用于过滤流量,标准ACL基于源IP地址过滤,在全局配置模式下“access-list ACL编号 permit/deny 源IP地址 反掩码”,access-list 1 permit 192.168.1.0 0.0.0.255”,允许192.168.1.0/24网段访问;扩展ACL可基于源/目的IP地址、端口等进行过滤,如“access-list 101 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80”,允许HTTP流量,配置ACL后需将其应用到接口的入方向或出方向,进入接口模式“ip access-group ACL编号 in/out”,还可配置端口安全(仅限交换机),在接口模式下“switchport port-security”启用端口安全,设置最大MAC地址数量“switchport port-security maximum 数量”,以及违规处理方式“switchport port-security violation shutdown”(关闭端口)/protect(丢弃违规数据)/restrict(发出警告)。

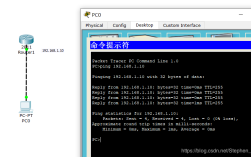

常用维护命令帮助管理员监控和排查网络问题,特权模式下“show running-config”查看当前运行配置,“show startup-config”查看启动配置(保存在NVRAM中),“show ip route”查看路由表,“show interface 接口编号”查看接口状态和流量统计,“show vlan brief”查看VLAN划分情况,“show mac address-table”查看MAC地址表,保存配置使用“copy running-config startup-config”,擦除启动配置使用“erase startup-config”,重启设备使用“reload”,对于网络连通性测试,可使用“ping 目标IP地址”发送ICMP请求,“traceroute 目标IP地址”跟踪数据包路径。

以下是思科设备配置中常用的命令速查表,方便快速查阅:

| 命令类别 | 常用命令示例 | 功能说明 |

|---|---|---|

| 模式切换 | enable, configure terminal, interface GigabitEthernet0/1, end | 从用户模式进入特权模式,进入全局配置模式,进入接口模式,返回特权模式 |

| 设备基本信息 | hostname SW-Core, enable secret cisco, ip address 192.168.1.1 255.255.255.0 | 设置设备名称,配置特权模式加密密码,配置接口IP地址 |

| VLAN与接口 | vlan 10, switchport access vlan 10, switchport mode trunk | 创建VLAN,将接口划入VLAN,设置接口为中继模式 |

| 路由配置 | ip route 10.0.0.0 255.255.255.0 192.168.1.2, router ospf 1, network 192.168.1.0 0.0.0.255 area 0 | 配置静态路由,进入OSPF配置模式,宣告OSPF网络 |

| 安全配置 | access-list 101 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80, ip access-group 101 in | 配置扩展ACL,将ACL应用到接口入方向 |

| 维护与排错 | show running-config, show ip route, ping 192.168.1.1, traceroute 8.8.8.8 | 查看当前配置,查看路由表,测试网络连通性,跟踪数据包路径 |

相关问答FAQs:

问题1:如何解决思科设备无法远程登录的问题?

解答:首先检查设备是否配置了VTY线路密码并在全局配置模式下执行“login”命令,其次确认管理接口(如Vlan1)已启用(“no shutdown”)且配置了正确的IP地址和子网掩码,然后检查网络连通性,使用“ping”命令测试管理IP地址是否可达,最后检查ACL是否阻止了远程登录流量,可通过“show ip access-lists”查看ACL规则,确保允许管理IP地址访问Telnet(23端口)或SSH(22端口)。

问题2:思科交换机端口无法通信,如何排查?

解答:首先检查端口状态,使用“show interface 接口编号”查看是否为“up up”状态(物理链路正常且已启用),若显示“down down”,检查网线连接和设备故障;若状态正常,检查端口VLAN配置,使用“show interface 接口编号 switchport”查看端口模式(access/trunk)和所属VLAN,确保通信双方端口在同一VLAN或VLAN间路由正常;最后检查MAC地址表,使用“show mac address-table interface 接口编号”查看端口是否学习到正确的MAC地址,若未学习到,可能是对端设备未发送数据或端口安全限制(如最大MAC地址数量超限)。