Cisco设备配置是网络管理员的核心技能之一,掌握清晰的配置命令不仅能提高工作效率,还能确保网络稳定运行,本文将详细介绍Cisco设备的基础配置、网络接口设置、路由协议配置、安全策略配置及常用维护命令,并通过表格形式对比关键命令的功能差异,最后以FAQs解答常见问题。

基础配置命令

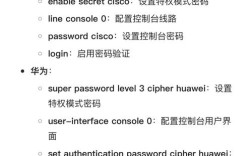

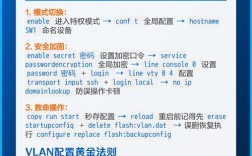

初次配置Cisco设备时,需进入全局配置模式进行基本设置,首先通过Console或Telnet登录设备,进入特权模式后使用configure terminal进入全局配置模式,设备名称配置通过hostname命令实现,例如hostname R1将设备命名为R1,管理IP地址配置需进入接口模式,如interface vlan 1后使用ip address 192.168.1.1 255.255.255.0设置IP地址,no shutdown激活接口,密码配置分为enable密码和line密码,enable secret cisco设置加密的特权模式密码,line console 0进入控制台线路模式后,password console设置登录密码,login启用密码验证。

网络接口配置

接口配置是网络通信的基础,对于物理接口,需指定接口编号并激活状态,例如interface GigabitEthernet0/0后no shutdown,二层交换机接口默认为二层模式,若需配置为三层接口,需使用no switchport命令,并配置IP地址,VLAN配置在全局模式下进行,vlan 10创建VLAN 10,name Sales命名VLAN,接口模式下switchport access vlan 10将接口划入VLAN,Trunk接口配置需使用switchport mode trunk,并允许特定VLAN通过,如switchport trunk allowed vlan 10,20。

路由协议配置

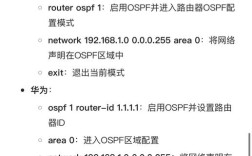

静态路由配置简单直接,ip route 192.168.2.0 255.255.255.0 10.0.0.2表示目标网段192.168.2.0/24通过下一跳10.0.0.2可达,动态路由协议中,OSPF配置需先启用进程router ospf 1,再宣告网段network 192.168.1.0 0.0.0.255 area 0,RIP配置相对简单,router rip后network 192.168.1.0宣告直连网段,EIGRP配置使用router eigrp 100,AS号必须一致,network 192.168.1.0宣告网段时需使用反掩码。

安全策略配置

访问控制列表(ACL)是网络安全的核心工具,标准ACL基于源IP地址过滤,access-list 1 permit 192.168.1.0 0.0.0.255允许该网段访问,access-list 1 deny any拒绝其他流量,扩展ACL可基于协议、端口等条件,access-list 101 tcp permit 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80允许HTTP访问,ACL应用需注意方向, inbound应用于入站流量,outbound应用于出站流量,NAT配置分为静态和动态,ip nat inside source static 192.168.1.10 203.0.113.10将内网静态映射,动态NAT需定义ACL和地址池,ip nat inside source list 1 pool POOL1 overload实现PAT转换。

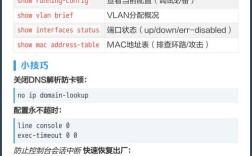

常用维护命令

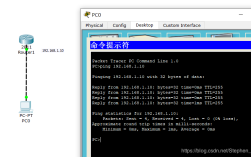

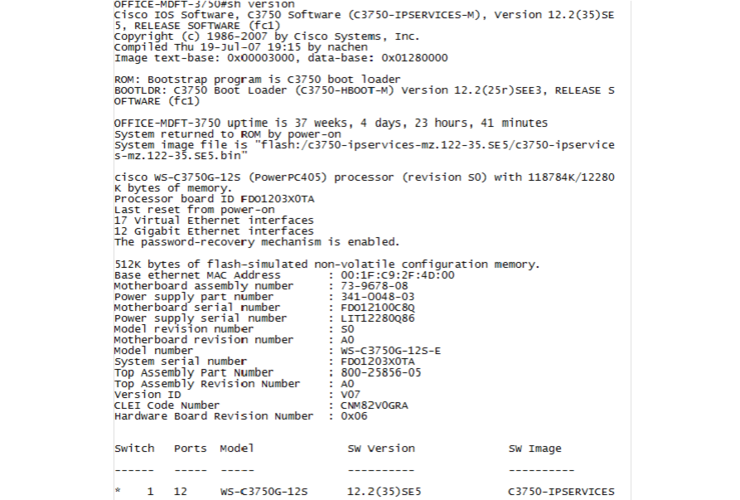

网络维护中,show系列命令用于查看设备状态。show running-config显示当前配置,show ip route查看路由表,show interface检查接口状态。ping和traceroute是基础测试命令,ping 192.168.1.1测试连通性,traceroute 8.8.8.8跟踪路径,配置备份使用copy running-config startup-config保存配置,copy startup-config tftp:备份到TFTP服务器,日志配置通过logging buffered 4096设置日志缓冲区大小,logging host 192.168.1.100将日志发送至指定服务器。

关键命令对比表

| 功能类别 | 命令示例 | 说明 |

|---|---|---|

| 设备命名 | hostname R1 | 设置设备名称 |

| 接口激活 | interface GigabitEthernet0/0 no shutdown |

激活物理接口 |

| VLAN创建 | vlan 10 name Sales |

创建并命名VLAN |

| 静态路由 | ip route 192.168.2.0 255.255.255.0 10.0.0.2 | 配置静态路由 |

| OSPF宣告 | router ospf 1 network 192.168.1.0 0.0.0.255 area 0 |

启用OSPF并宣告网段 |

| 标准ACL | access-list 1 permit 192.168.1.0 0.0.0.255 | 允许特定网段访问 |

| NAT动态映射 | ip nat inside source list 1 pool POOL1 overload | 使用ACL和地址池实现动态NAT/PAT |

| 配置保存 | copy running-config startup-config | 保存当前配置到启动配置 |

FAQs

Q1: 如何重置Cisco设备到出厂默认配置?

A1: 重置配置需在特权模式下执行erase startup-config删除启动配置,然后reload重启设备,重启时根据提示跳过初始配置对话即可恢复默认状态,注意:此操作将清除所有配置,需提前备份重要数据。

Q2: Cisco设备无法Telnet登录,可能的原因及解决方法?

A2: 常见原因包括:未配置管理IP地址、接口未激活(no shutdown)、未设置line密码或未启用login验证,解决步骤:检查show ip interface brief确认IP和接口状态,进入line模式确认password和login命令是否配置正确,若为VLAN接口需确保VLAN已创建且接口划入正确VLAN。