集团型企业建立网络是一个系统性工程,需结合业务战略、组织架构、安全需求及未来扩展性进行统筹规划,以下从网络架构设计、技术选型、安全体系、运维管理及实施路径五个维度展开详细说明。

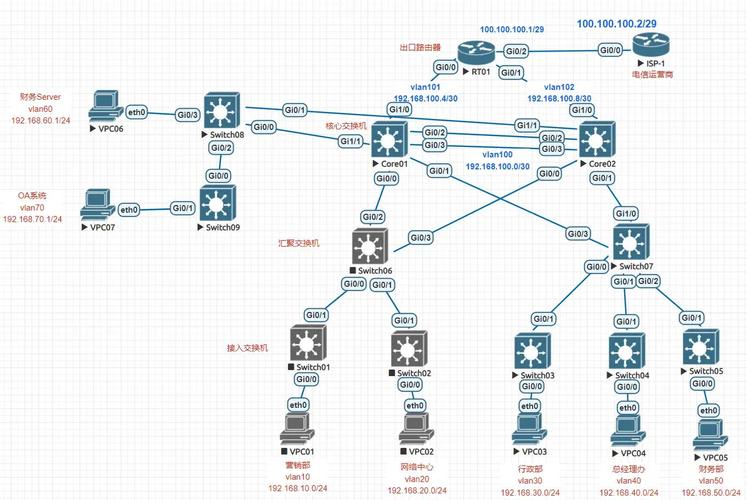

网络架构设计:分层解耦,支撑业务灵活扩展

集团型企业网络需采用“总部-区域-分支-边缘”分层架构,实现集中管控与分布式部署的平衡。

-

核心层(总部/数据中心)

作为网络枢纽,核心层需采用高可靠、大带宽设备,通过冗余链路(如双机热备、堆叠技术)保障业务连续性,建议部署Spine-Leaf(叶脊)架构,支持横向扩展,满足云计算、大数据等高并发场景需求,核心层需实现业务与流量分离,例如数据流量通过专线直连数据中心,语音/视频流量通过QoS策略保障优先级。 -

汇聚层(区域总部/大型分支)

汇聚层负责连接核心层与接入层,需支持多业务承载(如Wi-Fi、物联网、视频监控),可采用“集群+虚拟化”技术,实现跨区域资源调度,例如将多个分支的防火墙、负载均衡设备虚拟化为统一资源池,降低管理复杂度。 -

接入层(分支/门店/边缘)

接入层需适配轻量化、即插即用需求,例如采用SD-WAN(软件定义广域网)分支网关,支持4G/5G备份、智能选路(根据链路质量动态切换流量),保障偏远地区分支的稳定接入,对于生产环境,需支持PoE++供电,为IP摄像头、物联网终端等提供便捷接入。 (图片来源网络,侵删)

(图片来源网络,侵删) -

无线网络与物联网融合

集团型企业需统一有线无线网络架构,采用“AC+AP”瘦AP模式,实现AP集中配置、射频优化,物联网网络可单独部署LoRa、NB-IoT等低功耗广域网,或通过边缘网关与Wi-Fi/5G网络融合,满足智慧园区、工业互联网等场景需求。

技术选型:聚焦弹性与智能化,匹配业务场景

技术选型需兼顾当前需求与未来演进,避免过度投资或频繁改造。

-

广域网技术:SD-WAN为核心

传统MPLS专线成本高、扩展性差,SD-WAN通过互联网链路替代部分专线,降低成本30%-50%,建议采用“混合广域网”模式:核心业务(如ERP、财务系统)通过MPLS专线保障低延迟;非核心业务(如OA、视频会议)通过互联网+智能选路传输,SD-WAR需支持应用识别(如区分视频、文件传输流量),实现精细化流量调度。 -

局域网技术:云化与自动化

核心交换机选择支持VXLAN(虚拟可扩展局域网)的设备,实现跨数据中心的大二层网络,便于虚拟机迁移和容器部署,接入层交换机可选用支持Zero-Touch Provisioning(ZTP,零接触配置)的设备,新分支设备通电后自动从控制器获取配置,缩短部署时间至1小时内。 (图片来源网络,侵删)

(图片来源网络,侵删) -

网络安全技术:内生安全与零信任

部署下一代防火墙(NGFW)、入侵防御系统(IPS)、统一威胁管理(UTM)等设备,实现威胁检测与阻断,同时引入零信任架构,基于“永不信任,始终验证”原则,对所有访问请求进行身份认证(如多因素认证MFA)、设备健康检查(如终端准入控制EDR),并通过微隔离技术限制横向移动,降低内网安全风险。

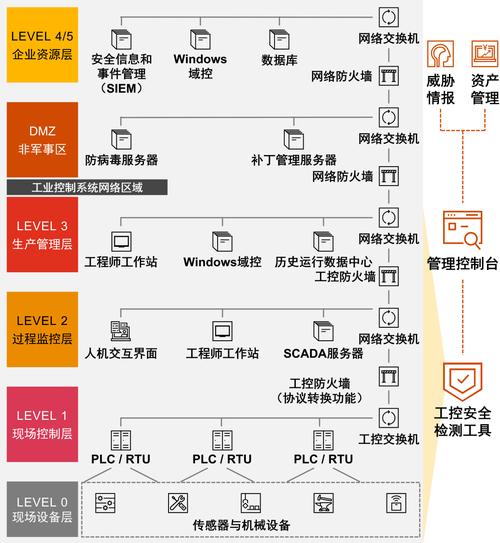

安全体系:构建“纵深防御+主动免疫”能力

集团型企业安全体系需覆盖“终端-网络-数据-应用”全链路,满足合规要求(如等保2.0、GDPR)与业务安全需求。

-

边界安全

总部与互联网边界部署下一代防火墙,支持IPS、应用控制、URL过滤等功能;分支与总部互联通过SD-WAR内置防火墙或防火墙即服务(FWaaS)实现安全策略统一下发。 -

内网安全

部署网络准入控制系统(NAC),对接企业AD域,实现“认证-授权-审计”闭环:未授权终端无法访问内网,违规终端自动隔离,通过流量分析系统(NTA)实时监测异常流量(如数据泄露、DDoS攻击),实现秒级响应。 -

数据安全

核心数据采用加密传输(如IPsec VPN、TLS 1.3)和存储(透明加密、文件加密),建立数据分类分级制度,对不同级别数据实施差异化权限管控,数据库审计系统记录所有数据操作行为,满足等保2.0审计要求。 -

安全运维

建设安全运营中心(SOC),整合防火墙、IPS、终端EDR等设备日志,通过SIEM(安全信息与事件管理)平台实现威胁关联分析,同时定期开展渗透测试、应急演练,提升主动防御能力。

运维管理:集中化与智能化,提升效率

集团型企业网络需打破“烟囱式”运维,实现统一管控与自动化运维。

-

集中管理平台

部署网络管理系统(NMS),支持多厂商设备管理(如华为、思科、H3C),实现拓扑可视化、性能监控(CPU、带宽、延迟)、故障告警(短信、邮件、钉钉),对于SD-WAR网络,通过控制器集中配置策略、监控链路质量,实现分支“零运维”。 -

自动化运维

采用Ansible、Python等工具实现配置自动化:批量下发设备配置、巡检脚本,减少人工操作失误,通过AI算法预测网络故障(如根据历史数据提前预警链路拥塞),将故障恢复时间从小时级缩短至分钟级。 -

标准化与流程化

制定《网络设备配置规范》《故障处理流程》等标准,明确IP地址规划(如采用VLAN隔离不同业务)、路由协议选择(OSPF为主协议,BGP用于跨域互联),建立变更管理流程,重大变更需测试验证,避免业务中断。

实施路径:分阶段推进,降低风险

-

调研规划(1-3个月)

梳理各分支业务需求(带宽、时延、SLA要求)、现有网络设备状况,制定技术方案与预算,优先保障核心业务(如生产系统、数据中心)的网络架构设计。 -

试点部署(3-6个月)

选择1-2个区域总部或典型分支试点SD-WAR、零信任架构,验证技术可行性(如链路切换成功率、安全策略有效性),优化方案后再全面推广。 -

全面建设(6-12个月)

分批次替换老旧设备,部署核心层交换机、防火墙、SD-WAR控制器等,同步完成网络割接与业务迁移。 -

持续优化

定期评估网络性能(如利用NetFlow分析流量模型),根据业务扩展调整带宽与安全策略,跟踪新技术(如5G、AI运维),逐步迭代升级网络架构。

相关问答FAQs

Q1:集团型企业如何平衡SD-WAR与传统MPLS专线的使用?

A:需基于业务SLA需求进行分类:核心生产系统(如工业控制、核心数据库)对时延、抖动要求极高,建议保留MPLS专线保障;非核心业务(如OA、培训系统)可通过SD-WAR的互联网链路传输,降低成本,通过SD-WAR的智能选路功能,实现MPLS与互联网链路的负载均衡与故障切换,提升整体可靠性。

Q2:多分支机构网络如何实现统一的安全策略管理?

A:可通过“云端控制器+本地设备”模式实现:部署SD-WAR控制器或防火墙管理中心,在云端统一制定安全策略(如访问控制列表、IPS规则),通过加密通道下发给各分支的防火墙/SD-WAR网关,结合终端准入控制系统,对接企业AD域,实现“用户-设备-网络”权限的动态联动,确保策略落地一致性。