思科防火墙作为网络安全架构的核心组件,其路由功能的配置与管理直接决定了网络流量的转发效率与安全性,在思科防火墙(如ASA系列)中,路由命令的配置需结合安全策略,确保数据包在正确路径上传输的同时,满足访问控制需求,以下从路由模式、静态路由、动态路由及路由策略等方面展开详细说明。

路由模式与基础命令

思科防火墙支持两种主要路由模式:路由模式(Route)和透明模式(Transparent),在路由模式下,防火墙作为三层设备,需配置IP地址并参与路由;透明模式下则类似二层交换机,通过MAC地址转发流量,无需配置IP,切换模式的命令为:

ciscoasa(config)# mode route # 切换至路由模式 ciscoasa(config)# mode transparent # 切换至透明模式

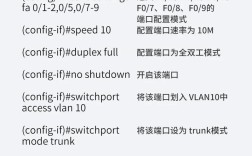

在路由模式下,需为接口配置IP地址,

ciscoasa(config)# interface GigabitEthernet0/0 ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0 ciscoasa(config-if)# nameif inside # 定义安全区域

静态路由配置

静态路由适用于小型网络或特定路径需求,通过手动指定目标网络与下一跳地址实现,基础命令如下:

ciscoasa(config)# route inside 10.0.0.0 255.255.255.0 192.168.1.2 1

inside为出接口,0.0.0/24为目标网络,168.1.2为下一跳IP,1为管理距离(默认为1,可调整),若需指定默认路由,则使用:

ciscoasa(config)# route outside 0.0.0.0 0.0.0.0 203.0.113.1

动态路由协议

对于复杂网络,动态路由协议(如OSPF、EIGRP、BGP)可自动学习路由表,以OSPF为例,配置步骤如下:

- 启用OSPF进程:

ciscoasa(config)# router ospf 1

- 宣告网络:

ciscoasa(config-router)# network 192.168.1.0 255.255.255.0 area 0 ciscoasa(config-router)# network 203.0.113.0 255.255.255.0 area 0

- 配置被动接口(避免发送不必要的OSPF报文):

ciscoasa(config-router)# passive-interface inside

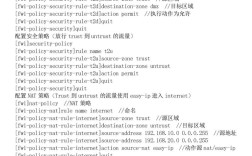

路由策略与控制

为增强安全性,可通过路由映射(Route Map)控制路由的发布与接收,仅允许特定网络通过OSPF发布:

ciscoasa(config)# route-map PERMIT_NETWORKS permit 10 ciscoasa(config-route-map)# match ip address ACL_PERMIT # 匹配ACL ciscoasa(config-route-map)# set metric 10 # 设置度量值 ciscoasa(config-router)# redistribute connected route-map PERMIT_NETWORKS

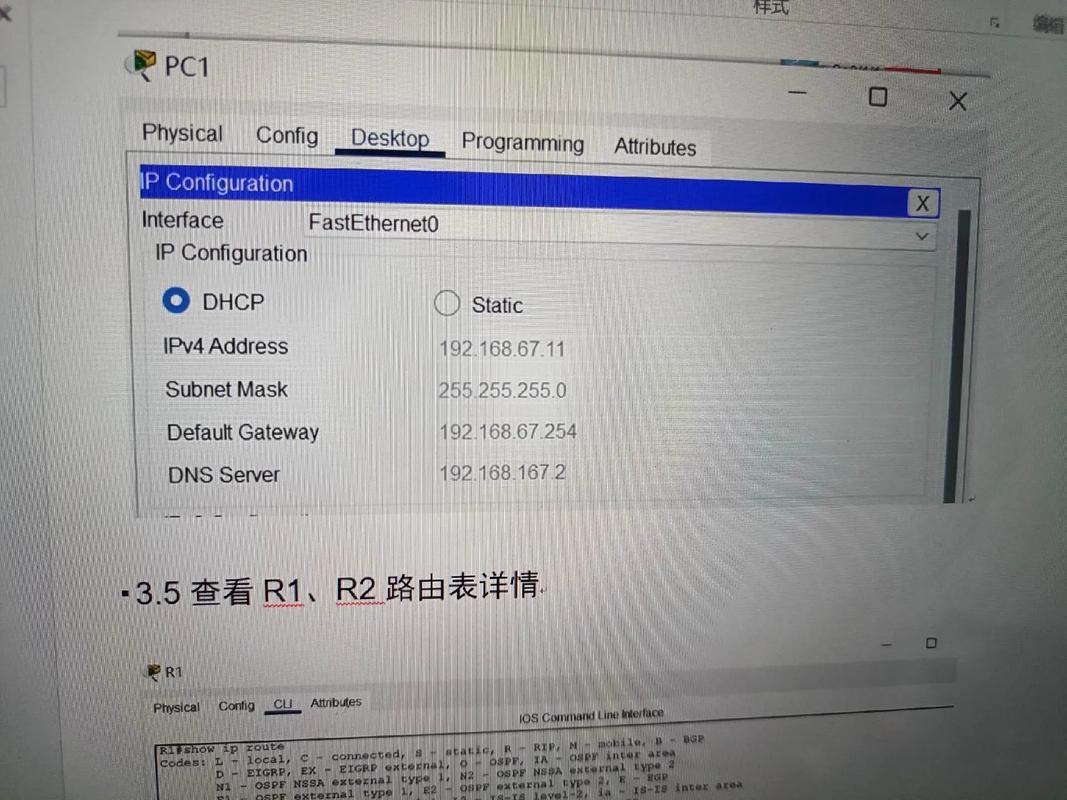

路由表查看与调试

配置完成后,可通过以下命令验证路由表:

ciscoasa# show route # 显示路由表 ciscoasa# show route ospf # 显示OSPF路由 ciscoasa# debug routing # 调试路由更新(慎用)

常见路由问题排查

- 路由不可达:检查接口状态、下一跳可达性及ACL是否拦截流量。

- 路由环路:通过设置最大跳数(如

max-metric router-lsa)或路由过滤避免。

相关问答FAQs

Q1: 思科防火墙静态路由中管理距离的作用是什么?

A1: 管理距离(AD)用于衡量路由来源的可信度,值越小越可信,当防火墙通过多个协议学习到同一目标网络的路由时,将优先选择AD值最小的路由,直连路由AD为0,静态路由默认为1,OSPF内部路由为110,通过调整AD(如route inside 10.0.0.0 255.255.255.0 192.168.1.2 2),可控制路由选择优先级。

Q2: 如何在思科防火墙上配置基于策略的路由(PBR)?

A2: PBR允许根据数据包的源/目的IP、端口等信息选择特定路径,配置步骤如下:

- 定义访问控制列表(ACL)匹配流量:

ciscoasa(config)# access-list PBR_TRAFFIC permit tcp any host 10.0.0.1 eq 80

- 创建路由映射并设置下一跳:

ciscoasa(config)# route-map PBR_POLICY permit 10 ciscoasa(config-route-map)# match address PBR_TRAFFIC ciscoasa(config-route-map)# set next-hop 192.168.1.3

- 应用至接口:

ciscoasa(config)# interface GigabitEthernet0/1 ciscoasa(config-if)# service-policy type routing PBR_POLICY input

注意:PBR需在路由模式下启用,且可能影响防火墙性能,建议谨慎使用。