山石防火墙命令行配置是网络管理员进行高级管理和精细化控制的重要方式,相比图形界面,命令行配置具有更高的灵活性和执行效率,尤其适用于复杂网络环境和自动化运维场景,以下从登录模式、基础配置、安全策略、网络地址转换(NAT)、高可用性配置及常用维护命令等方面详细介绍山石防火墙的命令行配置方法。

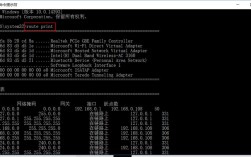

登录山石防火墙命令行界面通常通过Console口、SSH或Telnet方式,Console口登录是初始配置的常用方式,需使用专用Console线连接电脑串口,通过终端软件(如SecureCRT、PuTTY)设置波特率一般为9600、数据位8、停止位1、无校验,SSH登录更安全,需预先配置管理IP地址和SSH服务,命令为config进入系统视图,interface vlan-interface 1(假设管理VLAN为1),ip address 192.168.1.1 255.255.255.0配置管理IP,quit后ssh server enable开启SSH服务,并设置认证方式如local-user admin password cipher 123456 privilege level 15创建具有最高权限的管理员账户,Telnet方式因安全性较低,建议仅在内部网络信任环境中使用,配置命令与SSH类似,需开启telnet server enable。

基础配置包括系统名称、时区、登录权限等,进入系统视图后,system-name FW-Branch可设置防火墙名称,clock timezone GMT+08:00配置时区为东八区,user-interface vty 0 4进入虚拟终端视图,authentication-mode password设置密码认证,set authentication password cipher 654321配置登录密码,privilege level 15设置权限级别为15(最高级),接口配置是网络通信的基础,例如配置内网接口G1/0/1为DHCP客户端,命令为interface GigabitEthernet 1/0/1,ip address dhcp-alloc,description Internal-LAN设置接口描述,undo shutdown启用接口,若配置静态IP,则直接使用ip address 192.168.2.1 255.255.255.0。

安全策略是防火墙的核心功能,通过配置访问控制列表(ACL)和策略规则控制数据流,首先定义ACL,例如允许内网网段192.168.1.0/24访问外网,acl number 3000创建高级ACL,rule 5 permit ip source 192.168.1.0 0.0.0.255 destination any,quit后进入安全策略视图security-policy,name permit-lan-to-wan创建策略名称,rule 5匹配规则序号,source-zone trust源安全区域为信任区(需预先配置区域,如firewall zone trust添加接口G1/0/1),destination-zone untrust目标区域为非信任区,action permit动作为允许,source-ip-address 192.168.1.0 0.0.0.255匹配ACL 3000规则,对于需要拒绝的流量,可创建deny策略,并配置日志记录log enable,应用层防护如IPS、防病毒需在策略中开启,application-control enable启用应用控制,profile IPS-Profile引用IPS配置文件。

网络地址转换(NAT)配置分为源NAT(SNAT)和目的NAT(DNAT),SNAT用于内网用户访问外网时转换源IP,例如nat-policy进入NAT策略视图,name lan-to-wan,rule 10,source-zone trust,destination-zone untrust,source-ip-address 192.168.1.0 0.0.0.255,action source-nat pool ext-pool,quit后配置地址池nat address-group ext-pool,section 0 203.0.113.1 203.0.113.10,quit,DNAT用于将外网访问的公网IP映射到内网服务器,如nat-policy,rule 20,destination-zone untrust,destination-ip-address 203.0.113.1 0,action destination-nat server protocol tcp global 203.0.113.1 80 inside 192.168.2.100 80,将外网TCP 80端口映射到内网服务器192.168.2.100的80端口。

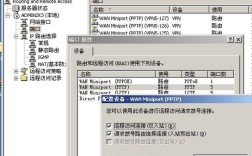

高可用性(HA)配置通过主备模式实现故障切换,需确保两台防火墙型号、软件版本一致,并通过专用HA口连接,主设备配置:ha group 1创建HA组,mode active-passive设置主备模式,priority 100设置优先级(备设备优先级更低,如50),heartbeat interface GigabitEthernet 1/0/24指定心跳接口,virtual-ip-address 192.168.100.1配置虚拟管理IP,quit后ha enable启用HA功能,备设备配置类似,仅需修改优先级和心跳接口IP(需在同一网段),当主设备故障时,备设备自动接管,保障网络连续性。

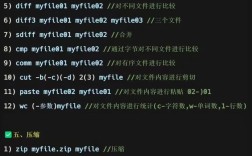

常用维护命令包括查看配置、保存配置、重启设备等。display current-configuration查看当前运行配置,display saved-configuration查看已保存配置,save保存配置到闪存,reboot重启防火墙(需确认y),ping 192.168.1.1测试网络连通性,tracert 8.8.8.8跟踪路由路径,display logbuffer查看系统日志,debugging enable开启调试功能(谨慎使用,可能影响性能)。

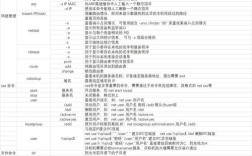

以下为部分常用配置命令速查表:

| 功能分类 | 命令示例 |

|---|---|

| 系统视图进入 | config |

| 接口IP配置 | interface vlan-interface 1ip address 192.168.1.1 255.255.255.0 |

| ACL创建 | acl number 3000rule 5 permit ip source 192.168.1.0 0.0.0.255 |

| 安全策略创建 | security-policyrule 5 permit source-zone trust destination-zone untrust |

| NAT地址池配置 | nat address-group ext-poolsection 0 203.0.113.1 203.0.113.10 |

| HA启用 | ha enable |

相关问答FAQs:

Q1: 如何在山石防火墙命令行中恢复出厂设置?

A1: 恢复出厂设置可通过以下步骤实现:首先登录命令行,进入系统视图,执行reset saved-configuration清除已保存配置,然后reboot重启设备,重启过程中按Ctrl+B进入BootROM菜单,选择恢复出厂设置选项(不同型号可能略有差异,部分型号可直接在命令行执行factoryreset命令),注意:恢复出厂设置将删除所有配置,请提前备份重要数据。

Q2: 山石防火墙命令行配置如何批量导入导出?

A2: 配置导出使用display saved-configuration命令,将输出结果保存为文本文件(如config.txt),通过TFTP/FTP上传至服务器或直接复制,配置导入需确保文件格式正确,使用tftp get 192.168.1.100 config.txt或ftp get config.txt下载配置文件,然后begin进入编辑模式,load config.txt加载配置文件,最后save保存生效,批量导入时需检查配置冲突,避免网络中断。