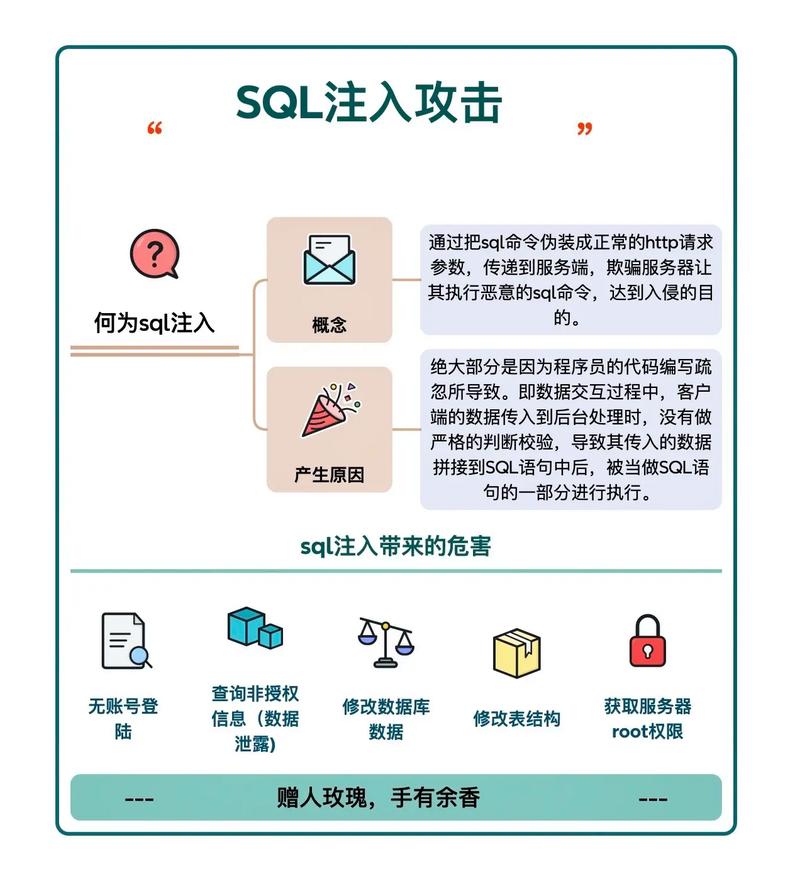

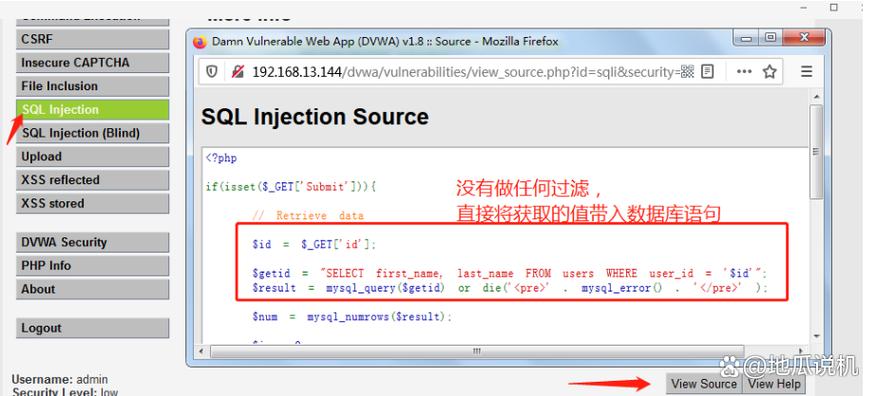

SQL注入是一种常见的网络安全漏洞,它允许攻击者通过在输入字段中插入恶意SQL代码,来操纵后台数据库的查询语句,从而未经授权地访问、修改或删除数据,这种攻击的危害极大,可能导致敏感信息泄露、数据被篡改甚至整个数据库被破坏,要理解SQL注入的原理,首先需要了解Web应用程序如何与数据库交互,应用程序会接收用户输入(如登录表单中的用户名和密码),然后将这些输入拼接到SQL查询语句中发送给数据库执行,如果应用程序没有对用户输入进行充分的验证和过滤,攻击者就可以精心构造输入,改变原有的SQL逻辑,达到恶意目的。

假设一个登录验证的SQL查询语句是这样的:SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码',如果应用程序直接将用户输入拼接到语句中,而没有进行任何处理,那么攻击者在用户名字段输入admin' --,密码字段任意填写,最终发送给数据库的语句就变成了SELECT * FROM users WHERE username = 'admin' -- ' AND password = '任意密码',在SQL中,是注释符,它会忽略其后的所有内容,这个语句实际上只检查了用户名是否为admin,而完全忽略了密码验证,攻击者就这样成功登录了。

SQL注入的类型多种多样,根据其影响和利用方式可分为多种,以下是常见类型及其示例的简要概述:

| 注入类型 | 描述 | 示例(假设查询为SELECT * FROM products WHERE id = 用户输入) |

|---|---|---|

| 联合查询注入 | 利用UNION操作符将恶意查询结果与合法查询结果合并返回 |

输入1 UNION SELECT username, password FROM users,尝试获取用户表数据 |

| 错误消息注入 | 利用数据库返回的错误信息获取数据库结构信息 | 输入1 AND 1=(SELECT COUNT(*) FROM information_schema.tables),通过错误信息判断表是否存在 |

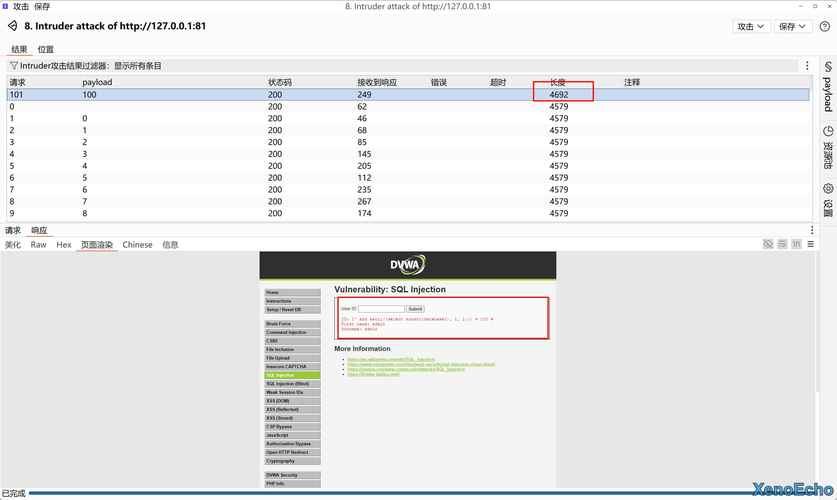

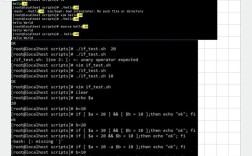

| 布尔盲注 | 通过页面返回的布尔值(真/假)差异推断数据库信息 | 输入1 AND (SELECT ASCII(SUBSTRING((SELECT database()),1,1))>97),逐字符猜解数据库名 |

| 时间盲注 | 通过页面响应时间差异推断数据库信息 | 输入1 AND SLEEP(5),如果页面延迟5秒返回,则条件为真 |

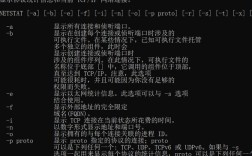

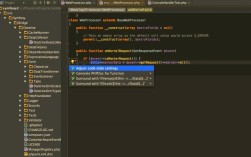

要有效防范SQL注入,核心原则是永远不要直接拼接用户输入到SQL语句中,最推荐的方法是使用参数化查询(也称为预处理语句),参数化查询将SQL语句和数据分开处理,用户输入被作为参数传递给数据库引擎,数据库引擎会将其视为纯数据而非可执行的代码,从而从根本上杜绝了SQL注入的可能性,以Python的sqlite3模块为例,参数化查询的写法是:cursor.execute("SELECT * FROM users WHERE username = ? AND password = ?", (username_input, password_input)),对用户输入进行严格的输入验证(只允许预期的字符类型和长度)和输出编码(在显示用户输入时进行HTML编码等)也是重要的辅助防御手段,遵循最小权限原则,为数据库用户分配仅够完成其任务所需的最小权限,例如避免使用root或sa等超级管理员账户连接应用程序数据库,即使发生注入,攻击者能造成的破坏也会被限制在较小范围内。

相关问答FAQs

问题1:所有SQL注入都能通过参数化查询完全防止吗? 解答:是的,正确使用参数化查询(预处理语句)是防止SQL注入最有效的方法,能够从根本上杜绝绝大多数SQL注入攻击,因为参数化查询严格区分SQL代码和数据,用户输入的数据不会被数据库解释为SQL语法的一部分,但需要注意的是,必须确保所有用户输入都通过参数化方式传递,而不是在某些地方使用参数化,而在其他地方又进行字符串拼接,对于存储过程,如果动态拼接了输入参数,仍然存在SQL注入风险,因此对存储过程中的输入也需谨慎处理。

问题2:如果已经发生了SQL注入,应该如何应对和修复? 解答:如果怀疑或确认发生SQL注入,应立即采取以下措施:隔离受影响的系统,断开其与网络的连接,防止攻击者进一步渗透或数据泄露,分析攻击日志,确定注入点、攻击者执行的操作以及可能窃取或篡改的数据范围,从备份中恢复被破坏的数据,如果没有干净备份,可能需要手动修复,彻底修复漏洞,主要是对所有用户输入点实施参数化查询或严格的输入验证,并对应用程序进行全面的安全审计,查找其他潜在的注入点,更改所有可能已泄露的账户密码,特别是数据库管理员账户和应用程序的管理员账户,并加强监控,及时发现后续的异常活动,事后应进行复盘,总结经验教训,完善安全开发流程,避免类似事件再次发生。