网站搭建登录功能是用户身份验证的核心环节,直接关系到系统的安全性与用户体验,完整的登录流程需兼顾技术实现与用户需求,从前端交互到后端验证,再到安全防护,需系统性设计,以下从关键步骤、技术选型及安全措施等方面展开详细说明。

登录功能的核心流程设计

登录功能的核心是验证用户身份,确保合法用户能够安全访问系统,流程通常分为前端交互、后端验证、会话管理三个阶段。

前端交互设计

前端是用户直接接触的界面,需兼顾简洁性与友好性,登录页面需包含用户名/邮箱/手机号输入框、密码输入框、登录按钮,以及“忘记密码”“注册账号”等辅助功能,为提升用户体验,可增加以下细节:

- 输入校验:实时校验格式(如手机号长度、密码复杂度),减少无效提交;

- 错误提示:针对“密码错误”“账号不存在”等场景,给出明确反馈(避免模糊提示如“用户名或密码错误”,以防信息泄露);

- 记住登录状态:通过复选框允许用户选择“记住我”,通过Cookie或本地存储延长会话有效期;

- 第三方登录:集成微信、QQ等第三方登录,降低注册门槛。

后端验证逻辑

后端是登录功能的核心,需处理数据校验、密码比对、权限分配等任务,主要步骤如下:

- 接收请求:通过POST接口接收前端提交的用户标识(如用户名)和密码;

- 数据校验:检查用户标识是否合法(如是否为空、格式是否正确);

- 查询用户:从数据库中查询用户信息(如MySQL、MongoDB等),若用户不存在则直接返回错误;

- 密码比对:将用户输入的密码与数据库中存储的密码进行比对。注意:数据库中的密码需加密存储(如使用BCrypt、Argon2等哈希算法),避免明文泄露;

- 生成凭证:验证通过后,生成会话凭证(如JWT Token或Session ID),返回给前端,用于后续请求的身份验证。

会话管理

登录成功后,需通过会话机制保持用户状态,常见方案有两种:

- Session + Cookie:服务器生成Session ID并存入数据库,前端通过Cookie携带ID,服务器每次请求通过ID匹配用户信息;

- JWT(JSON Web Token):服务器生成包含用户信息的加密Token,前端存储Token(如LocalStorage或Cookie),每次请求在Header中携带Token,服务器解析后验证有效性,JWT无状态、适合分布式系统,但需注意Token过期时间设置(如2小时)。

技术选型与实现要点

前端技术栈

- 基础框架:React/Vue/Angular,通过组件化构建登录界面;

- UI库:Ant Design、Element UI等,快速实现表单样式与交互;

- 请求库:Axios/Fetch,处理HTTP请求,支持拦截器统一处理错误或添加Token。

后端技术栈

- 开发语言:Java(Spring Boot)、Python(Django/Flask)、Node.js(Express)等;

- 数据库:关系型数据库(MySQL、PostgreSQL)存储用户信息,非关系型数据库(Redis)缓存Session或Token;

- 安全组件:Spring Security、Passport.js等,简化身份验证逻辑,集成密码加密、权限控制等功能。

数据库设计

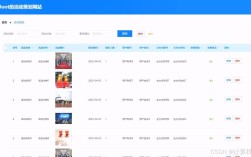

用户表(users)至少包含以下字段:

| 字段名 | 类型 | 说明 |

|---|---|---|

| id | INT/UUID | 用户唯一标识 |

| username | VARCHAR(50) | 用户名(唯一) |

| password | VARCHAR(255) | 加密后的密码 |

| VARCHAR(100) | 邮箱(可选,唯一) | |

| phone | VARCHAR(20) | 手机号(可选,唯一) |

| created_at | DATETIME | 注册时间 |

| last_login | DATETIME | 最后登录时间 |

安全防护措施

登录功能是攻击者的主要目标,需重点防范以下风险:

- 密码安全:强制使用强密码(包含大小写字母、数字、特殊符号),避免明文存储,采用加盐哈希(如BCrypt)加密;

- 防暴力破解:限制登录失败次数(如5次失败后锁定账号15分钟),使用验证码(图形/短信/滑动)区分人机操作;

- HTTPS传输:全站启用HTTPS,加密数据传输,防止中间人攻击;

- XSS与CSRF防护:前端对输入内容进行转义,后端设置CSRF Token,避免跨站请求伪造;

- 敏感操作二次验证:如修改密码、异地登录时,要求短信验证码或邮箱验证。

相关问答FAQs

Q1:忘记密码功能如何实现?

A:忘记密码需通过“身份验证-重置密码”两步流程,用户输入注册邮箱/手机号,系统发送包含验证码的链接或短信;用户输入验证码后,设置新密码(需加密存储),为安全起见,验证码有效期通常为5-15分钟,且同一账号1天内发送次数不超过3次。

Q2:如何防止暴力破解登录?

A:可通过多层防护措施:① 限制单个IP的登录失败次数(如10次/分钟),超限后临时锁定;② 登录失败时增加图形验证码或短信验证码;③ 使用Redis记录失败次数,分布式环境下共享状态;④ 对高频登录请求进行流量监控,异常IP加入黑名单。