修改远程服务器端口是提升服务器安全性和管理灵活性的重要操作,尤其当默认端口(如SSH的22端口)频繁遭受暴力破解时,更改端口能有效降低安全风险,以下是详细的操作步骤、注意事项及不同环境下的实现方法,帮助您顺利完成端口修改。

修改前的准备工作

在操作前,需完成以下准备工作,避免因操作失误导致服务器失联:

- 确保拥有管理员权限:通常需要root(Linux)或Administrator(Windows)权限修改系统配置。

- 记录当前端口配置:备份当前防火墙、SSH服务或云安全组的配置,以便出错时快速恢复。

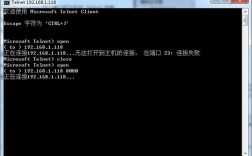

- 测试连通性:修改前通过当前端口(如22)确保能正常连接服务器,避免修改后无法访问。

- 通知相关用户:若团队共享服务器,提前告知端口变更时间,避免影响他人工作。

Linux系统下修改远程端口(以SSH服务为例)

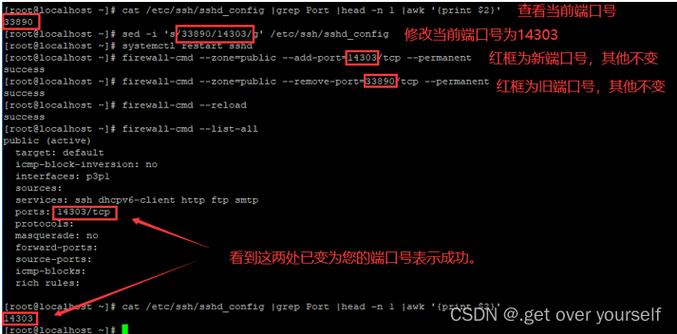

Linux系统修改SSH端口需同时修改SSH配置文件和防火墙规则,以下是详细步骤:

修改SSH配置文件

SSH服务的端口配置文件为/etc/ssh/sshd_config,使用编辑器(如vi或nano)打开文件:

sudo vi /etc/ssh/sshd_config

找到以下行(可能被注释,需取消注释):

#Port 22将其修改为目标端口(如2222,建议使用1024以上的高端口,避免与系统端口冲突):

Port 2222注意:

- 若需同时开放多个端口,可添加多行

Port指令(如Port 22和Port 2222),但生产环境建议仅保留一个端口。 - 确保端口未被其他服务占用,可通过

netstat -tuln | grep :2222检查。

保存文件后,重启SSH服务使配置生效:

sudo systemctl restart sshd

配置防火墙规则

Linux防火墙(如iptables或firewalld)需放行新端口,以firewalld为例:

# 添加新端口到永久规则 sudo firewall-cmd --permanent --add-port=2222/tcp # 重新加载防火墙 sudo firewall-cmd --reload

若使用iptables,需执行:

sudo iptables -A INPUT -p tcp --dport 2222 -j ACCEPT sudo service iptables save

验证连接

使用新端口测试SSH连接:

ssh username@服务器IP -p 2222

若成功登录,说明修改完成;若失败,检查防火墙规则和SSH服务状态。

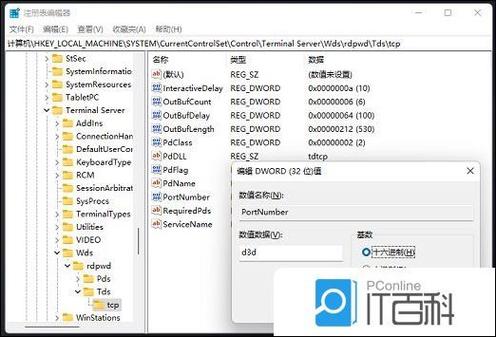

Windows系统下修改远程端口(以RDP服务为例)

Windows系统修改远程桌面(RDP)端口需修改注册表和防火墙设置,步骤如下:

修改注册表

通过regedit打开注册表编辑器,路径为:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp在右侧找到PortNumber项,双击修改其值为十进制格式的目标端口(如3390,默认为3389)。

注意:修改后需重启服务器或重启Remote Desktop Services服务才能生效。

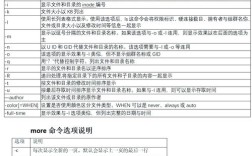

配置Windows防火墙

- 打开“高级安全Windows Defender防火墙”,进入“入站规则”。

- 找到“远程桌面(TCP-In)”规则,双击打开。

- 在“协议和端口”选项卡中,将“本地端口”从“3389”修改为新端口(如3390)。

- 保存规则并关闭防火墙管理器。

验证连接

使用远程桌面工具,连接时指定新端口:

服务器IP:3390若无法连接,检查防火墙规则和RDP服务状态(确保“Remote Desktop Services”服务已启动)。

云服务器额外注意事项

若使用阿里云、腾讯云等云服务器,除修改系统配置外,还需调整云平台的安全组规则:

- 登录云平台管理控制台,进入“安全组”配置。

- 添加入站规则,端口为新端口(如2222),授权对象为您的IP地址(避免全网开放)。

- 删除或禁用旧的端口规则(如22端口),确保安全策略生效。

常见问题与解决方案

修改端口后无法连接服务器,如何恢复?

原因:可能是防火墙规则未更新、SSH/RDP服务配置错误或端口冲突。

解决方法:

- 物理或控制台访问:若为云服务器,通过VNC或控制台登录,检查服务状态(如

systemctl status sshd)。 - 恢复配置:将SSH/RDP配置文件改回原端口,重启服务并更新防火墙规则。

- 检查端口占用:使用

netstat -tuln确认新端口未被其他服务占用。

修改端口后,如何避免暴力破解?

建议措施:

- 结合密钥认证:禁用密码登录,仅使用SSH密钥对认证,提升安全性。

- 修改默认协议端口:除更改端口外,可修改SSH服务的监听地址(如

ListenAddress 127.0.0.1限制本地访问)。 - 使用 fail2ban 工具:通过日志监控自动封禁可疑IP,减少暴力破解风险。

相关问答FAQs

Q1: 修改SSH端口后,如何确保新端口在服务器重启后自动生效?

A1: 在Linux系统中,修改/etc/ssh/sshd_config文件后,SSH服务会自动读取配置文件,若未生效,可检查sshd服务是否设置为开机自启(systemctl enable sshd),对于云服务器,确保安全组规则也同步配置为永久生效。

Q2: 是否可以修改为小于1024的端口(如80端口)?

A2: 可以,但需要管理员权限,在Linux中,小于1024的端口为特权端口,仅root用户可绑定,修改SSH配置时,需以root身份运行SSH服务(或配置CapabilityBindAddresses选项),否则端口监听会失败,建议非必要不使用特权端口,避免与其他服务冲突。

通过以上步骤,您可以安全、高效地完成远程服务器端口的修改操作,同时结合安全策略进一步提升服务器防护能力。