php后台搭建教程需要从环境准备到功能实现逐步展开,以下是详细步骤和说明:

首先进行环境搭建,推荐使用集成开发环境简化配置过程,对于Windows用户,可下载XAMPP或phpStudy,它们集成了Apache、MySQL、PHP等必要组件;Mac用户可选择MAMP;Linux用户则可通过apt或yum命令安装LAMP(Linux+Apache+MySQL+PHP)环境,安装完成后,需验证环境是否正常:在Apache的web根目录(通常是htdocs或www)创建info.php文件,内容为<?php phpinfo(); ?>,访问该文件若显示PHP配置信息则说明环境成功,接下来配置MySQL数据库,通过phpMyAdmin创建数据库(例如命名为admin_db),并设置字符集为utf8mb4。

然后开始项目初始化,在web根目录下创建项目文件夹(如php_admin),使用Composer依赖管理工具安装必要库,执行composer require illuminate/database vlucas/phpmailer,前者用于数据库操作,后者用于邮件功能,创建项目基础文件结构,包括config(配置目录)、src(源码目录)、public(公共访问目录)和templates(模板目录),在config目录下创建database.php文件,配置数据库连接信息:

return [

'driver' => 'mysql',

'host' => 'localhost',

'database' => 'admin_db',

'username' => 'root',

'password' => '',

'charset' => 'utf8mb4',

'collation' => 'utf8mb4_unicode_ci'

];

数据库设计是后台核心,需要设计用户表、权限表等基础表结构,使用phpMyAdmin执行以下SQL创建用户表:

CREATE TABLE users (

id INT AUTO_INCREMENT PRIMARY KEY,

username VARCHAR(50) UNIQUE NOT NULL,

password VARCHAR(255) NOT NULL,

email VARCHAR(100) UNIQUE NOT NULL,

role ENUM('admin', 'editor', 'user') DEFAULT 'user',

created_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

为密码安全存储,需创建PasswordHasher类处理密码加密:

use PHPassLib\Hash\BCrypt;

class PasswordHasher {

public static function hash($password) {

return BCrypt::hash($password);

}

public static function verify($password, $hash) {

return BCrypt::verify($password, $hash);

}

}

用户认证功能实现包括登录、注册和会话管理,创建AuthController类处理认证逻辑:

class AuthController {

public function login($username, $password) {

$db = Database::getInstance();

$user = $db->table('users')->where('username', $username)->first();

if ($user && PasswordHasher::verify($password, $user->password)) {

$_SESSION['user_id'] = $user->id;

return true;

}

return false;

}

public function register($username, $password, $email) {

$hashedPassword = PasswordHasher::hash($password);

$db = Database::getInstance();

return $db->table('users')->insert([

'username' => $username,

'password' => $hashedPassword,

'email' => $email

]);

}

}

在public目录下创建登录页面login.php,包含表单和验证逻辑:

<?php

session_start();

require_once '../src/AuthController.php';

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

$auth = new AuthController();

if ($auth->login($_POST['username'], $_POST['password'])) {

header('Location: dashboard.php');

exit;

} else {

$error = '用户名或密码错误';

}

}

?>

<form method="post">

<input type="text" name="username" placeholder="用户名" required>

<input type="password" name="password" placeholder="密码" required>

<button type="submit">登录</button>

<?php if (isset($error)) echo "<p>$error</p>"; ?>

</form>

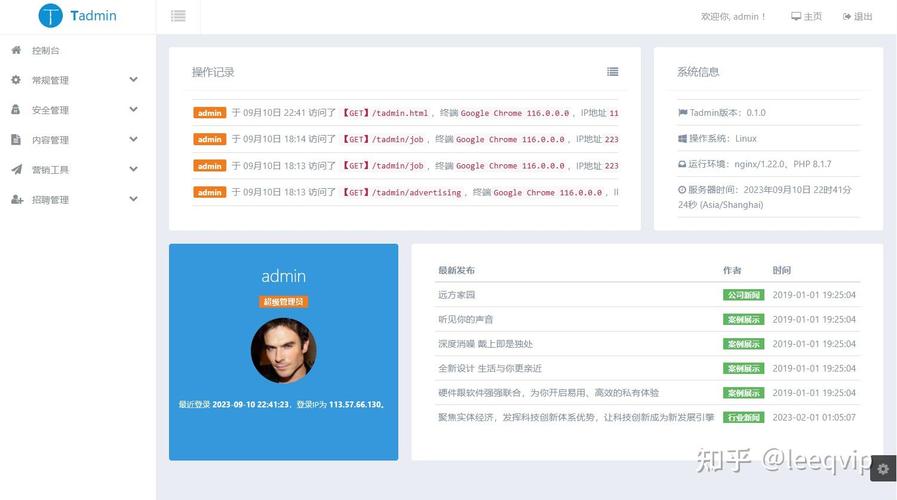

后台管理功能实现需要创建权限中间件,在src目录下创建AuthMiddleware.php:

class AuthMiddleware {

public static function check() {

if (!isset($_SESSION['user_id'])) {

header('Location: login.php');

exit;

}

}

}

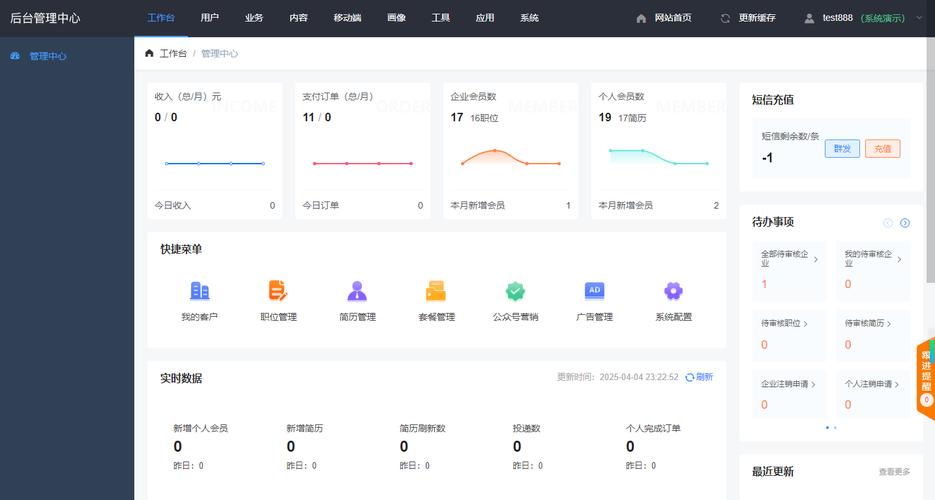

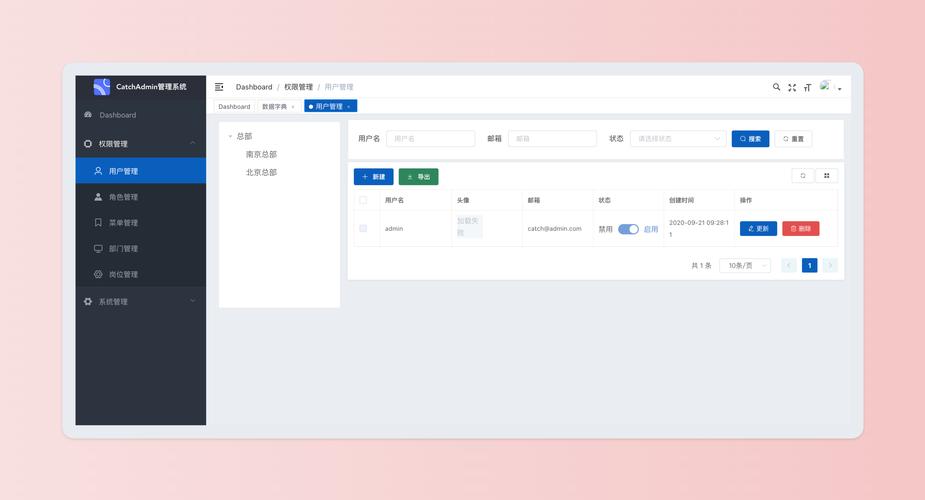

在dashboard.php文件开头添加AuthMiddleware::check();确保只有登录用户可访问,创建用户管理页面user_management.php,实现列表展示、添加、编辑和删除功能:

<?php

AuthMiddleware::check();

require_once '../src/AuthController.php';

$db = Database::getInstance();

$users = $db->table('users')->get();

?>

<table>

<tr>

<th>ID</th>

<th>用户名</th>

<th>邮箱</th>

<th>角色</th>

<th>操作</th>

</tr>

<?php foreach ($users as $user): ?>

<tr>

<td><?= $user->id ?></td>

<td><?= $user->username ?></td>

<td><?= $user->email ?></td>

<td><?= $user->role ?></td>

<td>

<a href="edit_user.php?id=<?= $user->id ?>">编辑</a>

<a href="delete_user.php?id=<?= $user->id ?>" onclick="return confirm('确定删除?')">删除</a>

</td>

</tr>

<?php endforeach; ?>

</table>

安全加固是后台开发的重要环节,需注意以下几点:1. 所有用户输入必须经过过滤和验证,使用filter_var()函数处理邮箱、URL等数据;2. 防止SQL注入,使用参数化查询而非字符串拼接;3. 设置CSRF令牌,在表单中添加隐藏字段<input type="hidden" name="csrf_token" value="<?= $_SESSION['csrf_token'] ?>">;4. 配置HTTPS,确保数据传输加密;5. 定期更新依赖库,使用composer update检查安全漏洞。

部署上线前需进行优化:1. 配置Apache的mod_rewrite实现URL重写,隐藏PHP后缀;2. 启用Gzip压缩减少传输数据量;3. 对静态资源(CSS、JS、图片)使用CDN加速;4. 优化数据库查询,添加必要的索引;5. 设置错误日志,记录异常信息便于排查问题。

相关问答FAQs:

-

问:忘记管理员密码如何重置? 答:可通过phpMyAdmin直接修改users表中对应用户的密码字段,使用PasswordHasher类生成新的哈希值,例如执行SQL:

UPDATE users SET password = '$2y$10$hash_value_here' WHERE username = 'admin',其中hash_value_here需通过调用PasswordHasher::hash('新密码')生成,重置后立即登录并修改密码。 -

问:如何防止后台被暴力破解? 答:可采取多种防护措施:1. 实现登录失败次数限制,连续失败5次后锁定账户15分钟;2. 使用验证码功能,在登录页面添加图形或短信验证码;3. 限制登录IP地址,在AuthController中检查请求IP是否在白名单;4. 定期更换管理员用户名,避免使用默认的admin;5. 使用Fail2ban等工具监控登录日志,对异常IP进行封禁。