要判断网站是否被黑,需要从多个维度进行系统性检查,包括网站行为异常、文件篡改、数据库异常、安全日志分析、搜索引擎警告以及第三方工具检测等,以下从具体操作步骤、异常表现、检测工具及应对措施等方面展开详细说明,帮助全面排查网站安全风险。

观察网站行为异常

网站被黑后最直观的表现是前端或后端出现异常行为,用户或管理员可优先通过以下现象初步判断:

- 被篡改:访问网站时发现页面被添加恶意代码、篡改的文字或图片,例如被插入博彩链接、政治宣传内容等,甚至出现完全陌生的页面,这通常说明攻击者已控制服务器文件或数据库。

- 功能异常:网站登录失败、表单提交无响应、页面加载缓慢或频繁跳转至其他网站,可能是攻击者植入恶意脚本导致功能瘫痪,或通过篡改配置文件干扰正常服务。

- 搜索引擎警告:在百度、谷歌等搜索引擎中输入网站域名,若显示“该网站可能存在安全风险”“已存在恶意软件”等提示,说明搜索引擎检测到网站被挂马或包含恶意内容,用户访问时会看到浏览器警告页面。

- 流量异常:通过第三方流量分析工具(如百度统计、Google Analytics)发现来源不明的流量激增,或出现大量来自异常地区的访问,可能是攻击者利用网站进行DDoS攻击、刷流量或传播恶意链接。

检查网站文件与目录

攻击者常通过篡改网站核心文件、添加恶意脚本或创建后门程序实施长期控制,需重点检查以下内容:

- 核心文件完整性:对比网站原始文件与当前文件,可通过以下方式操作:

- 备份对比法:若网站有完整备份,使用文件对比工具(如WinMerge、Beyond Compare)逐个比对核心文件(如index.php、wp-config.php等),检查是否有异常修改或新增代码。

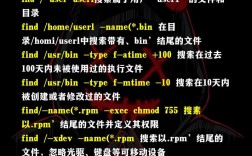

- 哈希值校验:通过工具(如Linux的

md5sum、Windows的certutil)生成关键文件的哈希值,与官方源码的哈希值对比,若不一致则说明文件被篡改。

- 隐藏文件与目录:攻击者可能创建以开头的隐藏文件或可疑目录(如如

shell.php、config.php.bak),可通过SSH或FTP工具查看所有文件(包括隐藏文件),重点关注网站根目录、临时目录(如/tmp)及上传目录。 - 上传目录安全:检查上传目录(如

uploads/、images/)中是否存在非正常文件类型的脚本(如.php、.jsp文件),即使伪装为图片(如image.jpg.php),也可能被用作Webshell后门。

分析数据库异常

数据库是网站核心数据存储地,攻击者常通过注入、篡改数据或植入恶意脚本实施攻击:

- 检查:登录数据库管理工具(如phpMyAdmin、Navicat),检查用户表、文章表等核心数据是否有异常记录,例如用户名被篡改为管理员、文章内容被插入恶意链接、新增未知管理员账户等。

- 数据库日志分析:查看数据库操作日志(如MySQL的

general_log),若发现大量异常查询(如SELECT、UNION SELECT等注入语句)或非管理员时间段的修改操作,可能存在SQL注入攻击。 - 存储过程与函数:检查数据库中是否有新增的存储过程或函数,尤其是包含

exec、eval等危险命令的代码,这些可能是攻击者留下的后门。

审查服务器日志

服务器日志记录了所有访问和操作行为,是发现攻击痕迹的关键依据:

- Web服务器日志:通过Nginx或Apache的访问日志(如

/var/log/nginx/access.log)和错误日志(如/var/log/nginx/error.log),重点关注:- 异常IP:短时间内高频访问的IP,可能是扫描器或攻击者;

- 异常路径:频繁访问

wp-admin/、phpmyadmin/等敏感目录,或尝试提交union、select等注入语句的请求; - 错误代码:返回

500、403等错误码的请求,可能对应文件篡改或权限异常。

- 系统日志:通过Linux的

/var/log/auth.log(登录日志)或/var/log/secure(安全日志),检查是否有异常登录记录,如非管理员时间段的SSH登录、失败次数过多的登录尝试等。 - 日志分析工具:使用

grep、awk等命令过滤日志中的关键字(如union、eval、base64_decode),或借助ELK(Elasticsearch、Logstash、Kibana)等工具进行可视化分析,快速定位异常行为。

使用安全工具扫描

借助专业安全工具可高效检测网站漏洞与后门:

- 漏洞扫描工具:使用Nmap、OpenVAS等工具扫描服务器端口和服务,发现未修复的漏洞(如过时的CMS版本、未关闭的危险端口);使用Acunetix、AWVS等Web漏洞扫描器检测SQL注入、XSS、命令执行等高危漏洞。

- 后门查杀工具:使用Linux的

chkrootkit、rkhunter检查rootkit(隐藏的恶意程序),或使用专门的后门扫描工具(如ClamAV、Malwarebytes)扫描网站文件,识别恶意代码。 - Web应用防火墙(WAF)日志:若网站部署了WAF(如Cloudflare、ModSecurity),查看拦截日志,分析被拦截的攻击类型(如SQL注入、文件包含),判断攻击是否成功。

搜索引擎与第三方平台检测

- Google Search Console:登录Google Search Console,若网站被标记为“恶意软件”,会在“安全问题”中显示具体原因(如被挂马、重定向至恶意网站),并提供修复指南。

- 百度站长平台:类似Google Search Console,百度站长平台的“安全检测”模块会提示网站是否存在安全风险,并提供详细的异常页面和修复建议。

- 在线安全检测网站:通过VirusTotal、Sucuri SiteCheck等在线工具提交网站域名,利用多引擎扫描检测恶意软件、可疑链接及黑名单状态。

应对措施

若确认网站被黑,需立即采取以下措施:

- 隔离网站:暂时关闭网站或将其下线,防止攻击扩散或数据进一步泄露。

- 备份数据:备份未被篡改的数据库和文件(注意:备份前确认备份工具本身未被感染)。

- 清除恶意内容:根据扫描结果删除恶意文件、后门程序,恢复被篡改的文件(优先使用官方源码覆盖)。

- 修复漏洞:更新服务器软件、CMS版本、插件补丁,修复SQL注入、文件上传等漏洞,修改所有管理员密码及数据库密码。

- 重新部署:在确保服务器环境安全后,重新部署网站,并开启WAF、定期备份数据等防护措施。

相关问答FAQs

Q1:网站被挂马和被黑有什么区别?

A:网站被挂马通常指攻击者在网站页面中植入恶意代码(如iframe、js脚本),用户访问时可能被跳转至钓鱼网站或下载木马,而网站核心功能可能暂时正常;被黑的范围更广,可能包括服务器被控制、数据库被篡改、数据被窃取等,网站可能完全瘫痪或被用于非法活动,挂马是被黑的一种常见表现形式,但被黑不一定仅限于挂马。

Q2:如何定期预防网站被黑?

A:预防措施包括:①定期更新网站CMS、插件及服务器软件补丁;②使用强密码并开启双因素认证(如SSH登录);③限制文件上传目录的执行权限,仅允许上传图片等静态文件;④部署WAF拦截恶意请求;⑤定期备份网站文件和数据库,并将备份存储在异地;⑥定期使用安全工具扫描漏洞和后门,及时发现潜在风险。