Reaver命令终极指南:从入门到精通,WPS破解与网络测试实战详解

Meta描述: 深入解析Reaver命令,这是一款针对WPS(Wi-Fi Protected Setup)的强大PIN攻击工具,本文详细讲解Reaver的安装、使用方法、核心参数、实战案例及注意事项,助您全面掌握网络渗透测试技术。

引言:为什么你需要了解Reaver命令?

在无线网络安全的领域,了解攻击者的工具是构建有效防御的第一步,Reaver,全称为Reaver-WPS,是一款在安全研究、渗透测试和网络安全评估中广为人知的命令行工具,它并非用于非法入侵,而是安全专家用来评估WPS协议漏洞的利器。

本文将作为您的终极指南,系统性地拆解Reaver命令,从其工作原理、安装配置,到各种高级参数和实战应用,无论您是网络安全初学者还是资深工程师,都能在这里找到您所需的知识。

第一部分:Reaver命令核心解析——它是什么,如何工作?

在深入命令行之前,我们必须理解Reaver的“灵魂”。

什么是Reaver? Reaver是一款开源工具,专门设计用于利用WPS(Wi-Fi Protected Setup)协议中的设计漏洞来破解WPA/WPA2-PSK加密的无线网络,它通过暴力破解WPS PIN码,一旦成功,即可获取路由器的预共享密钥(PSK),从而连接网络。

Reaver的工作原理(8位PIN攻击) WPS协议允许用户通过一个8位数字的PIN码来连接网络,Reaver利用了WPS协议的一个致命缺陷:在验证PIN码的前4位(称为“关联”)和后4位(称为“验证”)时,路由器会分别给予反馈。

- Reaver的攻击流程:

- 发现目标: 扫描并发现开启了WPS功能的路由器。

- 发起关联: 尝试PIN码的前半部分(第1-4位),路由器会返回“正确/错误”的反馈。

- 发起验证: 尝试PIN码的后半部分(第5-8位),路由器同样会返回反馈。

- 迭代破解: 通过这种“试错-反馈”机制,Reaver可以高效地、有逻辑地遍历所有可能的8位PIN组合,而不是纯粹的暴力穷举,这大大缩短了破解时间。

⚠️ 重要声明: 本文内容仅用于教育目的、授权的安全测试和网络技术研究,未经授权对任何网络进行扫描或攻击都是违法行为,可能导致严重的法律后果,请务必在合法授权的环境下使用Reaver。

第二部分:Reaver命令安装与环境配置

在Linux系统(特别是Kali Linux)上,Reaver的安装非常简单。

在Kali Linux / Debian / Ubuntu上安装 打开终端,执行以下命令:

sudo apt-get update sudo apt-get install reaver

安装完成后,您可以通过 reaver -h 或 man reaver 查看帮助手册。

在其他Linux发行版上 您可能需要从源码编译安装,这通常包括以下步骤:

# 安装必要的编译依赖 sudo apt-get install libpcap-dev libssl-dev build-essential # 下载Reaver源码 git clone https://github.com/t6x/reaver-wps-fork-t6x.git cd reaver-wps-fork-t6x # 编译并安装 ./configure make sudo make install

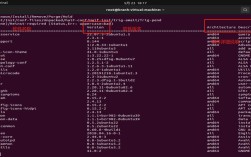

准备工作:确保您的网卡支持监听模式

Reaver需要将无线网卡设置为监听模式才能与目标路由器交互,Atheros芯片的网卡(如ALFA AWUS036H)通常表现最佳,您可以使用 airmon-ng 工具来启用监听模式。

# 查看无线网卡接口 airmon-ng # 假设您的网卡是wlan0,启动监听模式,创建mon0接口 sudo airmon-ng start wlan0

之后,您将使用 mon0 接口进行扫描。

第三部分:Reaver命令核心参数与使用场景

Reaver的强大之处在于其丰富的命令行参数,下面我们分场景进行讲解。

扫描并发现WPS目标

在攻击之前,我们需要找到开启了WPS功能的目标路由器。wash 是Reaver套件中的扫描工具,比传统的 airodump-ng 更快、更专注。

# 使用wash扫描指定频段的WPS目标 sudo wash -i mon0 --ignore-fcs

wash 会输出一个列表,包含目标BSSID(路由器的MAC地址)、ESSID(网络名称)和WPS状态,记下您想测试的目标BSSID。

基础破解命令

这是最核心的Reaver命令,用于启动对指定目标的PIN码破解。

sudo reaver -i mon0 -b [目标路由器的BSSID] -c [信道]

-i mon0: 指定监听模式的网卡接口。-b [BSSID]: 指定目标路由器的MAC地址。-c [信道]: 指定目标路由器所在的信道,这可以提高攻击效率。

高级参数详解(释放Reaver的全部潜力)

-

-p [PIN码](指定PIN码) 如果您有理由怀疑目标路由器的PIN码(是出厂默认PIN),可以指定它进行尝试,而不是从头开始。sudo reaver -i mon0 -b [BSSID] -p 12345678

-

-a [BSSID](关联AP) 在多AP的环境中,此参数强制Reaver与指定的BSSID关联,防止连接到错误的AP。 -

-f(强制模式) 如果路由器因尝试次数过多而暂时锁定,-f参数会强制Reaver继续尝试,无视锁定警告。 -

-v(详细输出) 显示详细的攻击过程信息,包括每次尝试的PIN码、收到的响应和剩余时间,对于调试和了解攻击进度非常有用。sudo reaver -i mon0 -b [BSSID] -v

-

-s [秒数](设置超时) 设置与AP通信的超时时间,对于响应缓慢的路由器,可以适当增加此值,-s 5。 -

-N(No-Associate模式) 在某些情况下,跳过与AP的关联步骤,直接进行PIN破解,可以尝试在遇到连接问题时使用。 -

-S(Skip-Associate模式) 与-N类似,但更激进地跳过关联步骤,仅在-N无效时尝试。 -

-C(Check-模式) 仅检查目标路由器的WPS状态,不进行破解,可以快速判断目标是否可攻击。 -

-K(Kill-进程) 当您想停止正在运行的Reaver进程时,可以使用-K参数来优雅地终止它,并保存当前进度。

第四部分:实战案例与结果解读

让我们通过一个完整的实战流程来理解Reaver的运作。

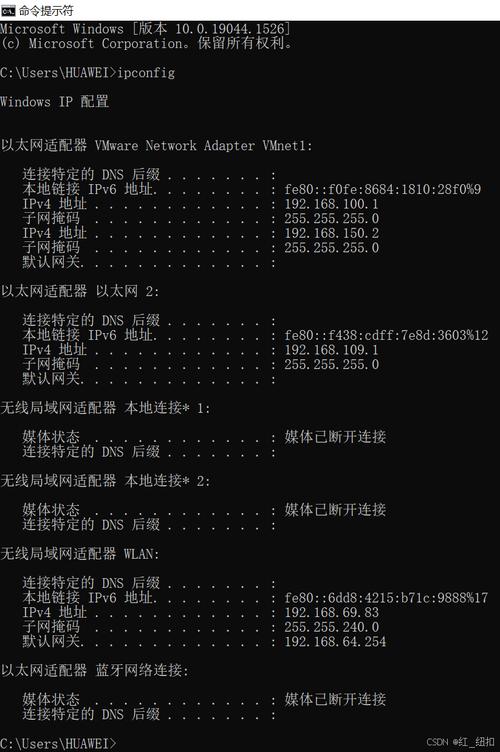

步骤1:启动监听模式

sudo airmon-ng start wlan0

得到 mon0 接口。

步骤2:扫描WPS目标

sudo wash -i mon0

假设我们找到一个目标,其BSSID为 AA:BB:CC:DD:EE:FF,信道为6。

步骤3:启动Reaver进行破解

sudo reaver -i mon0 -b AA:BB:CC:DD:EE:FF -c 6 -v

步骤4:解读输出信息 Reaver开始运行后,您会看到类似以下的输出:

Reaver v1.6.6 - WPS PIN attack tool

[+] Waiting for beacon from AA:BB:CC:DD:EE:FF

[*] Associated with AA:BB:CC:DD:EE:FF (ESSID: MyWiFi)

[*] Starting attack on WPS PIN...

[*] Pin: 12345678 (WPS state: LOCKED)

[*] Sending E-S1/2 M3 to AA:BB:CC:DD:EE:FF

[*] Received E-S1/2 M4 from AA:BB:CC:DD:EE:FF

[*] Sending E-HASH-1 M5 to AA:BB:CC:DD:EE:FF

[*] Received E-HASH-2 M6 from AA:BB:CC:DD:EE:FF

[*] WPS PIN appears to be: 12345678

[*] WPS PIN: 12345678

[*] WPS PIN: 12345678 (WPS state: LOCKED)

[*] Sending E-S1/2 M3 to AA:BB:CC:DD:EE:FF

...WPS state: LOCKED: 表示路由器因多次失败尝试而暂时锁定,通常锁定时间为30秒到数分钟不等。Pin: [数字]: 显示当前正在尝试的PIN码。WPS PIN appears to be: [数字]: 这是关键!Reaver在完成8位PIN的破解后,会给出这个结果。WPS PIN: [数字]: 最终确认的PIN码。PSK: [您的WiFi密码]: 最终胜利! Reaver在获取正确PIN后,会通过路由器的漏洞计算出PSK(WiFi密码)并显示出来。

第五部分:注意事项、常见问题与替代方案

重要注意事项

- 合法性是第一原则! 再次强调,未经授权的测试是违法的。

- 攻击时间不确定: 破解时间从几分钟到数小时不等,取决于路由器的响应速度和PIN码的复杂度,有些路由器有内置的防暴力破解机制,会大大延长或阻止攻击。

- 可能路由器变砖: 极少数情况下,持续的WPS攻击可能导致路由器固件损坏,需要重置。

常见问题 (FAQ)

-

Q: Reaver攻击失败,一直显示 "WPS state: LOCKED"?

- A: 这是正常现象,路由器在检测到多次失败后会自动锁定,Reaver会等待锁定解除后继续尝试,您可以尝试使用

-f参数强制攻击,但成功率不一定提高。

- A: 这是正常现象,路由器在检测到多次失败后会自动锁定,Reaver会等待锁定解除后继续尝试,您可以尝试使用

-

Q: 为什么Reaver扫描不到目标?

- A: 1. 目标路由器可能未开启WPS功能,2. 您的网卡或信号问题,导致无法与目标正常通信,3. 目标路由器设置了较高的信道,您的扫描范围未覆盖。

-

Q: Reaver和BetterCap有什么区别?

- A: Reaver专注于WPS PIN攻击,BetterCap是一个功能更全面的渗透测试框架,可以实施多种攻击,包括中间人攻击、嗅探等,并且集成了Reaver的功能。

替代方案

- Bully: 另一款非常著名的WPS攻击工具,其攻击算法与Reaver不同,在某些路由器上表现可能比Reaver更好或更快,可以尝试作为备选。

- Wifite2: 一款自动化的无线网络攻击工具,它会自动尝试多种攻击方法,包括WPS、弱密码字典破解等,适合新手进行自动化测试。

从攻击者视角看网络安全

Reaver命令是网络安全武器库中一件精准而有力的武器,通过深入理解它的工作原理和使用方法,我们不仅能掌握一项高级技能,更重要的是,能够站在攻击者的角度审视我们自己的无线网络安全。

如何防御Reaver攻击?

- 禁用WPS功能: 这是最直接、最有效的防御方法,在您的路由器管理后台中找到“WPS”或“Wi-Fi Protected Setup”选项,并将其关闭。

- 定期更新路由器固件: 厂商可能会通过固件更新来修复WPS协议的漏洞。

- 设置强密码: 即使WPS被破解,一个强PSK密码也能增加攻击者利用网络进行下一步操作的难度。

掌握Reaver,不仅是学会了一项命令,更是为构建更安全的网络环境贡献了力量,希望本指南能对您的学习和研究有所帮助。