进程隐藏技术通常被恶意软件(如木马、病毒)用于逃避检测和清除,在合法场景下,例如安全研究、渗透测试或开发需要隐藏自身功能的工具时,这些技术才被使用。请务必确保你的行为符合当地法律法规,并仅用于授权的测试和学习目的,滥用这些技术可能导致严重的法律后果。

Linux 系统下的进程隐藏

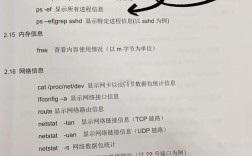

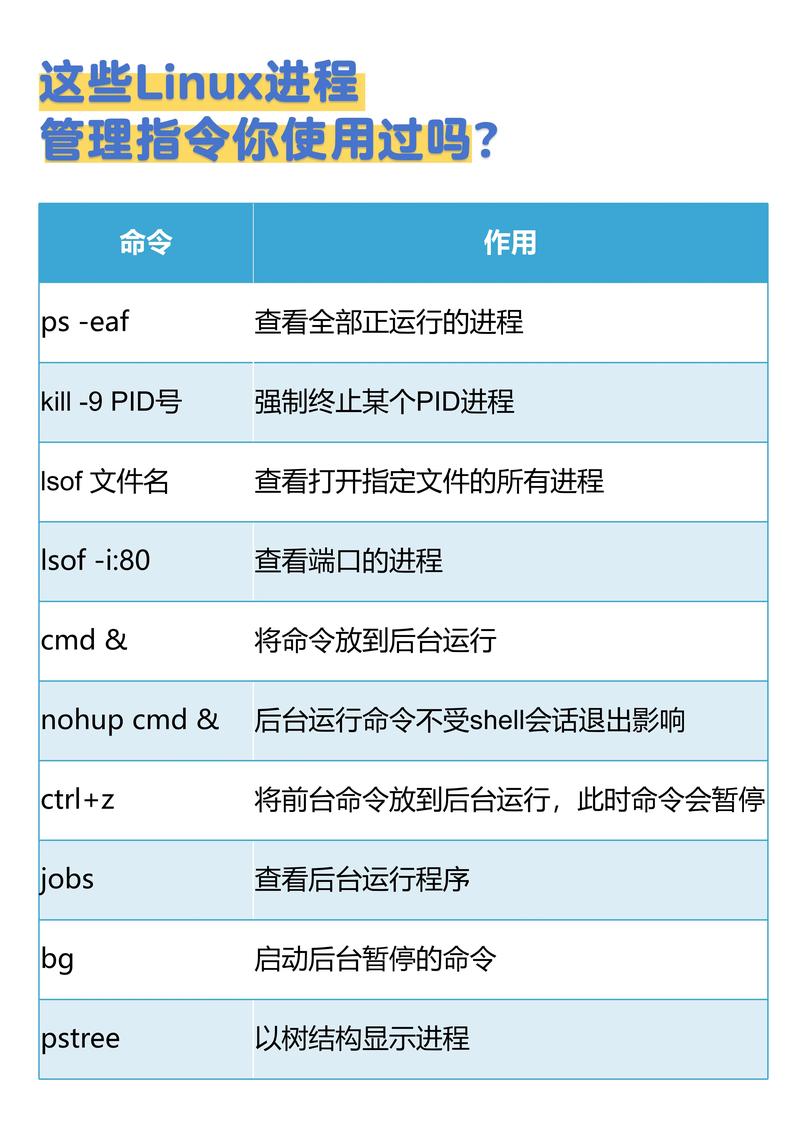

在Linux中,隐藏进程的核心思想是让进程不直接出现在标准的进程列表中(如 ps 命令的输出),以下是几种常见的方法,从简单到复杂排列。

方法1:重命名进程名

这是最简单的方法,通过修改进程的名称(通常是 argv[0])来迷惑用户。

原理: ps 命令默认显示进程的名称,如果我们将一个恶意的 bash 进程命名为 sshd,管理员可能会误以为它是合法的SSH服务进程。

命令示例:

# 启动一个bash shell,并将其名称伪装成sshd bash -c 'exec -a sshd bash'

解释:

bash -c '...':启动一个bash shell来执行后面的命令。exec -a sshd:exec会用新的进程替换当前shell,-a sshd参数将新进程的argv[0](即进程名)设置为sshd。bash:实际执行的程序还是bash。

验证:

# 使用ps aux查看,你会看到一个名为sshd的进程,但其命令是bash ps aux | grep sshd # 输出可能类似于: # root 12345 0.0 0.0 123456 7890 pts/0 S+ 10:30 0:00 sshd

缺点: 这种方法非常初级,有经验的管理员会检查进程的完整命令行(ps -ef)、PID、用户、启动时间等信息,很容易识破。

方法2:利用进程PID窃取

这是一种更高级的隐藏技术,恶意程序会终止一个合法的进程,窃取”它的PID来运行自己。

原理: Linux系统中,当一个进程终止后,它的PID不会立即被回收,而是进入“僵尸”状态一段时间,然后才可被新进程使用,恶意程序可以精确地计算时间,在PID被回收前,用自身代码替换掉那个已终止进程的内核数据结构。

实现步骤(概念性):

- 选择目标进程: 选择一个不太重要的、经常启动和退出的进程,

cron、atd或某些用户应用的守护进程。 - 终止目标进程: 使用

kill命令终止选定的进程。 - 快速替换: 在PID被回收的极短时间内,恶意程序启动,并调用

prctl(PR_SET_NAME, "new_name")等系统调用,将自己伪装成被终止的进程。 - 隐藏自身: 恶意程序会隐藏自己的启动痕迹,例如不记录在

.bash_history中。

缺点: 实现起来非常复杂,需要精确的时序控制,且容易失败,在现代Linux内核中,PID回收机制可能变得更加难以预测。

方法3:内核级 Rootkit(最隐蔽、最危险)

这是最高级的隐藏技术,它通过修改内核代码或加载恶意内核模块来从系统最底层隐藏进程。

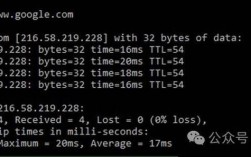

原理: ps、top、/proc 文件系统等所有用户态工具获取进程列表,都需要通过内核提供的系统调用(如 readdir on /proc),Rootkit会“挂钩”(Hook)这些系统调用,在返回结果时过滤掉恶意进程的PID。

常见技术:

- LKM (Loadable Kernel Module) Rootkit: 编写一个恶意的内核模块,加载到内核中,修改内核数据结构(如进程描述符

task_struct)或系统调用表。 - eBPF (extended Berkeley Packet Filter) Rootkit: 利用eBPF程序,它可以安全地在内核中运行,用于过滤网络数据,也可以被滥用来过滤系统调用输出。

优点:

- 极致隐蔽: 几乎无法被用户态工具检测到。

- 功能强大: 除了隐藏进程,还可以隐藏文件、网络连接、端口等。

缺点:

- 极其危险: 轻则导致系统不稳定、崩溃,重则让整个系统无法启动。

- 实现难度极高: 需要深厚的内核编程知识。

- 容易被检测: 有专门的内核级Rootkit检测工具(如

chkrootkit,rkhunter,Lynis),以及通过检查内核完整性(如Integrit,AIDE)来发现。

如何检测隐藏的进程?

-

交叉对比:

ps aux/ps -eftop/htopls /proc(列出所有正在运行的PID)cat /proc/[PID]/cmdline(查看进程的完整命令行) 如果某个PID在/proc中存在,但在ps输出中找不到,那极有可能是被隐藏了。

-

使用专业工具:

unhide: 一个专门用于查找隐藏进程的工具,它通过扫描内存和/proc来对比,找出被Rootkit隐藏的进程。chkrootkit/rkhunter: 更全面的Rootkit扫描器,不仅查进程,还查后门、可疑的二进制文件等。

Windows 系统下的进程隐藏

Windows的进程管理机制与Linux不同,隐藏技术也相应变化。

方法1:重命名进程映像名称

与Linux类似,可以修改进程的“映像名称”(Image Name)。

原理: 任务管理器、tasklist 等工具默认显示进程的映像名称。

命令示例(使用PowerShell):

# 获取当前powershell进程的ID $pid # 使用wmic命令重命名进程(需要管理员权限) # 这需要将恶意代码编译成.exe,然后在这里替换它 wmic process where "processid=1234" call setname "svchost.exe"

缺点: 同样非常初级,管理员会查看进程的完整路径、命令行、数字签名等信息。

方法2:进程注入

这是Windows上最常见和有效的隐藏技术之一,恶意程序本身不创建新进程,而是将自己的代码“注入”到一个已经存在的、合法的进程中(如 svchost.exe, explorer.exe, svchost.exe)。

原理:

- 目标进程: 选择一个受信任的、高权限的进程。

- 打开进程: 使用

OpenProcessAPI 打开目标进程,并获得写入权限。 - 分配内存: 在目标进程的地址空间中分配一块内存。

- 写入代码: 将恶意代码(Shellcode)写入这块内存。

- 创建线程: 在目标进程中创建一个新线程,让CPU开始执行这块恶意代码。

优点:

- 隐蔽性强: 没有新的进程出现,所有活动都在合法进程的上下文中进行。

- 继承权限: 恶意代码会继承目标进程的权限,如果目标是

SYSTEM权限的进程,恶意代码也就获得了最高权限。

缺点:

- 实现复杂: 需要熟练掌握Windows API和汇编语言。

- 可能被检测: 现代杀毒软件和EDR(Endpoint Detection and Response)产品通过监控内存、API调用(如

OpenProcess,WriteProcessMemory)和行为分析来检测进程注入。

方法3:Rootkit / 驱动级隐藏

与Linux类似,Windows也有内核级的Rootkit。

原理:

- 修改SSDT (System Service Descriptor Table): Windows系统调用通过SSDT进行索引,Rootkit可以修改SSDT,挂钩系统服务(如

NtQuerySystemInformation,taskmgr.exe和tasklist.exe都依赖它来获取进程列表),在返回结果前过滤掉恶意进程。 - 直接操作内核对象: 在内核中直接修改进程对象的属性,使其对用户层不可见。

著名Rootkit示例: Fusnark (一个开源的Windows内核Rootkit)。

优点: 从用户层几乎无法检测。

缺点: 与Linux内核Rootkit一样,风险极高,容易导致蓝屏,且会被专业的杀毒软件和Rootkit扫描器(如 GMER, DarkSpy)检测。

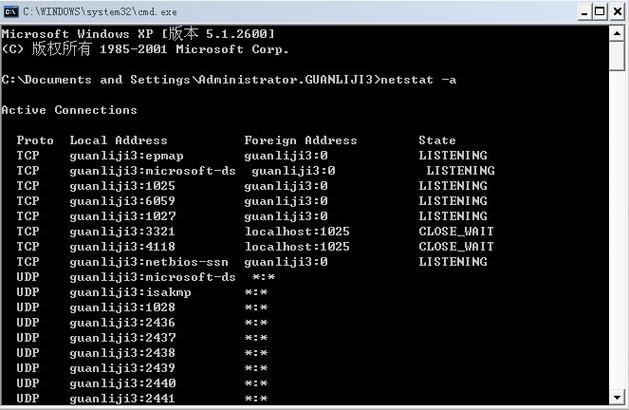

如何检测隐藏的进程?

-

使用任务管理器/任务列表:

tasklist /svc:显示进程及其服务的关联。tasklist /m:显示进程加载的模块。- 观察是否有异常的

svchost.exe或explorer.exe加载了可疑的模块。

-

使用Process Explorer (Sysinternals):

- 这是一个比任务管理器强大的工具,可以查看进程的完整路径、命令行、DLL依赖、句柄等。

- 它的“Find Handles or DLLs”功能可以帮助发现异常加载的模块。

-

专业Rootkit扫描工具:

- GMER:经典的内核Rootkit扫描器。

- Autoruns (Sysinternals):可以查看所有自启动项,包括被Rootkit隐藏的。

- EDR/XDR解决方案:现代终端安全产品,通过行为分析、内存扫描等技术,能有效检测进程注入和Rootkit活动。

| 技术类型 | Linux | Windows | 隐蔽性 | 实现难度 | 风险 | 检测难度 |

|---|---|---|---|---|---|---|

| 重命名进程 | bash -a sshd |

wmic process call setname |

低 | 简单 | 低 | 低 |

| 进程窃取 | 终止目标进程,抢占PID | 不常见 | 中 | 复杂 | 中 | 中 |

| 进程注入 | LD_PRELOAD库劫持 (类似) | DLL注入, Shellcode注入 (主流) | 高 | 高 | 中 | 中高 |

| 内核Rootkit | LKM/eBPF Rootkit | 驱动Rootkit (修改SSDT/对象) | 极高 | 极高 | 极高 | 高 |

进程隐藏是一个持续攻防的领域,简单的重命名早已过时,现代防御(如EDR)使得进程注入和内核Rootkit的检测也越来越困难,对于安全研究人员来说,理解这些技术原理对于构建更好的防御系统至关重要,对于普通用户和系统管理员而言,保持系统更新、使用信誉良好的安全软件、养成良好的操作习惯是防范恶意软件的最佳方式。