使用VPS搭建域名服务是一个涉及多个技术环节的过程,需要逐步完成服务器配置、环境搭建、域名解析等操作,以下是详细步骤和注意事项,帮助用户从零开始实现通过VPS托管域名服务。

选择合适的VPS提供商是基础,常见的VPS服务商包括Vultr、DigitalOcean、阿里云、腾讯云等,用户需根据自身需求选择配置(如CPU、内存、带宽)和操作系统(推荐Linux发行版如Ubuntu或CentOS),购买VPS后,通过SSH工具(如PuTTY或终端)远程登录服务器,确保网络连接稳定。

更新服务器系统并安装必要软件,在Ubuntu系统中,执行sudo apt update && sudo apt upgrade更新软件包,然后安装Web服务器(如Nginx或Apache)、数据库(如MySQL或MariaDB)及编程运行环境(如PHP或Node.js),以Nginx为例,执行sudo apt install nginx安装后,通过systemctl start nginx启动服务,并设置开机自启systemctl enable nginx,安装过程中需注意防火墙配置,允许HTTP(80端口)和HTTPS(443端口)流量,例如在Ubuntu中使用sudo ufw allow 'Nginx Full'。

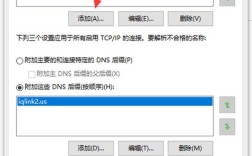

随后,配置域名解析,登录域名注册商(如GoDaddy、Namecheap)的管理后台,添加A记录将域名指向VPS的公网IP地址,记录值填入VPS的IP,类型选择A,TTL保持默认即可,为支持HTTPS,还需添加MX记录(用于邮件服务)和CNAME记录(子域名解析),解析生效时间通常为几分钟到几小时,可通过nslookup 域名命令验证。

在服务器端,配置Web服务器以绑定域名,以Nginx为例,编辑配置文件sudo nano /etc/nginx/sites-available/域名,添加如下内容:

server {

listen 80;

server_name 域名 www.域名;

root /var/www/域名;

index index.html index.php;

location / {

try_files $uri $uri/ =404;

}

}

创建网站根目录sudo mkdir -p /var/www/域名并设置权限sudo chown -R $USER:$USER /var/www/域名,然后创建测试文件echo "Hello, World!" | sudo tee /var/www/域名/index.html,启用配置后,执行sudo nginx -t检查语法,无误后重启Nginxsudo systemctl restart nginx。

若需启用HTTPS,需申请SSL证书,可通过Let's Encrypt免费获取,使用Certbot工具安装sudo apt install certbot python3-certbot-nginx,执行sudo certbot --nginx -d 域名 -d www.域名自动配置证书,证书到期前需手动续期,可通过sudo certbot renew --dry-run测试续期功能。

测试域名访问,在浏览器中输入域名,若显示测试页面则说明配置成功,常见问题排查包括:检查防火墙规则是否放行端口、确认域名解析是否生效、查看Nginx错误日志/var/log/nginx/error.log等。

以下为关键配置步骤的简要总结:

| 操作步骤 | 命令或操作示例 |

|---|---|

| 更新系统 | sudo apt update && sudo apt upgrade |

| 安装Nginx | sudo apt install nginx |

| 启动Nginx | systemctl start nginx |

| 放行HTTP端口 | sudo ufw allow 'Nginx Full' |

| 配置域名解析 | 域名管理后台添加A记录,值为VPS IP |

| 创建网站目录 | sudo mkdir -p /var/www/域名 |

| 启用SSL证书 | sudo certbot --nginx -d 域名 |

相关问答FAQs:

-

问:域名解析后无法访问,可能的原因有哪些?

答:常见原因包括:防火墙未放行80/443端口;域名解析未生效(可通过nslookup确认);Nginx配置错误(检查nginx -t输出);服务器安全组(如云服务商防火墙)拦截了端口,逐一排查这些环节通常可解决问题。 -

问:如何确保VPS上的域名服务安全性?

答:定期更新系统和软件包(apt upgrade);配置Fail2ban防止暴力破解,安装sudo apt install fail2ban后设置规则;启用HTTPS并强制跳转,在Nginx配置中添加return 301 https://$server_name$request_uri;限制SSH登录IP,仅允许特定IP访问SSH端口(22),并使用密钥认证而非密码。