- 是什么? (核心概念)

- 为什么? (应用场景)

- 怎么做? (实现方法与示例)

- 高级技巧:Detours库

- 总结与注意事项

是什么?(核心概念)

DLL命令调用转向,更专业的术语是 “函数地址重定向” 或 “API Hooking”。

它的核心思想是:“狸猫换太子”。

当一个程序(我们称之为“目标进程”)试图调用一个存在于某个DLL(kernel32.dll, user32.dll 或我们自己编写的 my.dll)中的函数时,我们通过技术手段,让这个调用请求不再跳转到它原本应该去的函数地址,而是跳转到我们预先指定好的一个新地址(这个新地址通常是我们自己编写的一个“钩子函数”)。

这个过程就像是在高速公路的出口匝道设置了一个收费站,所有原本要正常通过的车(函数调用)都必须先到这个收费站(我们的钩子函数)接受检查或处理,然后再放行到它原本要去的目的地。

为什么?(应用场景)

为什么要做这样的事情?因为它提供了在不修改目标程序源代码的情况下,拦截、监控、修改甚至完全替换其功能的能力,这非常有用:

-

逆向工程与安全分析:

- API监控: 分析一个恶意软件(如病毒、木马)调用了哪些敏感的API(如

CreateFile,RegOpenKeyEx,Send,recv),从而了解它的行为,监控所有文件读写操作,看它试图修改哪些文件。 - 行为跟踪: 跟踪一个程序在运行过程中的关键函数调用序列,理解其内部逻辑。

- API监控: 分析一个恶意软件(如病毒、木马)调用了哪些敏感的API(如

-

软件保护与授权:

- 反调试/反分析: 拦截

IsDebuggerPresent,CheckRemoteDebuggerPresent等API,当检测到调试器存在时,让程序执行错误逻辑或直接退出。 - 许可证验证: 拦截程序验证序列号的函数,直接返回一个“验证通过”的结果,从而绕过验证。

- 反调试/反分析: 拦截

-

功能增强与调试:

- 日志记录: 拦截所有文件操作API,自动为程序生成详细的文件访问日志,方便调试。

- 功能修改: 修改程序的行为,拦截

MessageBoxA函数,在显示弹窗前自动添加“[Debug]”前缀,或者直接拦截所有弹窗,让程序静默运行。 - 热更新: 在游戏或某些应用中,通过Hook关键函数,在不重启程序的情况下更新部分逻辑。

-

恶意软件技术:

(图片来源网络,侵删)

(图片来源网络,侵删)- 键盘记录器: Hook

GetAsyncKeyState或LowLevelKeyboardProc来捕获所有键盘输入。 - DLL注入: 将一个恶意的DLL注入到其他进程中,并通过Hook技术来执行恶意行为。

- 键盘记录器: Hook

怎么做?(实现方法与示例)

实现Hook的核心是修改目标进程的内存,具体来说是修改它的导入地址表 或导出地址表,或者直接在函数的入口处放置一个“跳转指令”(Inline Hook)。

这里我们介绍最经典和直观的 IAT Hooking 方法。

核心原理:IAT Hooking

当一个程序启动时,Windows的加载器会分析PE文件(.exe或.dll),找到它依赖的所有DLL,并将这些DLL中需要用到的函数地址填充到PE文件的一个特定数据结构——导入地址表 中,程序在调用函数时,实际上就是通过IAT中存储的地址来跳转的。

IAT Hooking 的思路就是:找到目标函数在IAT中的条目,然后用我们自己的钩子函数的地址去替换它。

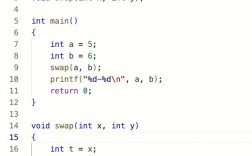

实现步骤(伪代码/概念)

假设我们要Hook目标进程中的 MessageBoxA 函数。

-

获取目标进程句柄: 使用

OpenProcess获取目标进程的句柄,并拥有PROCESS_VM_WRITE,PROCESS_VM_OPERATION,PROCESS_VM_READ权限。 -

在目标进程中分配内存: 使用

VirtualAllocEx在目标进程的地址空间中分配一块内存,用于存放我们的钩子函数代码。 -

编写钩子函数: 我们自己写一个函数(

MyMessageBoxA),这个函数通常遵循以下模式:- 执行我们自己的逻辑: 比如打印日志、修改参数等。

- 调用原始函数: 为了不破坏程序的原有功能,我们需要保存原始

MessageBoxA的地址,并调用它。 - 执行完毕后返回: 将控制权交还给目标程序。

-

找到IAT中的条目:

- 读取目标进程的PE头,找到导入地址表的位置。

- 遍历IAT,找到指向

MessageBoxA的条目。 - 获取原始

MessageBoxA的真实地址,并保存起来(供我们的钩子函数调用)。

-

执行Hook: 使用

WriteProcessMemory将我们钩子函数的地址(MyMessageBoxA)写入到IAT中MessageBoxA的位置。 -

完成! 从现在开始,只要目标进程调用

MessageBoxA,它实际上会跳转到我们注入的MyMessageBoxA函数。

简单C++代码示例 (概念性)

// --- 钩子函数的代码 ---

// 注意:这个函数需要被注入到目标进程中运行,所以它不能是DLL的导出函数,

// 通常放在DLL的某个入口点,或者直接写入目标进程内存。

// 定义函数指针类型,方便调用

typedef int (WINAPI * pMessageBoxA)(HWND, LPCSTR, LPCSTR, UINT);

// 保存原始函数地址,需要从外部传入

pMessageBoxA OriginalMessageBoxA = nullptr;

// 我们的钩子函数

int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR lpCaption, UINT uType) {

// 1. 执行我们自己的逻辑

// 在控制台打印被拦截的文本

printf("[Hook] MessageBoxA called with text: %s\n", lpText);

// 2. 修改参数 (可选)

// 在消息前加个前缀

char newText[1024];

sprintf_s(newText, "Hooked: %s", lpText);

// 3. 调用原始函数

// 使用保存的原始地址来调用

int result = OriginalMessageBoxA(hWnd, newText, lpCaption, uType);

// 4. 执行完毕后返回

return result;

}

// --- 注入器代码 (在注入器进程中执行) ---

void PerformIATHook(HANDLE hTargetProcess) {

// 1. 获取原始函数地址 (在注入器自己的进程中)

HMODULE hUser32 = GetModuleHandleA("user32.dll");

pMessageBoxA OriginalMessageBoxA_Local = (pMessageBoxA)GetProcAddress(hUser32, "MessageBoxA");

if (!OriginalMessageBoxA_Local) {

// 错误处理

return;

}

// 2. 在目标进程中分配内存,用于存放我们的钩子函数

LPVOID pHookFunction = VirtualAllocEx(hTargetProcess, NULL, 1024, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

if (!pHookFunction) {

// 错误处理

return;

}

// 3. 将原始函数地址传递给钩子函数

// 这一步比较复杂,通常需要将地址写入目标进程的某个已知位置,

// 或者更高级的,将钩子函数代码本身修改成包含这个地址。

// 为了简化,我们假设一种能传递参数的方式。

// 一个更简单的方法是:在目标进程中写一个“跳转+调用”的小代码段。

// 这里我们省略了复杂的参数传递,直接展示核心思想。

// 4. (简化) 写入一个跳转指令到目标进程

// 一个更实际的IAT Hook是直接修改IAT表,而不是写一个完整的函数进去。

// 我们这里用一个更简单的“内联钩子”思想来演示。

// 真正的IAT Hook是修改IAT表项,让它指向我们的pHookFunction。

// 5. 找到目标进程的IAT,并替换MessageBoxA的地址

// (这是一个复杂的PE解析过程,此处省略具体代码)

// 假设我们已经找到了IAT中MessageBoxA的地址,它位于 pIAT_Entry

LPVOID pIAT_Entry = FindMessageBoxAInIAT(hTargetProcess); // 假设的函数

if (pIAT_Entry) {

// 将我们的钩子函数地址写入IAT

WriteProcessMemory(hTargetProcess, pIAT_Entry, &pHookFunction, sizeof(LPVOID), NULL);

// 我们也需要把原始地址告诉我们的钩子函数

// 这可以通过在目标进程的另一个地方分配内存,写入OriginalMessageBoxA_Local,

// 然后让我们的钩子代码去读取这个地址来实现。

}

}

高级技巧:Detours库

手动实现Hook(无论是IAT Hook还是Inline Hook)非常复杂,需要深入理解PE文件格式和x86/x64汇编指令,幸运的是,微软提供了一个非常强大的开源库——Microsoft Detours。

Detours库封装了所有底层、繁琐的操作,让开发者可以非常方便地进行函数Hook。

使用Detours Hook MessageBoxA 的示例:

#include <windows.h>

#include <detours.h> // 引入Detours头文件

// 定义函数指针

typedef int (WINAPI * PMessageBoxA)(HWND hWnd, LPCSTR lpText, LPCSTR lpCaption, UINT uType);

// 保存原始函数

PMessageBoxA TrueMessageBoxA = NULL;

// 我们的钩子函数

int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR lpCaption, UINT uType) {

// 我们的逻辑

MessageBoxA(NULL, "[Hooked!] This is our custom message.", "Detours Demo", MB_OK);

// 调用原始函数

return TrueMessageBoxA(hWnd, lpText, lpCaption, uType);

}

// 主函数

int main() {

// 1. 获取原始函数地址

TrueMessageBoxA = (PMessageBoxA)GetProcAddress(GetModuleHandleA("user32.dll"), "MessageBoxA");

if (!TrueMessageBoxA) {

// 错误处理

return 1;

}

// 2. 开始Hook

DetourRestoreAfterWith();

DetourTransactionBegin();

DetourUpdateThread(GetCurrentThread());

// 将MyMessageBoxA附加到MessageBoxA上

DetourAttach(&(PVOID&)TrueMessageBoxA, MyMessageBoxA);

if (DetourTransactionCommit() == NO_ERROR) {

MessageBoxA(NULL, "Hook successful!", "Detours Demo", MB_OK);

} else {

MessageBoxA(NULL, "Hook failed!", "Detours Demo", MB_OK);

}

// 3. (可选) 卸载Hook

// DetourTransactionBegin();

// DetourUpdateThread(GetCurrentThread());

// DetourDetach(&(PVOID&)TrueMessageBoxA, MyMessageBoxA);

// DetourTransactionCommit();

// 让程序保持运行,以便测试

while(1) Sleep(1000);

return 0;

}

Detours的优势:

- 简单易用: API非常直观,

DetourAttach和DetourDetach就能完成核心工作。 - 跨平台: 支持32位和64位程序。

- 功能强大: 支持Inline Hook(更底层、更强大)、IAT Hook等。

- 稳定可靠: 由微软官方出品,经过大量测试。

总结与注意事项

- 核心思想: Hook技术的本质是地址重定向,通过修改内存中的地址或指令,让函数调用流向我们指定的代码。

- 主要方法:

- IAT Hooking: 修改导入地址表,简单但容易被检测,且只对通过IAT调用的函数有效。

- Inline Hooking (Detours主要使用此方法): 在函数入口处插入一个跳转指令(如

JMP),功能更强大、更隐蔽,可以Hook任何地址的函数,但实现更复杂。

- 关键挑战:

- 内存注入: 如何将你的钩子代码(通常是DLL)加载到目标进程中,常见方法有

CreateRemoteThread,SetWindowsHookEx,APC注入等。 - 权限: 需要足够的权限来打开和修改目标进程。

- 多线程与重入: 如果目标函数在多线程环境下被调用,Hook函数必须做好同步,避免竞态条件。

- 参数传递: 确保钩子函数能正确处理和传递参数,特别是x64下有很多通过寄存器传递的参数。

- 内存注入: 如何将你的钩子代码(通常是DLL)加载到目标进程中,常见方法有

- 伦理与法律: Hook技术是双刃剑,用于学习和正当的软件调试、分析是合法的,但用于破解软件、窃取信息、植入恶意软件等行为是违法的,请务必在法律和道德允许的范围内使用这些技术。