在Windows操作系统中,cmd(命令提示符)虽然不是专业的抓包工具,但通过内置的网络命令仍可实现基础的抓包功能,适用于简单的网络诊断和流量分析,以下是cmd中常用的抓包命令及其使用方法,结合具体场景和参数说明,帮助用户快速上手。

基础抓包命令详解

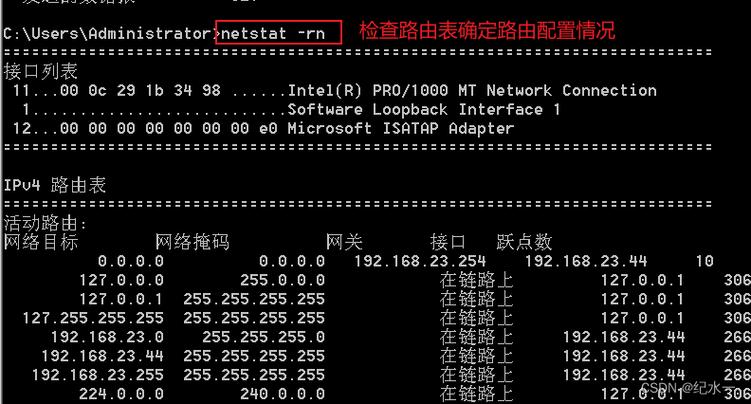

netstat命令:监控网络连接状态

netstat是Windows系统中最基础的网络工具,用于显示当前的网络连接、路由表、接口统计等信息,可通过参数实现抓包功能。

常用参数及作用:

-a:显示所有连接和监听端口。-n:以数字形式显示地址和端口,避免DNS解析,提高速度。-b:显示创建每个连接的进程ID(需管理员权限)。-o:显示进程ID,与-b类似,但更简洁。-p proto:指定协议(如tcp、udp、icmp)。-s:按协议显示统计信息,如发送/接收字节数。

示例:

netstat -anb > connections.txt

该命令会将所有连接信息及对应进程保存到connections.txt文件中,适用于排查可疑进程的网络活动。

tracert命令:跟踪网络路径

tracert通过发送ICMP回显请求包,显示数据包到达目标主机所经过的路径,可用于分析网络延迟和丢包问题。

示例:

tracert -d www.baidu.com

-d参数禁止DNS解析,直接显示IP地址,适合快速定位路由节点问题。

ping命令:测试网络连通性

ping通过发送ICMP回显请求并接收响应,测试与目标主机的连通性和延迟。

示例:

ping -n 10 -l 1024 www.example.com

-n指定发送次数(如10次),-l指定数据包大小(如1024字节),可用于测试不同负载下的网络稳定性。

pathping命令:结合tracert和ping的增强工具

pathping在tracert基础上,对每个路由节点进行多轮ping测试,提供更详细的丢包和延迟统计。

示例:

pathping www.example.com

输出结果包含节点列表、每跳的丢包率和延迟,适合复杂网络环境诊断。

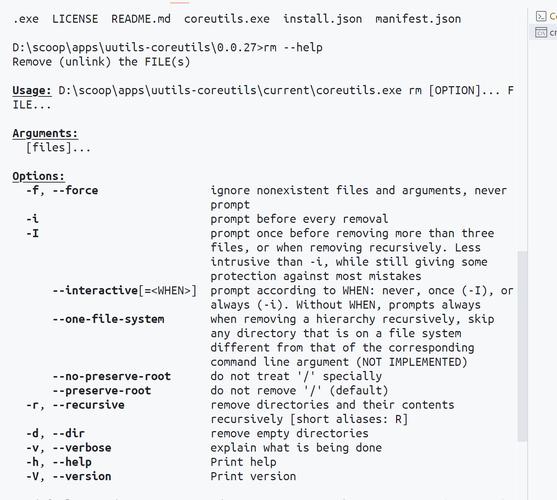

netsh命令:高级网络配置抓包

netsh是Windows强大的网络配置工具,通过netsh trace命令可捕获网络数据包并生成日志。

示例:

netsh trace start capture=yes tracefile=network.etl netsh trace stop

capture=yes:开启捕获模式。tracefile:指定输出文件(.etl格式),需使用Microsoft Network Monitor或Wireshark解析。- 捕获完成后需执行

netsh trace stop结束任务。

高级抓包技巧

结合PowerShell实现复杂抓包

PowerShell提供更灵活的脚本能力,可结合Get-NetTCPConnection等命令抓取TCP连接详情。

示例:

Get-NetTCPConnection | Where-Object {$_.State -eq "Established"} | Export-Csv -Path tcp_connections.csv

该命令筛选已建立的TCP连接并导出为CSV文件,便于数据分析。

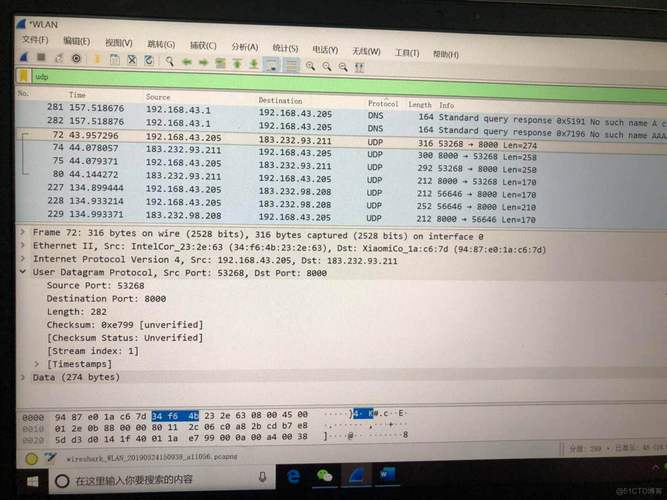

使用Wireshark解析cmd生成的抓包文件

cmd生成的.etl文件可通过Wireshark打开,进一步分析数据包内容,步骤如下:

- 打开Wireshark,点击“文件”→“打开”选择

.etl文件。 - 使用过滤表达式(如

http)筛选特定协议流量。 - 点击数据包查看详细头部信息。

常见问题与注意事项

- 权限问题:部分命令(如

netstat -b、netsh trace)需以管理员身份运行cmd,否则可能无法获取完整信息。 - 输出格式:cmd命令的输出默认为文本格式,复杂分析建议导出至文件或使用专业工具。

- 性能影响:长时间抓包可能占用系统资源,建议明确抓包范围和时间。

相关问答FAQs

问题1:cmd抓包与专业抓包工具(如Wireshark)有何区别?

解答:cmd抓包命令功能相对基础,仅适合简单网络诊断(如查看连接状态、路径跟踪),而Wireshark支持深度数据包解析(如协议解码、流量统计),适合复杂网络分析,cmd的优势是无需安装且操作简单,但缺乏可视化界面和高级过滤功能。

问题2:如何通过cmd抓取特定端口的流量?

解答:可通过netstat结合findstr过滤特定端口,抓取80端口流量:

netstat -an | findstr ":80"

若需更详细的抓包,建议使用netsh trace并添加protocol=TCP参数,然后通过Wireshark筛选目标端口。