在使用SSH(Secure Shell)协议进行远程服务器管理时,经常会遇到需要指定非默认端口的场景,默认情况下,SSH服务运行在22端口,但出于安全考虑或服务部署需求,管理员可能会将SSH服务修改为其他端口,若仍使用默认的ssh user@hostname命令,则会因端口不匹配而连接失败,本文将详细解析SSH命令中如何正确添加端口参数,涵盖基础语法、实用技巧、常见问题及高级配置,帮助用户高效管理远程连接。

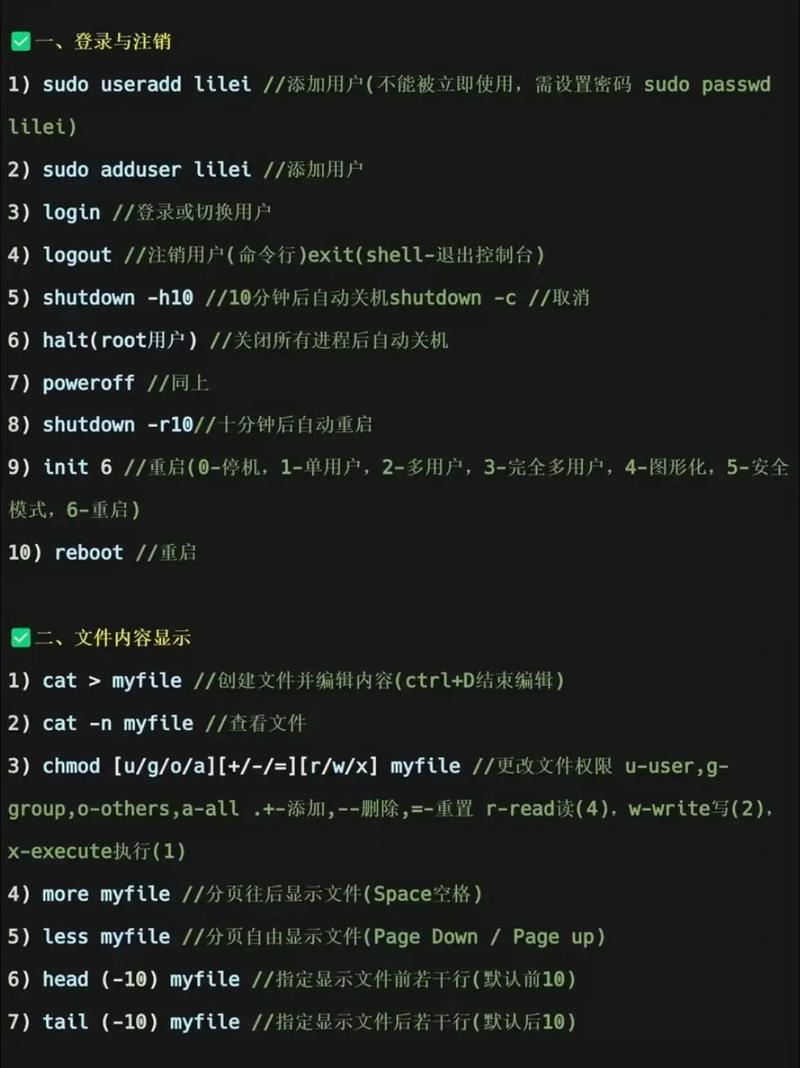

SSH命令加端口的基础语法

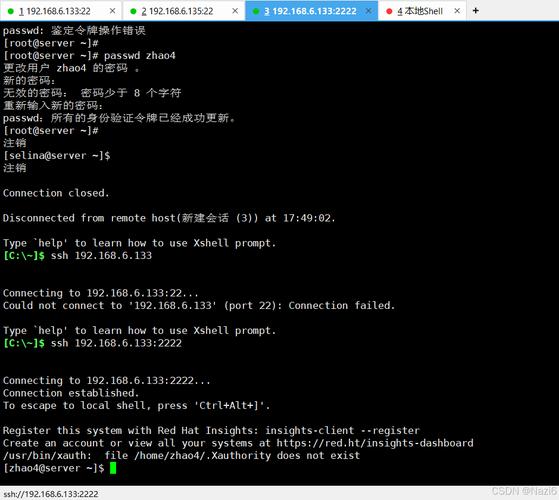

SSH命令通过-p或-port参数来指定连接端口,其中-p是更常用的简写形式,基本语法结构为:ssh -p [端口号] [用户名]@[主机地址],若要通过2222端口连接用户root到服务器168.1.100,命令应写为:ssh -p 2222 root@192.168.1.100,执行后,SSH客户端会尝试与目标主机的2222端口建立加密连接,而非默认的22端口。

需要注意的是,-p参数必须放在主机地址之前,否则命令会报错。ssh root@192.168.1.100 -p 2222是错误的写法,因为SSH客户端在解析时会将-p视为对主机地址的无效选项,正确的顺序是先指定端口,再指定用户和主机。

不同场景下的端口连接示例

基本端口连接

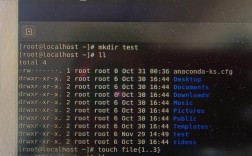

假设服务器IP为0.113.10,SSH服务运行在3333端口,用户为ubuntu,连接命令为:

ssh -p 3333 ubuntu@203.0.113.10

执行后,系统会提示输入用户密码,验证通过后即可进入远程终端。

结合SSH密钥认证

若使用SSH密钥认证提升安全性,可通过-i参数指定私钥文件,并与端口参数结合使用:

ssh -p 3333 -i ~/.ssh/my_private_key ubuntu@203.0.113.10

连接不仅需要正确的端口,还需匹配对应的私钥文件。

通过SSH配置文件简化命令

频繁输入长命令容易出错,可通过SSH配置文件(~/.ssh/config)简化操作,为上述服务器添加配置项:

Host myserver

HostName 203.0.113.10

User ubuntu

Port 3333

IdentityFile ~/.ssh/my_private_key配置完成后,直接使用ssh myserver即可自动应用端口、用户和密钥设置,无需每次手动输入。

端口连接的常见问题与解决方法

连接超时或拒绝

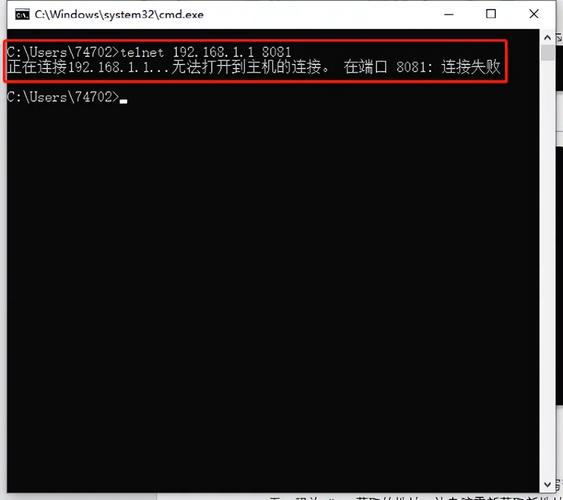

若执行ssh -p [端口] [用户]@[主机]后出现“Connection timed out”或“Connection refused”错误,可能原因包括:

- 目标端口未开放:检查服务器防火墙(如iptables、ufw)是否允许该端口的入站连接,在Ubuntu上可通过

sudo ufw allow 3333开放端口。 - SSH服务未监听指定端口:登录服务器后,检查SSH服务配置文件

/etc/ssh/sshd_config中的Port行是否为正确端口,并重启SSH服务(sudo systemctl restart sshd)。 - 网络问题:使用

telnet [主机] [端口]或nc -zv [主机] [端口]测试网络连通性。

端口参数被忽略

若连接时仍使用默认22端口,可能是-p参数位置错误或被其他参数覆盖,确保-p紧跟在ssh命令后,且主机地址前无多余参数。

# 错误示例 ssh user@host -p 2222 # 错误:-p应放在host前 # 正确示例 ssh -p 2222 user@host

高级配置与技巧

使用SSH代理转发

在需要通过跳板机连接目标服务器时,可通过-J参数结合端口实现代理转发,通过跳板机bastion(端口2222)连接目标服务器target(端口3333):

ssh -J bastion_user@bastion_ip:2222 -p 3333 target_user@target_ip

这种方式适用于多层网络环境,简化了复杂的代理链配置。

批量管理多台服务器

通过Ansible、Fabric等工具批量管理服务器时,需在配置文件中指定端口,在Ansible的Inventory文件中:

[servers] server1 ansible_host=192.168.1.101 ansible_port=3333 server2 ansible_host=192.168.1.102 ansible_port=4444

即可在Playbook中自动应用不同端口的连接配置。

端口转发与隧道

SSH端口转发(本地/远程/动态)同样支持指定端口,将本地8080端口转发到远程服务器的3333端口:

ssh -L 8080:localhost:3333 -p 2222 user@remote

访问本地localhost:8080即相当于访问远程服务器的3333端口服务。

端口配置的最佳实践

- 避免使用默认端口:将SSH服务端口修改为非22的高位端口(如2222、3333),可降低自动化扫描攻击风险。

- 结合防火墙规则:仅允许特定IP地址访问SSH端口,

sudo ufw from 192.168.1.0/24 to any port 3333 allow

- 定期审计端口配置:检查服务器

sshd_config和防火墙规则,确保端口设置与实际需求一致。 - 使用SSH证书认证:结合端口限制和证书认证,进一步提升安全性。

相关问答FAQs

Q1: 为什么修改SSH端口后仍无法连接,提示“Connection refused”?

A: 可能原因包括:(1)防火墙未开放新端口,需执行sudo ufw allow [新端口];(2)SSH服务未重启,修改/etc/ssh/sshd_config后需运行sudo systemctl restart sshd;(3)SELinux或安全组策略阻止了端口访问,需检查相关日志并调整策略。

Q2: 如何在SSH命令中同时指定端口和密钥文件?

A: 可通过-p和-i参数组合使用,ssh -p 2222 -i /path/to/private_key user@host,若密钥文件设置了密码,还需通过ssh-add添加密钥到代理,或使用ssh -i /path/to/private_key -o BatchMode=no user@host交互式输入密码。