Chrome 浏览器作为全球使用率最高的网页浏览器,其强大的功能扩展性和高度的可定制性深受用户喜爱,除了图形界面的操作外,Chrome 还支持通过命令行参数启动,这些参数可以实现对浏览器行为的深度控制,包括隐私设置、调试模式、扩展管理等,正是这种强大的可定制性,也使得恶意行为者有可能利用命令行参数对 Chrome 进行“篡改”,以达到窃取隐私、植入恶意代码或劫持用户流量的目的,本文将详细探讨 Chrome 命令行的使用方式,以及如何识别和防范利用命令行进行的篡改行为。

Chrome 的命令行参数是通过在启动浏览器的可执行文件后添加特定选项来实现的,在 Windows 系统中,用户可以通过“运行”对话框输入 chrome.exe --参数 来启动;在 macOS 或 Linux 系统中,则通常通过终端输入 /Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --参数 或 google-chrome --参数 来执行,这些参数涵盖了从基础的窗口管理到高级的开发调试功能。--incognito 参数可以启动无痕模式,--proxy-server=ip:port 可以配置代理服务器,--disable-extensions 可以禁用所有扩展程序,对于开发者而言,--remote-debugging-port=9222 参数可以启用远程调试接口,方便进行网页调试和自动化测试。

恶意软件或攻击者可能会利用这些命令行参数进行恶意篡改,常见的篡改手段包括但不限于以下几种:通过修改快捷方式或注册表,在用户不知情的情况下添加恶意参数,攻击者可能会添加 --flag-switches-begin --disable-popup-blocking --flag-switches-end 等参数,以禁用弹出窗口拦截,从而更容易投放广告或钓鱼页面,更危险的是,攻击者可能会利用 --proxy-pac-url 参数指向一个恶意的 PAC (Proxy Auto-Configuration) 文件,将用户的网络流量重定向到攻击者控制的服务器,实现中间人攻击,窃取账号密码、银行信息等敏感数据,攻击者可能会利用 --load-extension 参数加载一个恶意的浏览器扩展,虽然正常情况下用户需要手动安装扩展,但通过命令行参数可以在不提示用户的情况下强制加载已存在于本地特定目录的恶意扩展,该扩展可能会监控用户的浏览记录、窃取 Cookie 或注入恶意脚本。

为了更清晰地展示常见的恶意篡改手段及其危害,以下表格列举了几种典型的恶意命令行参数及其潜在影响:

| 恶意参数示例 | 潜在影响 | 防护建议 |

|---|---|---|

--proxy-server=恶意代理IP:端口 |

将所有网络流量通过恶意代理,导致信息泄露、流量劫持。 | 定期检查代理设置,确保未被非授权修改;使用 HTTPS 加密连接。 |

--load-extension="C:\恶意扩展路径" |

强制加载恶意扩展,用于监控、数据窃取或广告推送。 | 定期检查已安装的扩展,卸载未知或可疑的扩展;检查 Chrome 的扩展安装目录。 |

--disable-web-security |

禁用同源策略,允许跨域请求,可能导致敏感信息被跨域窃取。 | 谨慎从非官方渠道下载软件;检查启动参数是否被篡改。 |

--disable-popup-blocking |

禁用弹出窗口拦截,增加用户点击恶意链接或下载恶意软件的风险。 | 保持 Chrome 的默认安全设置启用;使用广告拦截扩展辅助防护。 |

--disable-sync |

禁用同步功能,虽然看似无害,但可能是攻击者为了阻止数据同步到云端而采取的措施。 | 注意观察 Chrome 的同步状态是否异常,若被禁用且非本人操作需警惕。 |

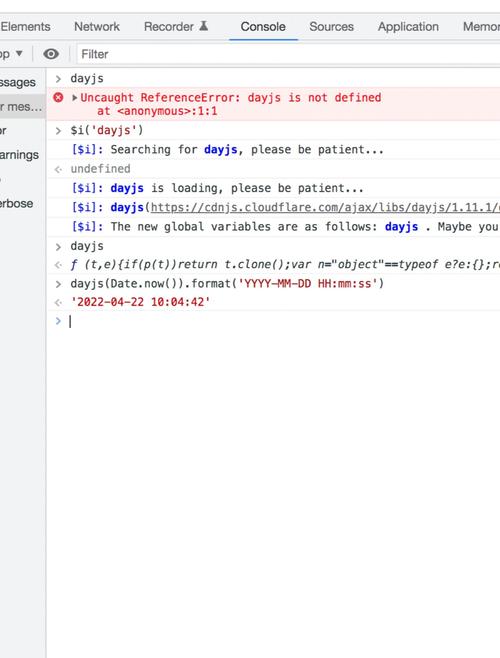

识别 Chrome 是否被通过命令行篡改,是防范风险的重要一步,用户可以通过以下几种方法进行检查:检查 Chrome 的快捷方式,在 Windows 中,右键点击桌面或开始菜单中的 Chrome 快捷方式,选择“属性”,在“目标”栏中查看是否有异常的参数,正常情况下,该路径通常以 chrome.exe 后面可能跟着一些用户主动添加的合法参数,如 --incognito,如果发现不认识的参数,尤其是上述表格中列出的可疑参数,就需要提高警惕,通过 Chrome 内置的地址栏进行查询,在 Chrome 地址栏中输入 chrome://version/ 并回车,页面中的“命令行”部分会显示当前启动 Chrome 所使用的所有参数,如果此处显示的参数与快捷方式中的不一致,或者出现了异常参数,说明可能存在篡改,对于高级用户,还可以通过任务管理器(Windows)或活动监视器(macOS)查看 Chrome 进程的完整命令行参数。

一旦发现 Chrome 被通过命令行篡改,应立即采取措施进行清除和修复,修改被篡改的快捷方式,回到快捷方式的“属性”窗口,将“目标”栏中恶意添加的参数删除,只保留原始的 Chrome 可执行文件路径,检查并卸载恶意扩展,在 Chrome 地址栏输入 chrome://extensions/,查看已安装的扩展列表,卸载任何没有来源或可疑的扩展,检查 Chrome 的用户配置目录下的“Extensions”文件夹,删除可能存在的恶意扩展文件夹,对于通过 --load-extension 加载的本地扩展,删除对应目录即可,如果怀疑系统被植入了更底层的恶意软件,例如恶意修改了注册表或创建了启动项,建议使用可靠的杀毒软件进行全盘扫描,并清除所有威胁,为了彻底清除潜在风险,可以重置 Chrome 浏览器设置,在 Chrome 设置中,进入“重置设置”选项,选择“将设置恢复为原始默认设置”,这会清除浏览历史、Cookie、扩展等所有数据,但可以确保浏览器恢复到安全状态。

Chrome 的命令行参数是一把双刃剑,既能为高级用户和开发者提供便利,也可能被不法分子利用进行恶意篡改,用户应充分了解常用命令行参数的功能,同时提高安全意识,定期检查 Chrome 的启动参数和扩展列表,及时发现并清除潜在的安全隐患,通过养成良好的上网习惯和必要的安全防护措施,可以有效降低利用 Chrome 命令行进行篡改的风险,保障个人信息和隐私安全。

相关问答 FAQs

问题 1:我如何在 Windows 系统中彻底检查并清除 Chrome 的恶意命令行参数?

解答: 在 Windows 系统中彻底检查并清除 Chrome 的恶意命令行参数,可以按照以下步骤进行:第一步,检查所有快捷方式,右键点击桌面任务栏、开始菜单以及“程序文件”和“Program Files (x86)”文件夹下的 chrome.exe 快捷方式,选择“属性”,查看“目标”字段,删除所有非必要的、可疑的参数,确保路径正确无误,第二步,检查任务计划程序和启动文件夹,按下 Win + R 键,输入 shell:startup 并回车,检查启动文件夹中是否有指向 Chrome 的恶意快捷方式,打开“任务计划程序”(可以在开始菜单搜索),在左侧的“任务计划程序库”中搜索与 Chrome 相关的任务,检查其操作是否包含恶意参数,第三步,检查注册表,按下 Win + R 键,输入 regedit 并回车,打开注册表编辑器,依次展开 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 和 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run,检查右侧是否有异常的 Chrome 启动项,其值是否包含恶意参数,如有发现,右键删除该键值,完成以上步骤后,重启计算机,并再次通过 chrome://version/ 确认命令行参数已恢复正常。

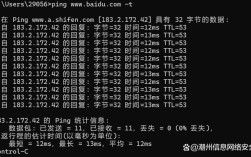

问题 2:如果我怀疑自己的 Chrome 流量被恶意代理劫持了,应该如何确认和解决?

解答: 怀疑 Chrome 流量被恶意代理劫持时,可通过以下步骤确认和解决:确认方法一,检查 Chrome 代理设置,在 Chrome 中打开“设置”,依次进入“高级”->“系统”->“打开计算机的代理设置”,查看代理服务器配置,如果发现手动代理被启用且设置了非用户自己配置的地址,则很可能被劫持,确认方法二,使用在线 IP 检测工具,访问多个不同的在线 IP 查询网站(如 whatismyipaddress.com、ipinfo.io),记录下显示的公网 IP 地址,在 Chrome 中访问一个内容与 IP 地址相关的网站(如 whatismyip.com),对比显示的 IP 是否与之前一致,如果不一致,说明流量确实通过代理服务器进行了转发,解决方法:按照上述方法在系统代理设置中取消手动代理配置,确保“自动检测设置”或“使用设置脚本”被选中(如果用户有合法的 PAC 脚本),检查 Chrome 的命令行参数中是否有 --proxy-server 或 --proxy-pac-url 等参数,如有则清除,使用可靠的杀毒软件对系统进行全面扫描,清除可能植入恶意代理的恶意软件,修改所有重要网站的密码,特别是涉及金融和邮箱的账号,以防信息泄露,完成这些步骤后,流量劫持问题通常可以得到解决。